Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Umieścili fałszywe reklamy Notepad++ i OBS Studio w wyszukiwarce Google. Dodatkowo natrafiliśmy na kopalnię złośliwych stron [ANALIZA]

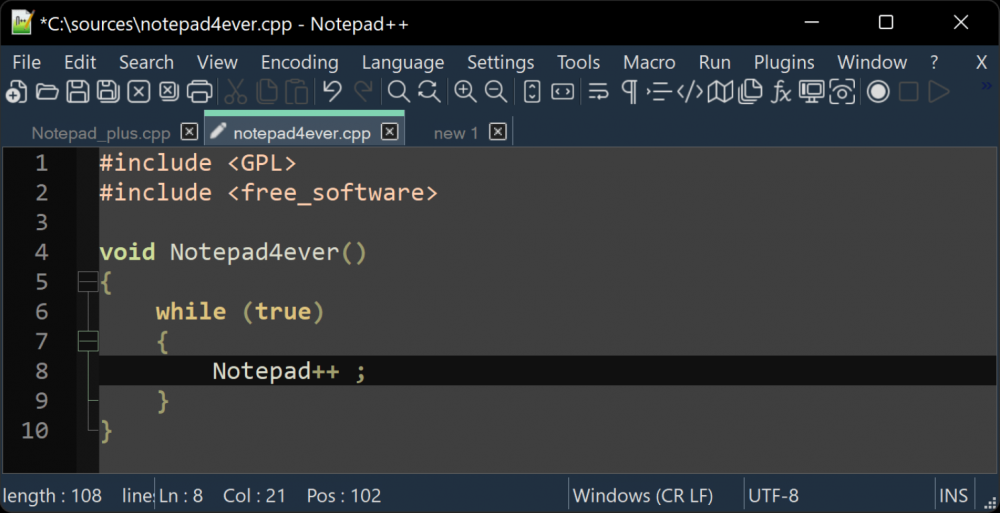

Ostatnio otrzymujemy od Was dosyć sporo spraw związanych z fałszywymi reklamami w wyszukiwarce Google. Był już Gimp, DBeaver, MSI Afterburner, a teraz Notepad++ oraz OBS Studio. Narzędzie Notepad++ jest “notatnikiem na sterydach”, czyli lubianym edytorem tekstu wzbogaconym o zaawansowane funkcje dotyczące wyboru kodowania i składni bardzo wielu języków programowania.

Rys. 1. Przykład tekstu z kolorowaniem składni języka C++ w programie Notepad++

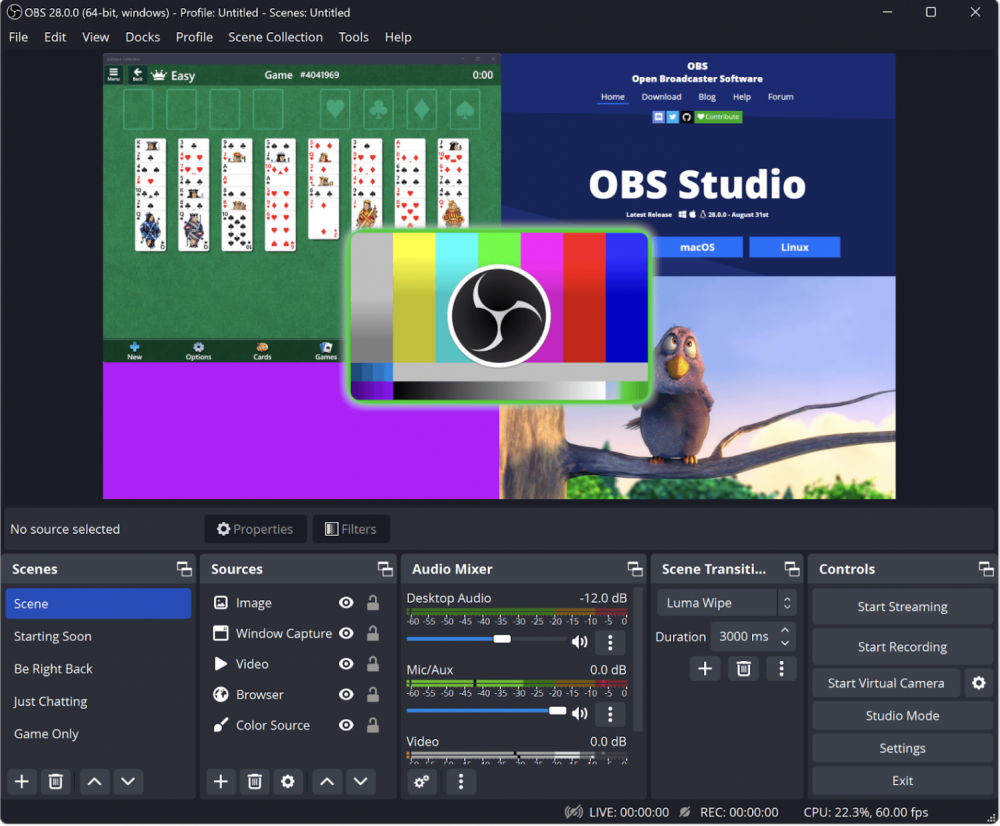

Z kolei OBS Studio jest bardzo popularnym wśród youtuberów narzędziem do streamowania i nagrywania wideo.

Rys. 2. Przykład użycia OBS Studio, źródło

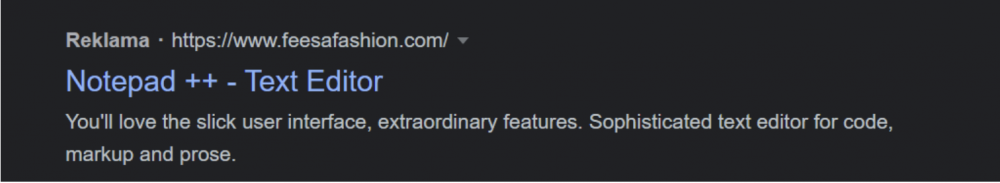

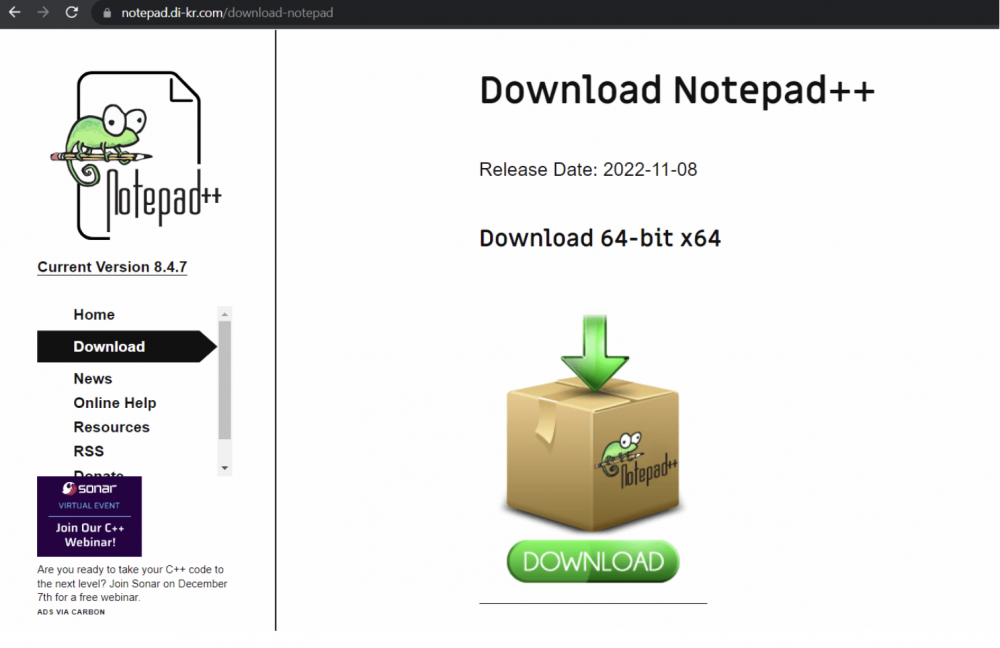

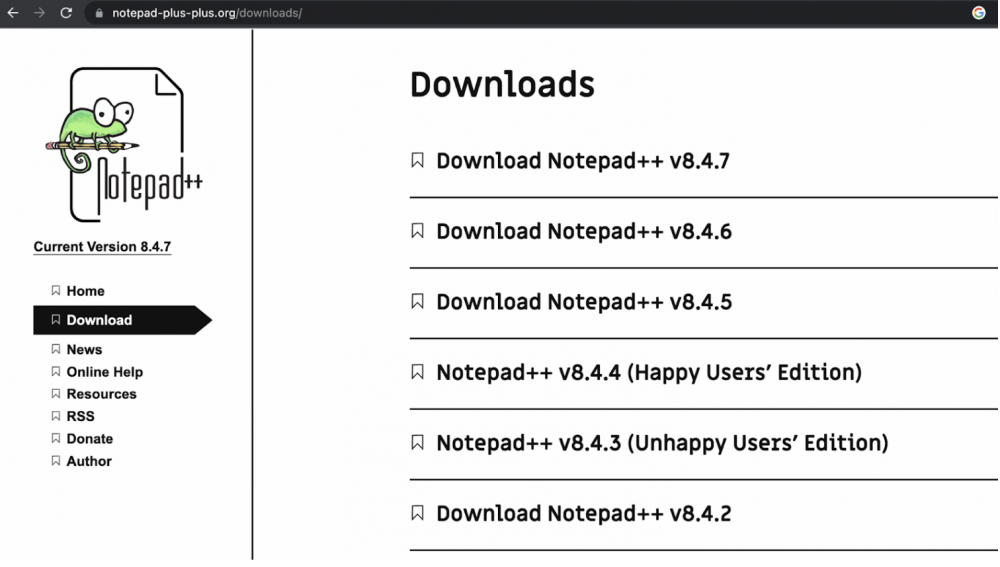

Nasz Czytelnik o ksywce Kinqu od razu zauważył nieprawidłową domenę i zgłosił ją do nas na sekurak@sekurak.pl. Po wpisaniu frazy “notepad++” w wyszukiwarce pojawiła się domena https://feesafasion[.]com, która była przekierowaniem do strony notepad[.]di-kr[.]com łudząco przypominającej z wyglądu oryginalną domenę notepad-plus-plus.org (rys. 3, 4 i 5).

Rys. 3. Fałszywa reklama w Google, autor: Kinqu

Rys. 4. Fałszywa strona z malware.

Rys. 5. Oryginalna strona narzędzia Notepad++

Z kolei na scam związany z narzędziem OBS Studio natrafiliśmy podczas badania domeny di-kr[.]com, która znowu przekierowywała do domeny obsproject[.]di-kr[.]com (rys. 5 i 6 i 7) zamiast do właściwej obsproject.com.

Rys. 6. Fałszywa strona z malware

Rys. 7. Oryginalna strona narzędzia OBS Studio

W obu przypadkach widać, że strony są bardzo dobrze skopiowane i poza domeną największą różnicę widać w możliwych wersjach systemów operacyjnych narzędzia do pobrania. Malware zapakowane w środku działa tylko w systemie firmy Microsoft, więc pozostałe linki do systemu Linux lub macOS nie są wyświetlane. Typową różnicą pomiędzy stronami fałszywymi a prawdziwymi jest też brak modułu społecznościówek (brak linków do Facebooka, Twittera, Instagrama czy “polub to”, “udostępnij”), chociaż nie jest to stuprocentową zasadą.

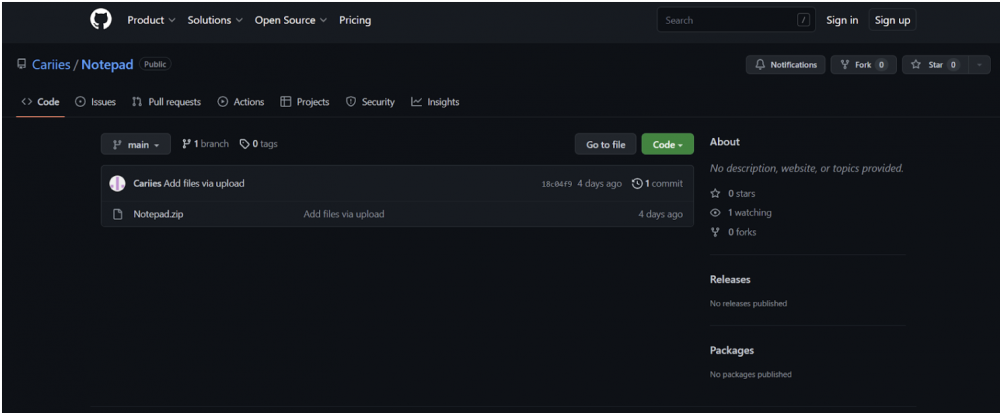

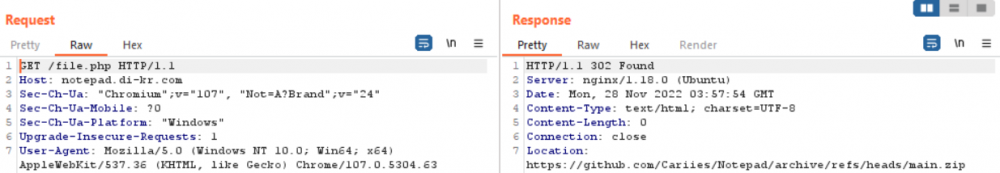

Po kliknięciu przycisku “Download” zostaliśmy przekierowani do podstrony /file.php, która automatycznie rozpoczęła proces pobierania spakowanego archiwum nazwanego odpowiednio od nazwy narzędzia z przyrostkiem -main.zip (np. Notepad-main.zip). Plik file.php wywołuje funkcję pobrania archiwum z otwartego repozytorium na GitHubie.

Rys. 8. Miejsce, z którego pobierana jest złośliwa wersja programu

Rys. 9. Złośliwy nagłówek z metodą GET przekierowującą do miejsca pobierania malware

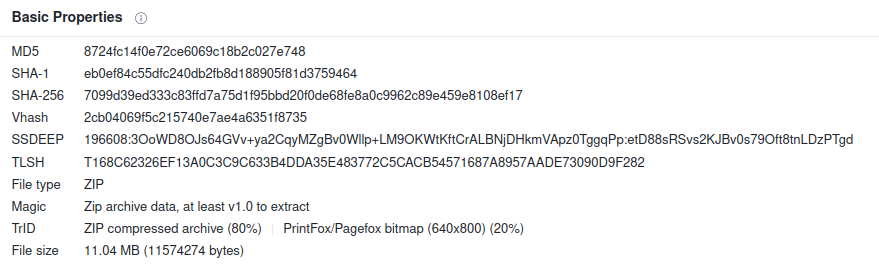

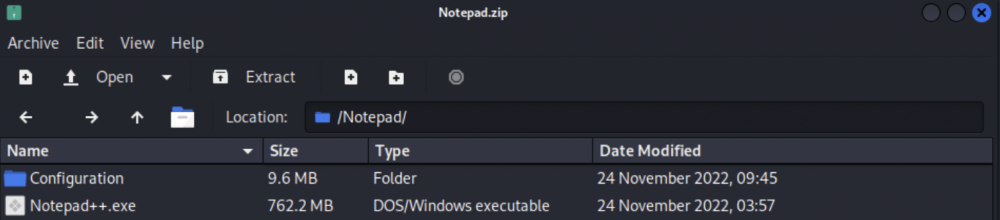

Pobrane archiwum jest rozmiaru 11,04 MB, jednak po rozpakowaniu otrzymujemy kolejne archiwum Notepad.zip o sumie kontrolnej 8724fc14f0e72ce6069c18b2c027e748 i… ten sam rozmiar. Dopiero kolejne rozpakowanie tego pliku odkrywa prawdziwy rozmiar 762,2 MB plus pliki DLL. Po co zostało to dwukrotnie spakowane? Prawdopodobnie, by ugasić czujność systemów antywirusowych lub IPS. Dlaczego taki duży rozmiar? Przede wszystkim upload do analizatora virustotal.com jest możliwy jedynie do 650 MB, więc kod pliku wykonywalnego mógł zostać wypełniony nieznaczącymi danymi za pomocą techniki binary padding, tak jak w przypadku incydentu z GIMP-em z początku listopada.

Rys. 10. Sygnatury pliku Notepad.zip

Rys. 11. Listing plików

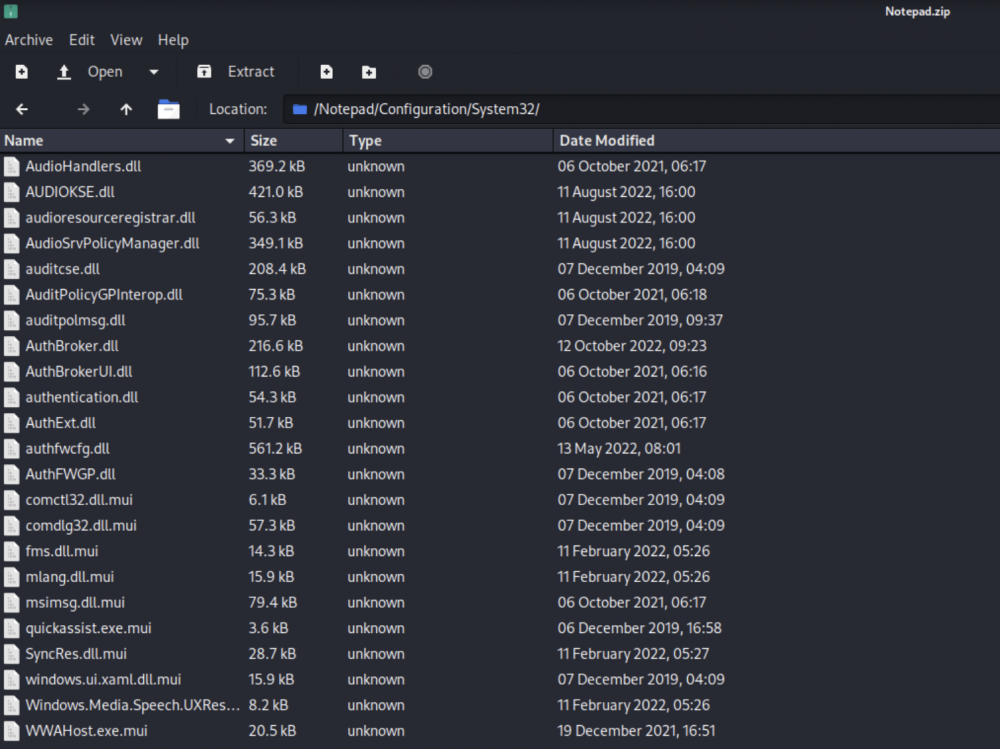

Rys. 12. Listing plików z katalogu Notepad/Configuration/System32/

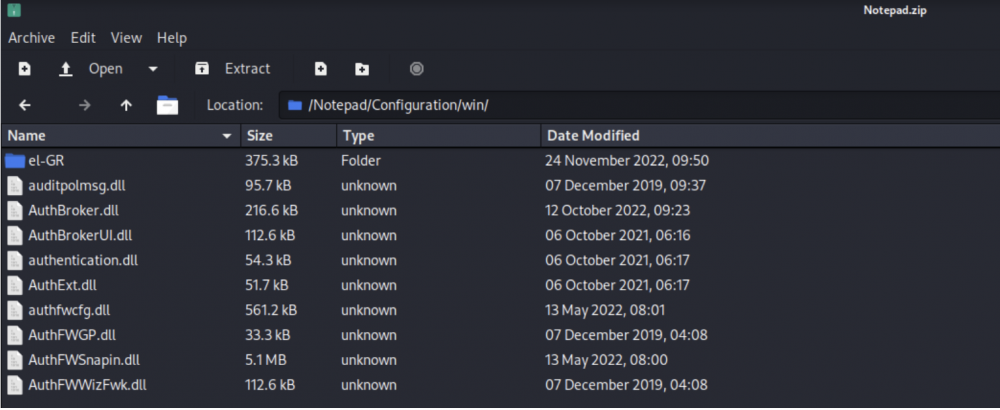

Rys. 13. Listing plików z katalogu Notepad/Configuration/win/

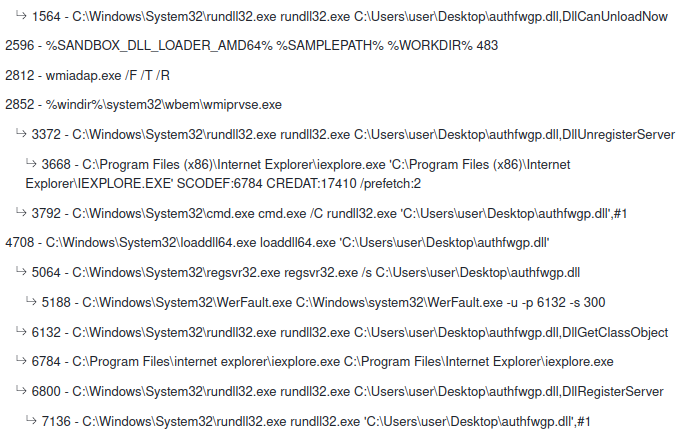

Po uruchomieniu pliku głównego rzekomego “instalatora” w postaci pliku Notepad++.exe wywoływane są dodatkowe procesy, typowo dla malware w postaci udawanych bibliotek DLL służących do pobrania właściwej infekcji.

Rys. 14. Drzewo procesów od wywołania Notepad++.exe

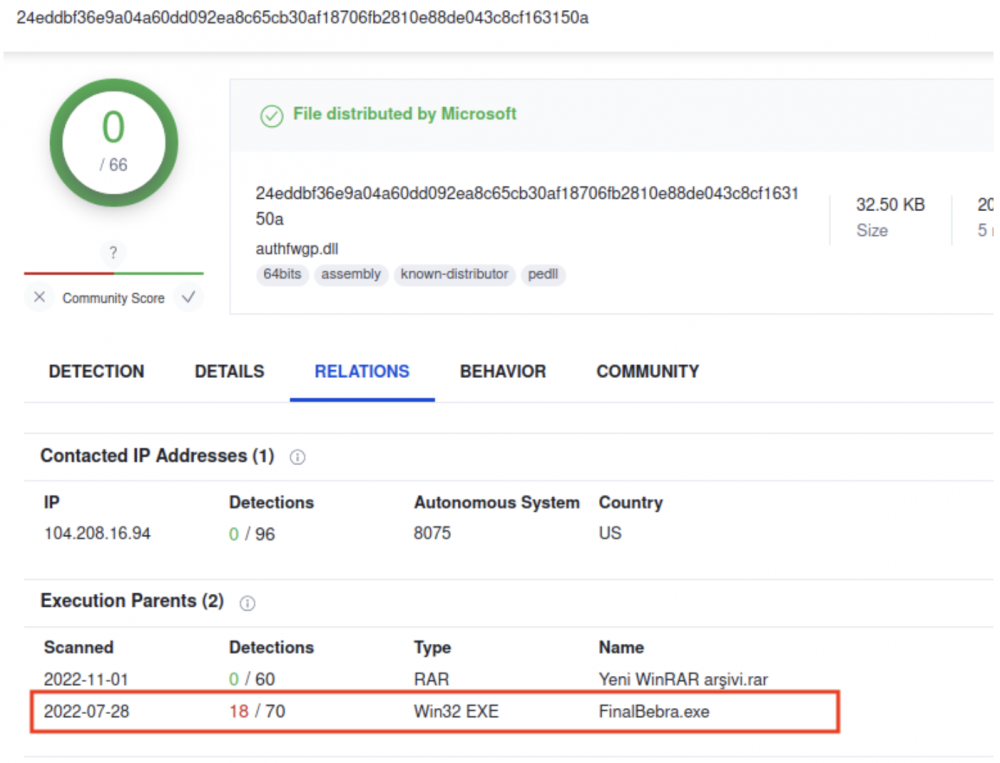

Rys. 15. Przykładowa próbka podrobionego pliku authfwgp.dll

Na rys. 15 możemy zobaczyć także sytuację w której w spakowanym archiwum znajdują się też prawidłowe biblioteki jak np. AuthFWGP.dll, które nie posiadają złośliwego kodu jednak są wykorzystywane przez malware. Stąd możemy zauważyć, że w sekcji “Execution Parents” w ostatnich miesiącach biblioteka była wywoływana przez np. proces FinalBebra.exe.

Po rozpakowaniu Notepad.zip i kliknięciu Notepad++.exe uruchamia się proces SearchProtocolHost.exe za pomocą komendy:

cmd "C:\Windows\system32\SearchProtocolHost.exe" Global\UsGthrFltPipeMssGthrPipe2_ Global\UsGthrCtrlFltPipeMssGthrPipe2 1 -2147483646 "Software\Microsoft\Windows Search" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT; MS Search 4.0 Robot)" "C:\ProgramData\Microsoft\Search\Data\Temp\usgthrsvc" "DownLevelDaemon"

Proces ten odwołuje się do pliku AuthFWWizFwk.dll, który wywołuje polecenie już za pomocą rundll32.exe:

cmd "C:\Windows\system32\rundll32.exe" C:\Windows\system32\shell32.dll,OpenAs_RunDLL C:\Users\admin\Desktop\Notepad\Notepad\Configuration\System32\comctl32.dll.mui

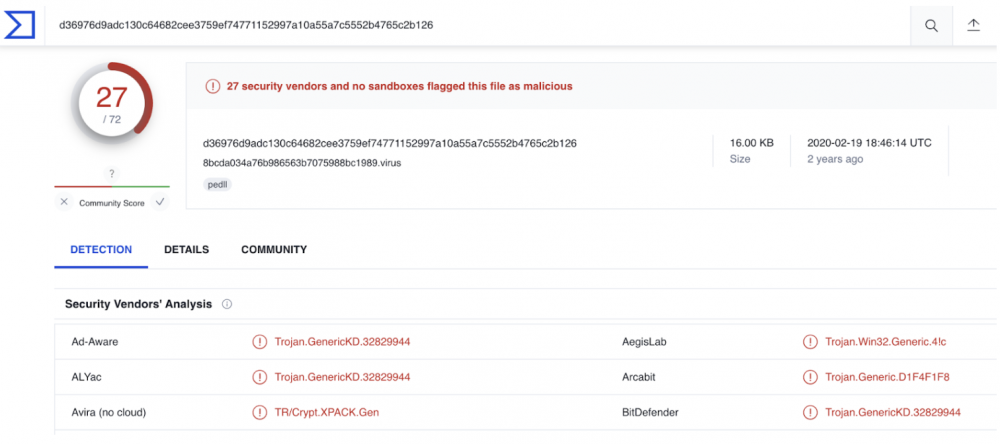

Dokonując analizy sygnatury ww. procesu, okazuje się, że trafiamy na stealera Crypt.XPACK.Gen.

Rys. 16. Odnalezienie stealera za pomocą serwisu virustotal.com

Ostateczne wywołanie w bezpiecznym środowisku piaskownicy (ang. sandbox):

[

{

„process_path”: „C:\\Windows\\SysWOW64\\rundll32.exe”,

„process_name”: „rundll32.exe”,

„pid”: 2816,

„summary”: {

„file_exists”: [

„C:\\Users\\x\\AppData\\Local\\Temp\\eb5564cfe2b7628f7ef018f355ca23104547387a31a9d725948d474fc5706584.bin.dll.manifest”,

„C:\\Users\\x\\AppData\\Local\\Temp\\eb5564cfe2b7628f7ef018f355ca23104547387a31a9d725948d474fc5706584.bin.dll”

],

„regkey_read”: [

„HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\GRE_Initialize\\DisableMetaFiles”

],

„dll_loaded”: [

„C:\\Users\\x\\AppData\\Local\\Temp\\eb5564cfe2b7628f7ef018f355ca23104547387a31a9d725948d474fc5706584.bin.dll”

]

},

„first_seen”: 1573177985.65625,

„ppid”: 2016

},

{

„process_path”: „C:\\Windows\\System32\\lsass.exe”,

„process_name”: „lsass.exe”,

„pid”: 476,

„summary”: {},

„first_seen”: 1573177985.328125,

„ppid”: 376

}

]

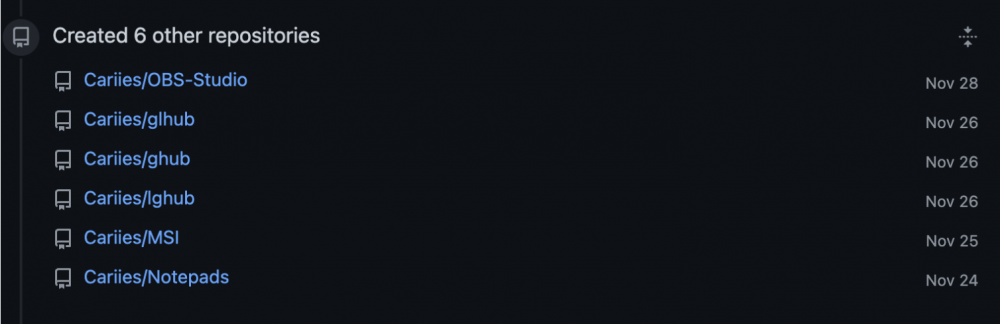

Wracając jednak do rekonesansu związanego z niekoniecznie udanym ukrywaniem domen, zweryfikowaliśmy też profil githubowy i okazało się, że jest tam odnalezione przez nas wcześniej archiwum OBS oraz MSI, które opisywaliśmy niedawno. Wszystko skłania nas do stwierdzenia, że być może mamy do czynienia z tą samą grupą lub cyberzbójem, który jest odpowiedzialny za poprzednie złośliwe kampanie w wyszukiwarce Google.

Rys. 17. Drzewo złośliwych repozytoriów

Pogrzebaliśmy dalej…

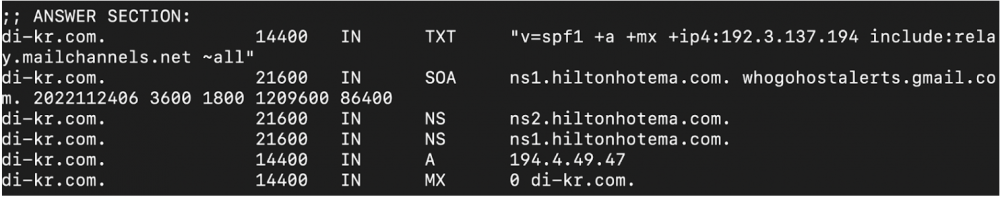

Weryfikacja rejestratora domeny jak zwykle nie przyniosła pożądanego skutku, gdyż stoi ona za usługą płatnego ukrywania danych operatora. Jednak z pomocą przychodzi odpytanie DNS w postaci komendy dig dr-kr[.]com @8.8.8.8 ANY

Rys. 18. Odpowiedź na odpytanie DNS w sprawie złośliwej domeny

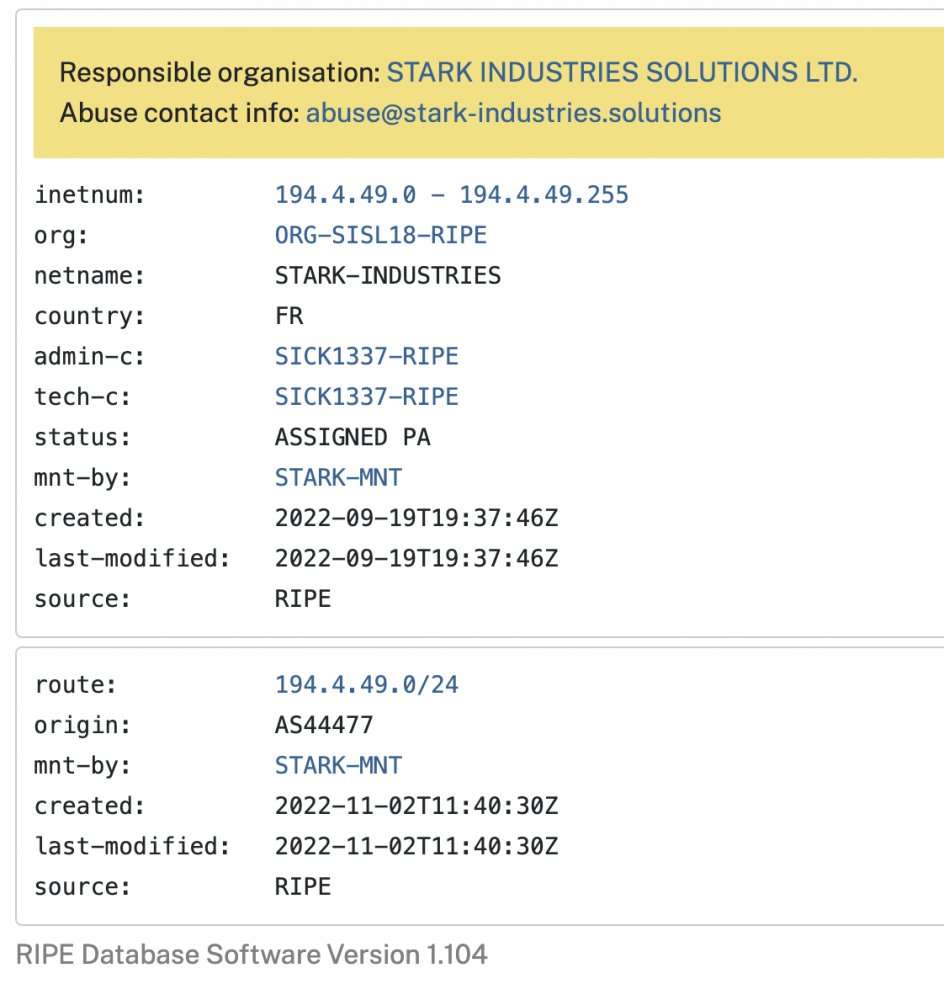

Jak możemy zauważyć w rekordach NS mamy kolejną domenę hiltonhotema[.]com, która również jest wykorzystywana do scamu. Mamy też ciekawy adres e-mail w domenie @gmail.com. Idąc tym tropem dalej, mając adres IP, czyli rekord A w usłudze DNS, możemy go zweryfikować za pomocą bazy danych organizacji RIPE odpowiedzialnej za przydział puli adresowych.

Rys. 18. Wpis w bazie RIPE odnośnie adresacji IP wykorzystywanej w złośliwych celach

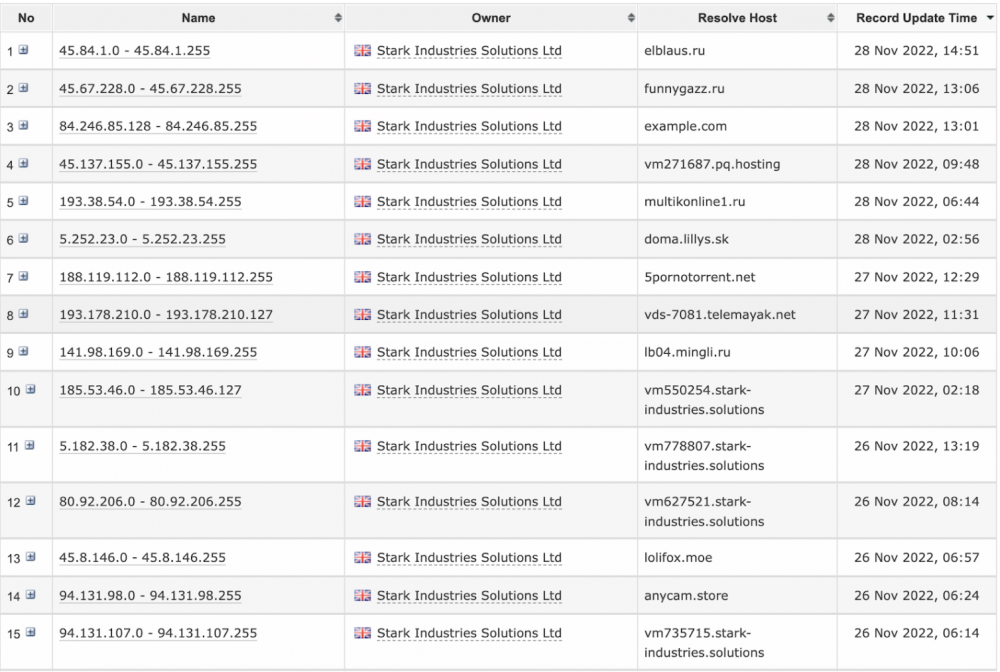

Mając dane operatora szukaliśmy trochę głębiej i natrafiliśmy prawdopodobnie na dosyć dużą organizację zajmującą się cyberprzestępczością w Internecie. Ww. firma “S**** Industries Sol*******” posiada aż 150 zarejestrowanych pul adresów IP klasy C z maską 24-bitową. Większość domen zapiętych pod tymi adresami to scam, spam, bazy torrent z pirackimi danymi lub pornografia (w tym hentai). Łącznie wszystkich złośliwych domen phishingowych jest 756, ale może być ich aż 38 100 biorąc pod uwagę pełne pule 254 adresów per każda klasa C.

Rys. 19. Fragment zarejestrowanych pul adresów IP, których operatorem jest dziwna firma z UK

Większość testowanych stron jest napisana w języku rosyjskim.

Czy udało się zidentyfikować autora/-ów ostatnich kampanii fałszywych reklam? Być może. Czas pokaże, czy będzie możliwa korelacja pozostałych sygnatur, linków, czasu i innych danych.

Naszym Czytelnikom zalecamy wyjątkową czujność, instalację blokera reklam (np. uBlock Origin lub AdBlock), ciągłe uzupełnianie swojej wiedzy z zakresu cyberbezpieczeństwa oraz podsyłanie próbek na sekurak@sekurak.pl :-).

~tt

To wariant ataku „Na Adama”.

Nooo, bardzo ciekawa ta firma. Nawet się nie kryją z tymi adresami IP. Tylko do RIPE zgłosić i do organów państwa gdzie firmę zarejestrowano :-)

ciekawe, czy google nadal „dokłada wszelkich starań, aby zlikwidować problem” jednocześnie nie robiąc nic w tym kierunku

Niestety. Przynajmniej dosyć szybko ściągają te reklamy.

Dziękuję za artykuł. Spróbuję zablokować wszystkie te sieci na firewallu i zobaczę, czy coś przestanie działać. Jeżeli tak, należy to traktować co najmniej podejrzliwie.

Niestety dałem się złapać :( Pliku nie wypakowywałem, uruchomiłem prosto z Archiwum, czy jest coś co mogę zrobić poza formatem całego dysku?

Generalnie można walczyć z infekcją, niestety nigdy do końca nie ma pewności, że się ją usunęło. Można badać procesy systemowe, ruch sieciowy, rejestr. Ewentualnie dobre narzędzie czyszczące jak zna sygnaturę to powinno infekcję usunąć.

Ciąg dalszy nastąpił, tym razem nie przez Google, tylko Facebook… Linki w domenach .vn, a strona utworzona wczoraj:

https://www.facebook.com/OBS-Open-Broadcaster-Software-

305749792784184/?ref=page_internal

Inwencja przestępców nie ma granic. Niestety.

Czy jak pobralem taki plik i go otworzyłem to oni beda mieli jakis dostem do mojego komputera czy to dziala na zasadzie reklam i czy moge sie tym nie przejmowac bo jak narazie nie widzi mi sie formatowac kompa

„w tym hentai” xDD cenna informacja, to wiele zmienia