Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Twitter wyłącza 2FA (dwuczynnikowe uwierzytelnienie) oparte na SMSach… zostaje ono tylko dla subskrybentów

Szczegóły można zobaczyć tutaj:

Chociaż historycznie popularne, 2FA oparte na SMSach, było niekiedy omijane. Dlatego od dziś nie będziemy już zezwalać konfigurację 2FA opartego o SMSy, chyba że konto jest subskrybentem Twitter Blue. Dostępność SMS 2FA dla Twitter Blue może się różnić w zależności od kraju i operatora (w Polsce jeszcze nie ma – przyp. sekurak)

While historically a popular form of 2FA, unfortunately we have seen phone-number based 2FA be used – and abused – by bad actors. So starting today, we will no longer allow accounts to enroll in the text message/SMS method of 2FA unless they are Twitter Blue subscribers. The availability of text message 2FA for Twitter Blue may vary by country and carrier.

Użytkownicy appki TT otrzymali takie powiadomienie:

Z jednej strony – dobrze, jednak appka (np. Google Authenticator) jest bezpieczniejsza od SMSów (pamiętajmy o możliwości przechwytywania SMSów – np. atak SIM SWAP), nie mówiąc już o kluczu sprzętowym U2F (to najbezpieczniejsza metoda):

Z drugiej strony – jeśli Twitter jest tak bardzo zatroskany o bezpieczeństwo użytkowników – dlaczego dawać tę niebezpieczną metodę subskrybentom? Zdanie naszych czytelników też jest podzielone:

Na pewno warto pamiętać, że 2FA oparte na SMSach jest jednak znacznie bezpieczniejsze niż brak 2FA. Część użytkowników Twittera zapewne po prostu zignoruje problem, nie wiedząc w czym rzecz – więc znienacka nie będą mieli skonfigurowanej żadnej metody 2FA.

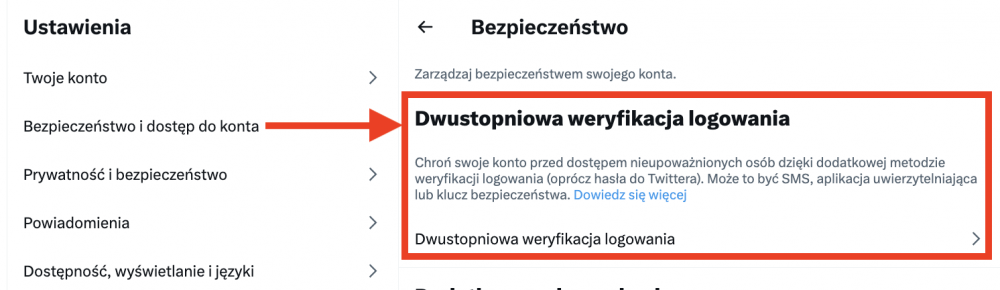

W każdym razie jeśli chcecie ustawić 2FA na TT – inne niż bazujące na SMSach, możecie to zrobić w tym miejscu:

Nie zapomnijcie też o utworzeniu kodu zapasowego i przechowywaniu go w bezpiecznym miejscu (pozwoli uzyskać dostęp do konta Twittera nawet jak stracimy appkę bądź dostęp do klucza sprzętowego).

PS

Jeśli chcecie zaopatrzyć się w klucz sprzętowy – mamy takie w naszym sklepie (wystarczy najtańszy klucz – tzn niebieski, ale warto rozważyć zakup dwóch kluczy – backup).

PPS

Jeśli nie macie skonfigurowanego 2FA na swoim koncie, może to jest dobry moment aby o tym pomyśleć.

~Michał Sajdak

Tutaj wyłączają 2FA przez SMS bo bezpieczeństwo (tfu… cięcie kosztów) a w bankach praktycznie przymusowa się korzysta z SMS do autoryzacji. Nie ma znaczenia, że przestawi się uwierzytelnienie na aplikacje mobilną banku, bo w pewnych sytuacjach i tak zostanie to automatycznie, bez naszej wiedzy zmienione na SMS. Przykład w PKO jak są prace serwisowe apki to z automatu działa uwierzytelnienie SMS, w Santander jak tylko dodałem nowy odcisk palca w tel to zablokowało mi aplikacje i automatycznie zmieniło autoryzacje na SMS. Właściwie to sami zmniejszając tym moje bezpieczeństwo, bo powinni tylko biometrię wyłączyć w swojej aplikacji i wymagać PIN, wtedy nawet gdyby ktoś miał dostęp do tel to bez PIN nic by nie zrobił, a tak to sami bez informacji zmienili na SMS i każdy kto miał dostęp do mojego tel mój te sms odczytać.

Kiedy banki pozwolą na prawdziwe uwierzytelnienie przez aplikacje, bez możliwości przełączenia na SMS, kiedy dodadzą klucze U2F!

Włączą, (i tylko wtedy) gdy regulator wymusi.

Niestety.

Klucz u2f służy do uwierzytelniania, a nie do autoryzacji transakcji. Tam musi być interakcja z kwotą transakcji

Zgadza się muszą być informacje na temat płatności, w tym kwota, dlatego klucz u2f byłby idealnym dodatkiem do zatwierdzania operacji w aplikacji mobilnej. Przykład logujesz się do banku na komputerze używasz klucza U2F na komputerze, następnie wykonujesz przelew, w aplikacji mobilnej wyświetlają się informacje o kwocie (tak jak to jest teraz), ale w aplikacji mobilnej na telefonie zamiast PIN / biometrii przykładasz klucz U2F do smartfona. Wygodne rozwiązanie, bo klucz można mieć przypięty do kluczy do mieszkania, więc zawsze ma się go przy sobie. Bardzo bezpieczne, bo nikt za nas płatności nie zrobi, nawet jeśli damy się namówić na instalacje jakiegoś anydesk czy innego programu do zdalnej kontroli nikt za nas nic nie zrobi, bo wymagałoby to fizycznego przyłożenia (w przypadku NFC) lub podpięcia (w przypadku USB) klucza do smartfona. No i odpada całkowicie kwestia phisingu. Niestety szanse na to, że takie coś pojawi się w jakimś banku w PL są zerowe :(

Masz 100% racji. IMHO lada chwile klucze sprzetowe (roamingujace) zostana wyparte przez passkeys (FIDO2) na telefonach, a tam juz (na upartego) nawet dzis mozna by sie pokusic o przekazanie kontekstu.

U2F nie nadaje się do autoryzowania płatności. To świetna ochrona przed phishingiem i dodatkowa ochrona przed kradzieżą/złamaniem hasła (sama kradzież hasła nie wystarcza aby się włamać na konto) ale odpowiedź klucza nie zależy w żaden sposób od numeru konta czy kwoty przelewu. Między innymi dlatego niektóre banki (na przykład CreditAgricole) zmieniły tokeny TOTP na tokeny zczytujące coś w rodzaju QR-code z ekranu – użytkownik widzi na ekranie tokena jaką transakcję potwierdza kodem jednorazowym (i ten kod jednorazowy wygenerowany przez token potwierdza konkretny numer konta i konkretną kwotę – w przypadku ataku man in the middle przechwycenie odpowiedzi tokena nic nie da, bo zmiana konta lub kwoty spowoduje nieważność odpowiedzi tokena). Oczywiście banki wprowadziły też autoryzację apkami na smartfonie (bo klienci nie chcą płacić na przykład stówki za token i wybiorą słabsze zabezpieczenia, ale “darmowe”) niemniej jednak ja do kont, gdzie trzymam większą kasę, nie używam apek bankowych w ogóle – tylko tkoen sprzętowy od banku z kodami zależnymi od parametrów transakcji (smartfon tylko do konta używanego na codzień do małych płatności zbliżeniowych).

2FA w oparciu o generowany kod jednorazowy zmieniający się co 30 sekund to nie “apka” tylko TOTP opisane w dokumencie RFC 6238. Nie musi to być apka od Google ani od Microsoftu. Kod można generować nawet na konsoli (w Linuxie, np. automatyzując SSH z TOTP), a do tego potrzebny jest klucz główny, który zapisany jest w kodzie QR. Warto go zapisać na wypadek utraty apki.

A ja i tak nigdy nie mogłem dodać mojego numeru do konta – rzekomo nieprawidłowy ¯\_(ツ)_/¯

I co teraz będzie trzeba zainstalować trzydziestą z rzędu aplikacje typu (twitter)-auth ? Super ! Będę miał google-auth, wp-auth, onet-auth, twitter-auth i wszystkie będą wysyłać “telemetrie”

Kontekst wylaczenia SMSow jest troche inny.

“we have seen phone-number based 2FA be used – and abused – by bad actors.” – w tym wypadku “bad actors” okazali sie operatorzy, ktorzy te SMSy wysylali. Wg Elona naciagneli Twittera na ok. $60M rocznie, zakladajac masowo konta botow, ktore inicjowaly logowanie z SMS jako drugim skladnikiem