Google informuje o wydaniu wersji 138.0.7204.157/.158 dla wszystkich systemów operacyjnych. Załatane zostały trzy podatności bezpieczeństwa na poziomie wysokim: Badacze potwierdzili trwanie aktywnej kampanii wykorzystującej exploit na CVE-2025-6558 – zachęcamy zatem do jak najszybszej aktualizacji Chrome. ~Paweł Różański

Czytaj dalej »

Sudo to framework z tekstowym interfejsem, krytyczny z punktu widzenia bezpieczeństwa systemów z rodziny GNU/Linux, UNIX i MacOS. Dzięki niemu, uprawnieni użytkownicy mogą wykonywać polecenia w kontekście innych kont w systemie, a w szczególności jako superuser (root), bez konieczności współdzielenia haseł konta administratora. Nie jest to z pewnością narzędzie obce…

Czytaj dalej »

Cybersecurity and Infrastructure Security Agency (CISA) dodała informację o atakach na routery TP-Link do katalogu znanych, wykorzystywanych podatności (baza KEV). Wszystko za sprawą podatności oznaczonej symbolem CVE-2023-33538, która pozwala na wstrzykiwanie poleceń. Routery TP-Link TL-WR841N oraz TL-WR740N czyli popularne “mydelniczki” zdobyły popularność w Polsce z uwagi na niewygórowaną cenę oraz dobry stosunek jakości…

Czytaj dalej »

Firma GreyNoise (wykorzystując AI) natrafiła na aktywną kampanię nieznanej grupy cyberprzestępców, która wykorzystuje kilka podatności do przejęcia kontroli nad routerami firmy Asus. Kampania śledzona jest pod nazwą ViciousTrap. Wśród wykorzystywanych luk możemy znaleźć, załataną niedawno podatność CVE-2023-39780 czyli command injection, która pozwala na wykonywanie poleceń systemowych. Oprócz tego, w atakach,…

Czytaj dalej »

W ostatnich dniach pojawiły się aktualizacje krytycznych błędów w przeglądarkach Google Chrome oraz Firefox. TLDR: W przypadku tej pierwszej mamy do czynienia z aktualizacją do wersji 136.0.7103.113/.114 dla systemów Windows oraz macOS i 136.0.7103.113 dla systemów Linux. Zgodnie z ogłoszeniem, poprawione zostały cztery błędy, z czego dwa miały poziom istotności wysoki….

Czytaj dalej »

W maju 2025 roku badacze bezpieczeństwa (Google, CrowdStrike) oraz Microsoft ujawnili i załatali pięć aktywnie wykorzystywanych luk zero-day w systemie Windows. Najpoważniejsza z nich umożliwia zdalne wykonanie kodu (RCE) przez przeglądarkę internetową – atak ten został już zaobserwowany „na żywo” i wykorzystuje zarówno stare, jak i nowe mechanizmy systemowe. Główny…

Czytaj dalej »

W świecie cyberbezpieczeństwa, gdzie każda luka może stać się furtką dla przestępców, rola publicznych baz danych o podatnościach jest nie do przecenienia. Przez lata globalnym standardem była amerykańska baza CVE prowadzona przez MITRE, ale ostatnie zawirowania za oceanem sprawiły, że Europa postanowiła ruszyć z własnym tematem. Oto oficjalnie ruszyła Europejska…

Czytaj dalej »

Ledwo zdążyliśmy poinformować o tym, że Chrome łata błąd wykorzystywany w kampanii ForumTroll, a podatność tego samego typu łata Firefox. Została oznaczona numerem CVE-2025-2857. Jest ona bezpośrednio powiązana ze znalezioną wcześniej podatnością w Chrome i podobnie jak ona dotyczy wyłącznie ucieczki z sandbox w systemie Windows. Zgodnie z informacją ze strony Mozilla, bezpieczne, poprawione…

Czytaj dalej »

GitLab ogłosił wydanie nowych wersji oprogramowania. Aktualizacja dotyczy zarówno Community Edition, jak i Enterprise Edition. Poprawione wersje to 17.9.2, 17.8.5 oraz 17.7.7. Najważniejsza poprawka dotyczy dwóch podatności (CVE-2025-25291, CVE-2025-25292), zgłoszonych w bibliotece ruby-saml, która jest wykorzystywana przez GitLab do SAML SSO (security assertion markup language; single sign-on). W pewnych okolicznościach…

Czytaj dalej »

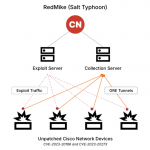

Insikt Group (researchowy zespół Recorded Future) wydał krótki raport, w którym opisuje jak odkryli kampanię wykorzystującą nieaktualne urządzenia sieciowe Cisco. Kampania miała miejsce pomiędzy grudniem 2024 a styczniem 2025 i powiązana była z globalnymi dostawcami usług telekomunikacyjnych. W tym chodziło o oddziały organizacji świadczącej usługi telekomunikacyjne w Wielkiej Brytanii oraz…

Czytaj dalej »

Google wydało nową wersję swojej przeglądarki Chrome. Dla Windows i macOS jest to 133.0.6943.126/.127, dla Linuksa 133.0.6943.126, natomiast dla Androida 133.0.6943.121. Załatane zostały dwa błędy o wysokim poziomie krytyczności CVE-2025-0999 oraz CVE-2025-1426, a także jeden na poziomie średnim – CVE-2025-1006. Od wydania poprzedniej wersji, która łatała cztery błędy o wysokim…

Czytaj dalej »

W popularnym na platformie Windows programie WinZip, w ramach Zero Day Initiative zgłoszona została podatność oznaczona symbolem CVE-2025-1240 i poziomie krytyczności 7,8. Występuje ona podczas przetwarzania archiwów 7Z i może prowadzić do wykonania kodu w kontekście użytkownika WinZipa. TLDR: Co prawda do wykorzystania podatności konieczna jest interakcja użytkownika, polegająca na…

Czytaj dalej »

W ostatnim Patch Tuesday, Microsoft załatał w sumie 16 krytycznych podatności. Wśród błędów znalazły się trzy krytyczne podatności dotyczące LDAP (Lightweight Directory Access Protocol). Najpoważniejsza (wynik CVSS 9,8) podatność została oznaczona CVE-2024-49112. TLDR: Błąd ten pozwala nieuwierzytelnionemu, zdalnemu atakującemu na wykonanie poleceń w kontekście serwisu LDAP. Atak na podatny serwer…

Czytaj dalej »

Przestępcy w dość nietypowy i interesujący sposób zaczęli wykorzystywać podatność w niezbyt popularnej (ponad 10 tys. pobrań) wtyczce WordPressa o nazwie Hunk Companion. Podatność, oznaczona CVE-2024-11972 (wynik CVSS 9,8) pozwala nieautoryzowanemu atakującemu na… instalację i aktywację innych wtyczek z repozytorium WordPress.org. TLDR: Na pierwszy rzut oka nie wygląda to może przerażająco, jednak pobierać, instalować i uruchamiać…

Czytaj dalej »

W przedświątecznej gorączce nie można zapomnieć o aktualizacjach oprogramowania. Google ogłosiło wydanie nowych wersji przeglądarki Chrome: 131.0.6778.139/.140 dla Mac oraz Windows, a także 131.0.6778.139 dla Linuksa. Załatane zostały dwie podatności o poziomie krytyczności wysokim. Pierwsza z nich, o symbolu CVE-2024-12381 jest kolejnym błędem w tym roku dotyczącym silnika V8 i…

Czytaj dalej »