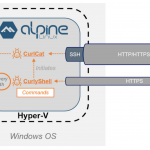

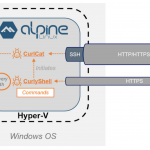

Na początku listopada 2025 r. badacze bezpieczeństwa z Bitdefender opublikowali raport, w którym zaalarmowali o wykryciu nowej aktywności rosyjskiej grupy APT – Curly COMrades, wymierzonej w organizacje w Europie Wschodniej. Grupa ta jest znana z przeprowadzania ataków na instytucje rządowe w Gruzji oraz Mołdawii. Ich modus operandii polega na wykorzystaniu…

Czytaj dalej »

Atak na dużego dostawcę rozwiązań bezpieczeństwa zawsze budzi emocje. Nie inaczej jest tym razem. Firma F5 w oświadczeniu, poinformowała o wykrytym w sierpniu tego roku ataku na swoją infrastrukturę. Wyciekł kod źródłowy, informacje o podatnościach oraz configi niektórych klientów.

Czytaj dalej »

Na początku sierpnia bieżącego roku w serwisie Telegram pojawił się kanał o nazwie shinysp1d3r, łączący trzy znane grupy cyberprzestępcze: Lapsus$, Scattered Spider oraz ShinyHunters. Współpraca między grupami została de facto potwierdzona przez samych członków organizacji, a treści publikowane na kanale nawoływały do krytyki władzy, stanowiły element wymuszeń i szantażu oraz…

Czytaj dalej »

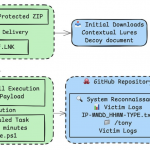

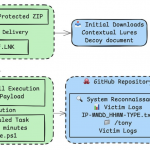

Badacze z Trelix Advanced Research Center wykryli nową kampanię cyber szpiegowską wymierzoną w placówki dyplomatyczne w różnych regionach Korei Południowej. Od marca do lipca bieżącego roku zaobserwowano ponad 19 ataków spear-phishingowych, której celem były ambasady dyplomatyczne zlokalizowane na całym świecie. Za atakiem stoi prawdopodobnie ta sama grupa APT. Treści wiadomości…

Czytaj dalej »

CSIRT GOV opublikował właśnie coroczny ,,Raport o stanie bezpieczeństwa cyberprzestrzeni RP’’, w którym wskazuje na wzmożone działania grup typu APT (Advanced Persistent Threat) i haktywistycznych. TLDR; ❌W poprzednim roku CSIRT GOV zaobserwował wzmożone działania grup APT i haktywistycznych. ❌Brak aktualizacji sprzętu/oprogramowania i wystawianie infrastruktury do sieci. Ciągle na topie wektorów…

Czytaj dalej »

CERT Polska ostrzega o aktywnym ataku, celującym w niezaktualizowane oprogramowanie Roundcube (webmail – czyli klient poczty elektronicznej w przeglądarce). Podatność CVE-2024-42009 wykorzystywana jest grupę hackerską związaną z rządem Białorusi. Do udanego ataku wystarczy otworzenie złośliwego maila w przeglądarce (Roundcube). Nie trzeba nawet otwierać / pobierać żadnych załączników. CERT Polska ostrzega…

Czytaj dalej »

Firma GreyNoise (wykorzystując AI) natrafiła na aktywną kampanię nieznanej grupy cyberprzestępców, która wykorzystuje kilka podatności do przejęcia kontroli nad routerami firmy Asus. Kampania śledzona jest pod nazwą ViciousTrap. Wśród wykorzystywanych luk możemy znaleźć, załataną niedawno podatność CVE-2023-39780 czyli command injection, która pozwala na wykonywanie poleceń systemowych. Oprócz tego, w atakach,…

Czytaj dalej »

W ostatnich miesiącach amerykańskie instytucje energetyczne rozpoczęły ponowną ocenę zagrożeń związanych z chińskimi urządzeniami wykorzystywanymi w infrastrukturze OZE. Powodem są odkrycia nieudokumentowanych modułów komunikacyjnych w niektórych inwerterach solarnych i magazynach energii produkowanych w Chinach. Te „ghost devices” mogą stanowić poważne zagrożenie dla bezpieczeństwa energetycznego Zachodu, dając potencjalnie możliwość zdalnego obejścia…

Czytaj dalej »

W pierwszej części artykułu przyjrzeliśmy się historii chińskiej firmy i-Soon oraz wyciekowi danych, jaki ją spotkał. W drugiej części omówimy narzędzia oraz usługi przez nią oferowane. Według raportu niemieckiej służby kontrwywiadowczej BfV ujawnione informacje obejmowały szczegółowe dane o produktach, ich wersjach, cenach oraz wynikach sprzedaży. Dostępne były również instrukcje obsługi…

Czytaj dalej »

5 marca 2025 roku amerykańskie instytucje: FBI, Kryminalne Biuro Śledcze Marynarki Wojennej oraz Departamenty Stanu, Skarbu i Sprawiedliwości, ogłosiły skoordynowane działania wymierzone przeciwko dwunastu obywatelom Chin, oskarżonym o przeprowadzanie cyberataków o charakterze szpiegowskim. Akty oskarżenia, wydane przez federalne sądy w Nowym Jorku i Waszyngtonie, ujawniają kulisy chińskiego systemu zinstytucjonalizowanego cyberszpiegostwa,…

Czytaj dalej »

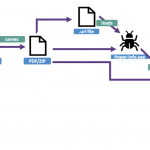

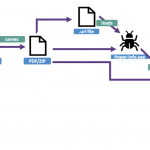

Proofpoint wydał raport, w którym opisuje zauważoną kampanię e-mailową skierowaną w firmy działające w Zjednoczonych Emiratach Arabskich. Wiadomo o conajmniej pięciu firmach, które były celem ataku, a wszystkie powiązane były z lotnictwem, komunikacją satelitarną i krytyczną infrastrukturą transportową. Kampania wykorzystywała wcześniej nieznany backdoor napisany w Go – nazwany teraz Sosano….

Czytaj dalej »

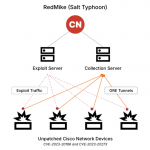

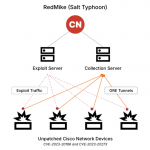

Insikt Group (researchowy zespół Recorded Future) wydał krótki raport, w którym opisuje jak odkryli kampanię wykorzystującą nieaktualne urządzenia sieciowe Cisco. Kampania miała miejsce pomiędzy grudniem 2024 a styczniem 2025 i powiązana była z globalnymi dostawcami usług telekomunikacyjnych. W tym chodziło o oddziały organizacji świadczącej usługi telekomunikacyjne w Wielkiej Brytanii oraz…

Czytaj dalej »

Google ostrzega o kampaniach hackerskich prowadzonych przez rosyjskich rządowych hackerów. W atakach wykorzystywana jest funkcja “Połączone urządzenia” (ang.: linked devices). Funkcja ta umożliwia równoległe korzystanie z Signala na różnych urządzeniach. Bardziej podejrzliwi czytelnicy już czują co się tutaj święci… No właśnie – do ofiary podrzucany jest QR kod z prośbą…

Czytaj dalej »

Najpierw zhackowali jednego z dostawców – tj. firmę BeyondTrust (zapewniającą w szczególności usługi związane ze zdalnym dostępem). A dokładniej – zhackowali usługę zapewniającą zdalny dostęp… i taki dostęp uzyskali na komputerach m.in. jednego z klientów firmy – tj. Departamentu Skarbu USA. Następnie hackerzy wykradli stamtąd “pewne dane”. W trakcie dochodzenia…

Czytaj dalej »

Ciekawy opis działania rosyjskiej grupy hackerskiej, która celowała w pewną organizację. Jednak organizacja ta miała włączone dwuczynnikowe uwierzytelnienie w kontekście dostępu do systemów z poziomu Internetu. Co więc zrobili hackerzy? Najpierw zhackowali firmę odległą o tysiące kilometrów od nich, ale znajdującą się w fizycznej bliskości celu (wg doniesień cel znajdował…

Czytaj dalej »