Doniesienia na temat problemów z bezpieczeństwem w świecie IoT znajdują się już w naszym stałym repertuarze, jednak opleceni coraz gęstszą siecią sprzętu zaliczanego do tej grupy często nie zdajemy sobie sprawy skąd czyhają kolejne zagrożenia. Tym razem pochylimy się nad raportem zespołu Quokka. Badacze wzięli na warsztat popularne cyfrowe ramki…

Czytaj dalej »

![Krytyczna podatność w Androidzie umożliwia zdalne wykonanie kodu, bez interakcji ze strony użytkownika [CVE-2025-48593] Krytyczna podatność w Androidzie umożliwia zdalne wykonanie kodu, bez interakcji ze strony użytkownika [CVE-2025-48593]](https://sekurak.pl/wp-content/uploads/2025/11/Zrzut-ekranu-2025-11-7-o-13.55.14-150x150.png)

W najnowszym biuletynie bezpieczeństwa, Google zaalarmował o wykryciu luki 0-click w systemie Android, pozwalającą na zdalne wykonanie kodu bez jakiegokolwiek działania ze strony użytkownika. Podatność występuje w komponencie System i została sklasyfikowana jako krytyczna ze względu na możliwość przejęcia pełnej kontroli nad urządzeniem. Jest szczególnie niebezpieczna, ponieważ dotyka aktualnych wersji…

Czytaj dalej »

Doctor Web, rosyjska firma dostarczająca usługi ITSec, opublikowała na swojej stronie informacje o backdoorze na Androida udającym antywirusa targetowanego wyłącznie na użytkowników korzystających z urządzeń w języku rosyjskim. Android.Backdoor.916.origin dystrybuowany jest jako antywirus o nazwie „GuardCB”. Ikona aplikacji nawiązuje do emblematu Banku Centralnego Federacji Rosyjskiej. Aplikacja posiada tylko jeden język…

Czytaj dalej »

Od kilkunastu dni przez internet przetacza się się fala bardzo emocjonalnych i alarmistycznych postów mówiących, że to już koniec wolności w świecie Androida. W sukurs temu trendowi idą niektóre serwisy technologiczne sugerujące jakoby miały zostać zasypane wszelkie różnice pomiędzy Androidem a iOS-em w szeroko rozumianej otwartości. Niektórzy nawet wieszczą, że…

Czytaj dalej »

Rootowanie Androida przeszło długą drogę od czasów, gdy wymagało głębokiej znajomości ADB i ryzykownych operacji na bootloaderze. Dzisiaj narzędzia takie jak KernelSU, APatch czy SKRoot obiecują łatwiejszy dostęp do uprawnień administratora, ale jak pokazuje najnowsze odkrycie zespołu Zimperium zLabs, nadal niosą ze sobą poważne zagrożenia bezpieczeństwa. TLDR: Badacze z Zimperium…

Czytaj dalej »

Wielu z nas słyszało ostrzeżenia dotyczące zagrożeń płynących z podłączania telefonów do niezaufanych ładowarek. Dla przypomnienia, wykorzystywany był tam fakt posiadania przez smartfony tego samego złącza i do ładowania, i transferu danych. W związku z tym podłączenie kabla, który miał być podłączony do ładowarki, mogło prowadzić do umożliwienia transferu danych…

Czytaj dalej »

Ivanti to jedna z tych firm, która często gości na łamach portalu sekurak.pl. Dzieje się tak za sprawą ogromnego zainteresowania ze strony badaczy bezpieczeństwa, ale także i cyberprzestępców, co przekłada się na stosunkowo dużą liczbę ujawnionych błędów (nie bez winy jest fakt, że rozwiązania bezpieczeństwa – chociaż Ivanti nie jest…

Czytaj dalej »

Taki przypadek wydarzył się niedawno w Serbii, gdzie do odblokowania telefonu studenta (Samsung Galaxy) użyto oprogramowania Cellebrite: the Android phone of one student protester was exploited and unlocked by a sophisticated zero-day exploit chain targeting Android USB drivers, developed by Cellebrite. Student zatrzymany przez policję wręczył im wyłączony telefon. Po…

Czytaj dalej »

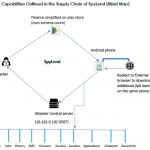

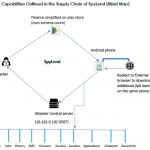

CYFIRMA opublikowało raport na temat nowego zagrożenia dla użytkowników Androida. Chodzi o złośliwe oprogramowanie o nazwie SpyLend, kryjące się pod aplikacją o nazwie Finance Simplified. TLDR: ❌ Aplikacja mobilna na Androida o nazwie Finance Simplified okazała się złośliwym oprogramowaniem SpyLend. ❌ Z Google Play Store pobrało ją ponad 100 000…

Czytaj dalej »

Backdoor Android.Vo1d infekuje TV boxy, pracujące na niezaktualizowanych, starych wersjach Androida. Atakujący mają zdalny dostęp do administratora / roota na przejętych TV boxach. Potencjalnie to oznacza dostęp do plików, możliwość instalowania appek, czy dalszą infiltrację sieci ofiary. Na razie nie wiadomo jaki jest sposób infekcji (wskazuje się oczywiste podatności w…

Czytaj dalej »

Mathy Vanhoef wspólnie z Héloïse Gollier opublikowali raport z badań przeprowadzonych w ramach grantu od firmy Top10VPN. Wskazali dwie podatności, które narażają poufność danych w sieciach bezprzewodowych. Problem dotyka sieci zabezpieczonych najnowszymi standardami oraz wykorzystujących mechanizmy serwera uwierzytelniającego (WiFi Enterprise). W raporcie przedstawiono szczegółową analizę błędów oraz opisano dwie podatności:…

Czytaj dalej »

Opis podatności w mówi niemal wszysto: CVE-2023-45866: Unauthenticated Bluetooth keystroke-injection in Android, Linux, macOS and iOS. Po ludzku – ktoś może sparować z Twoim telefonem czy Linuksem zewnętrzną klawiaturę i wpisywać na niej dowolne ciągi znaków (tj. np. ściągnąć malware i go uruchomić). Cała operacja nie wymaga uwierzytelnienia ani potwierdzenia….

Czytaj dalej »

Pegasus. To hasło budzi dość jednoznaczne skojarzenia: oprogramowanie szpiegowskie, używane również w Polsce. Tymczasem na rynku dostępne jest także inne narzędzie – Predator, o podobnych możliwościach. Amnesty International dostarczyło właśnie garści szczegółów o całym rozwiązaniu. Panel administracyjny wygląda mniej więcej w ten sposób: Kolejną ciekawostką jet fakt, że narzędzie stara…

Czytaj dalej »

Citizen Lab donosi o aktywności narzędzia o nazwie Predator. Atak wykryto po analizie urządzenia należącego na byłego egipskiego parlamentarzystę, a spyware dostarczany był linkami wysyłanymi SMSem / WhatsApp-em / metodą ataku Man-in-The-Middle: Between May and September 2023, former Egyptian MP Ahmed Eltantawy was targeted with Cytrox’s Predator spyware via links…

Czytaj dalej »

Wygląda na to, że opisywana tu obecna kampania jest inna niż wszystkie, warto więc nieco głębiej przyjrzeć się tematowi. Temat niezależnie opisuje KNF oraz CERT Orange. 1. Zaczyna się od SMSa informującego o rzekomej aktualizacji appki IKO. W SMSie znajduje się stosowny link – kierujący do strony (adres: hxxps://ipk0-pl[.]online/) gdzie…

Czytaj dalej »

![Krytyczna podatność w Androidzie umożliwia zdalne wykonanie kodu, bez interakcji ze strony użytkownika [CVE-2025-48593] Krytyczna podatność w Androidzie umożliwia zdalne wykonanie kodu, bez interakcji ze strony użytkownika [CVE-2025-48593]](https://sekurak.pl/wp-content/uploads/2025/11/Zrzut-ekranu-2025-11-7-o-13.55.14-150x150.png)