Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Szybki recon i zainkasował od Apple $10 000 w ramach bug bounty. Dłuższy recon i znalazł wykonanie poleceń w OS na serwerze Apple

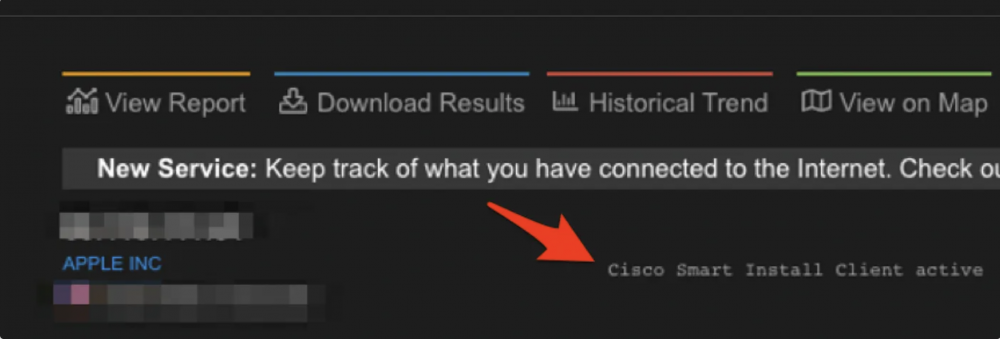

Krótki news do kawy dla technicznych czytelników :-) Badacz na początek wziął w jedną dłoń Shodana z takimi filtrami “ssl:apple.com”, “org:Apple Inc*”, “ssl:apple” i udało mu się zlokalizować usługę: Cisco Smart Install

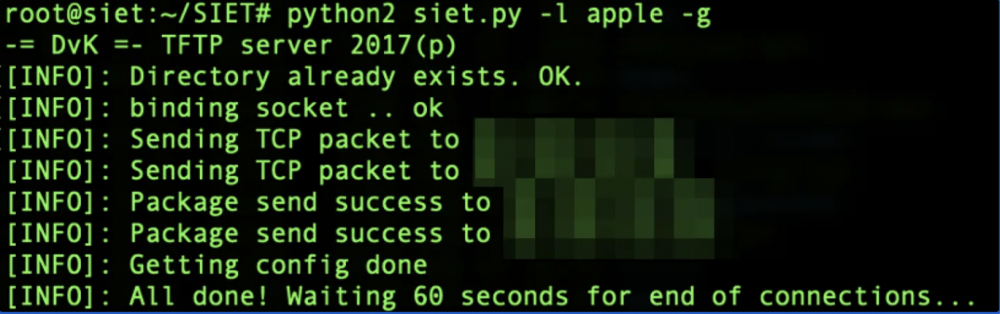

Jak wiadomo, każda duża firma wszystko solidnie łata ;-) Zatem badacz wziął w drugą dłoń kilkuletnie już narzędzie Smart Install Exploitation Tool:

Cisco Smart Install is a plug-and-play configuration and image-management feature that provides zero-touch deployment for new switches (…) This protocol has a few security issues (…)

Efekt? Udało się pobrać plik konfiguracyjny pewnego urządzenia sieciowego:

Config można było również zmodyfikować oraz wysłać do urządzenia. Efekt to możliwość skonfigurowania tunelu GRE (można to rozumieć jako VPN) od badacza do sieci Apple:

Upon collaboration with a colleague, we discovered the possibility of modifying the configuration file to establish a GRE tunnel into the Apple network, which would provide a potential foothold on the network.

Wypłata z programu bug bounty? $10 000

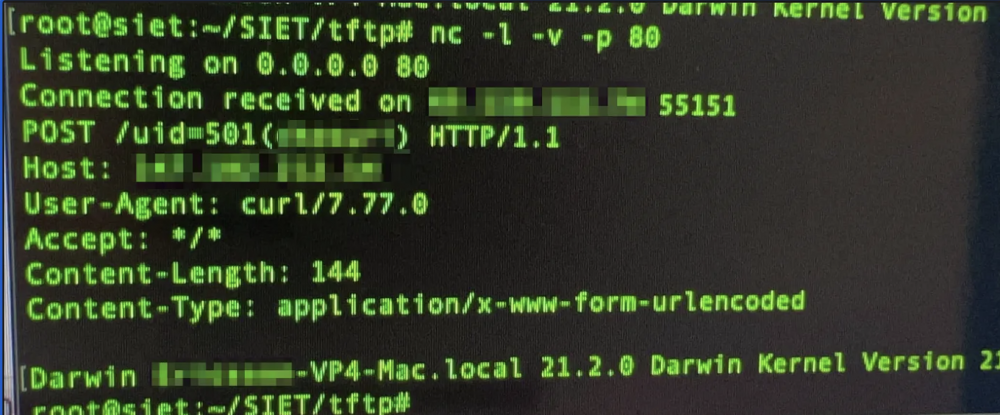

Rozgrzany już nieco badacz wziął ponownie w jedną rękę Shodana (filtr: “net:X.X.X.X/23” – na celowniku ta sama sieć, w której było wcześniejsze znalezisko) – i znalazł pewną testową appkę webową. W drugą ręką wziął narzędzie do aktywnego rekonesansu ffuf i próbował namierzyć pewne “ukryte” pliki .js

Narzędzie po prostu próbowało: pierwszanazwa.js, druganazwa.js … :) zgodnie z użytym słownikiem. W wyniku tej akcji udało się namierzyć URLa, który uruchamiał polecenia w OS, na którym działała appka (polecenie wystarczyło przekazać w zmiennej GET). !!!

Upon our thorough examination of all identified javascript files, we were able to identify critical endpoints within the application that were processing shell commands via a GET variable.

Kolejna wypłata z bug bounty i fajrant na dzisiaj ;-)

~Michał Sajdak

Fajrant na pół roku