Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Szpital Matki Polki w Łodzi zainfekowany ransomware. Informują również o “możliwym wycieku”.

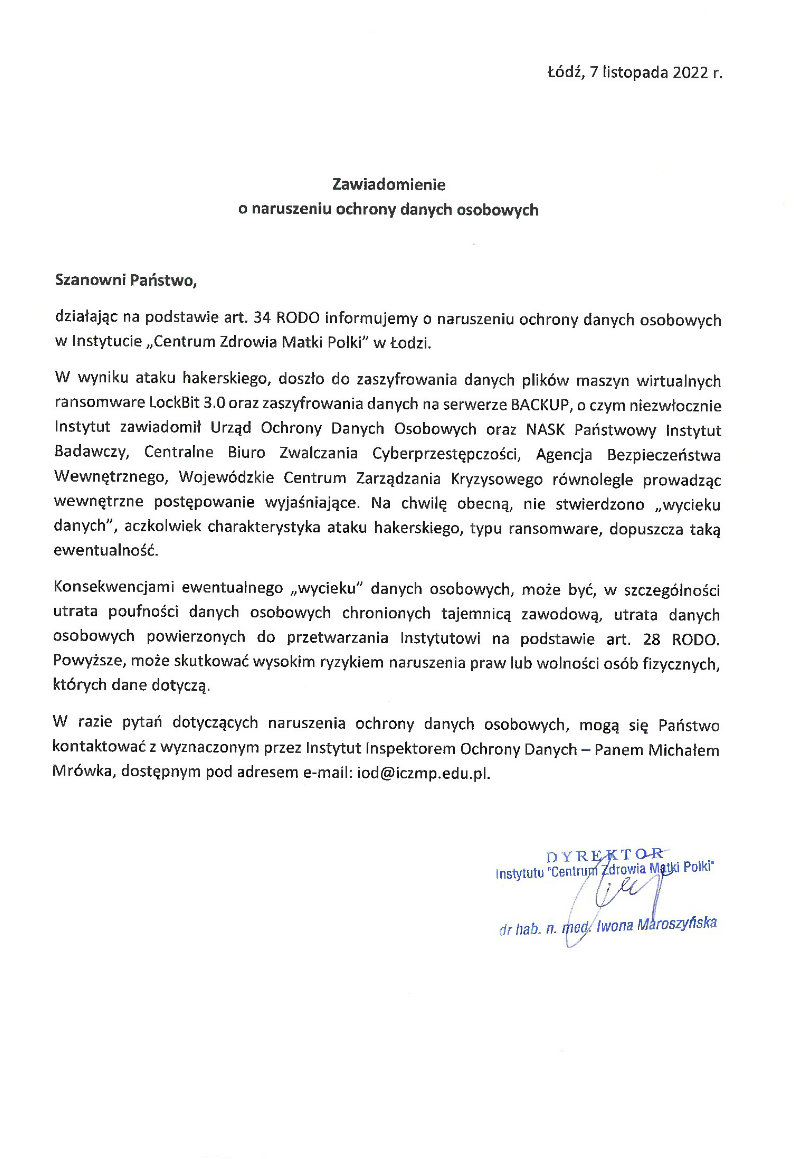

O ransomware w Instytucie Centrum Zdrowia Matki Polki w Łodzi informowaliśmy już 2. listopada. Obecnie na stronach szpitala pojawiło się oświadczenie:

Jak widać, wskazana została grupa Lockbit 3.0 (to chyba najaktywniejsza grupa ransomware w bieżącym roku). Doszło również do zaszyfrowania kopii zapasowych (standardowa procedura grup ransomware…). Instytut informuje też o możliwym wycieku danych osobowych (w tym chronionych tajemnicą zawodową – czyli zapewne lekarską).

Co ciekawe i niepokojące zarazem – w ostatnim czasie jednym z najbardziej nacieranych przez ransomware sektorów jest właśnie ochrona zdrowia:

~ms

Takie ataki to jakaś masakra. :( Spece od IT security mogliby w ramach wolontariatu pomagać w łataniu takich placówek. Swoją drogą, czy istnieją takie inicjatywy?

Piszesz jakby to można było zrobić w godzinę czy dwie. Ale tak nie jest. Po pierwsze, czy jest tam AD, czy nie? Jeżeli tak to na czym? Widziałem Windows 2008 w tym roku w szpitalu. UTM? Zapomnij. Firewall 2 generacji w niektórych miejscach to najlepsza rzecz na jaką możesz liczyć. Żadnego deszyfrowania ruchu, żadnego skanowania pakietów. Jak ruch idzie po https to puszcza cały. No i użytkownicy. Wspaniali użytkownicy którzy widząc zawiadomienie o tym że policja wystawiła wyrok w trybie nakazowym drukują załącznik i dają na sekretariat.

Z przyjemnością bym poświęcił 5 godzin miesięcznie aby jako wolontariusz zabezpieczyć szpital w moim mieście. Ale wiem też że to da tylko złudne poczucie bezpieczeństwa i wystawi mnie na odpowiedzialność karną kiedy coś walnie. I tak przy okazji, w szpitalu który widziałem mieli 3 informatyków. Nie byli głupi. Byli bez szans. W 2022 pozbyli się wreszcie Win XP z szpitala. Ale nie Win7. Sam widziałem 3 oczywiste inne luki bezpieczeństwa, których załatanie by kosztowało kilka tysięcy zł. Mieli wybór, albo płacą za sprzęt z własnej kieszeni, albo pracują na starym.

Pewnie nie, ponieważ nie jest to open-source, tylko wszystko zamknięte i robione przez jakieś firmy typu “comarch”… A szkoda, mogłoby być open-source i każdy mógłby wtedy pomóc.

@Tom

To nie jest takie proste, żeby to móc zrobić po godzinach. I częścią problemu jest to, że systemy są selektywnie połatane w miarę ujawniających się potrzeb. Łata na łacie. Czasem wolontarystycznie przez jakieś litościwe dusze. Każda z innym pomysłem. Sam audyt zajmie mnóstwo czasu, potem kompleksowy projekt modernizacji. Szukanie funduszy na zakup właściwszych rozwiązań. Jeszcze problemy prawne powstaną po drodze, np. z prawem zamówień publicznych. Wdrożenie wymagałoby wyłączenia placówki z obiegu na jakiś czas, przeszkolenie personelu i pracowników kontraktowych (jak tego się nie zrobi to w dwa miesiące zdemontują zabezpieczenia).

@Tom

Taak, może jeszcze powinni płacić za ten wolontariat?

Chcesz to pracuj za darmo

Sam widziałem jak wygląda system w jednym ze szpitali i można to porównać z funkcją czyNieWybranoCalegoPrzedzialuDlaPsa() w kodzie PKP Intercity xD Szkoda, że to tak wygląda, informatycy zgarniają od 5 do 10 tysięcy, ale od 15 lat nie wpadli na pomysł, że konta typu admin admin nie są dobrym rozwiązaniem ;_;

@Bartosz

A wiesz dlaczego nie wpadli? Bo przysporzyłoby to im dodatkowych wyjazdów w nocy i w urlop na serwis gdy jakiemuś sprzętowi w jakimś zastosowaniu brakuje jakiegoś uprawnienia do działania, gdy pacjenci czekają. Pozostawienie domyślnych danych logowania i kont admina jest w takich przypadkach świadomymi decyzjami, świadomym wyborem czegoś postrzeganego jako tak zwane mniejsze zło. Staje się ono oczywiście większym, gdy te luki zostaną wykorzystane przez atakującego. Tylko że to jest rzadziej. Takie szacowanie ryzyka.

Woooow

A to szanowni państwo informatycy obsługujący takie placówki nie słyszeli o VPN, menedżerach haseł i zdalnym zarządzaniu? Takich proponuję na bruk.