Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Szkolenie z bezpieczeństwa frontendu aplikacji webowych: JavaScript / jQuery / CSS / Angular / React / …

Startujemy z 2-dniowymi warsztatami – “bezpieczeństwo frontendu aplikacji webowych” prowadzonymi przez Michała Bentkowskiego, obecnie 11 miejsce w globalnym rankingu Hall of Fame Google – Application Security.

Od Google, Michał do tej pory otrzymał w ramach bug bounty kilkadziesiąt tysięcy USD – z czego większość za webowe błędy właśnie typu klienckiego. Przykładowy research / teksty szkoleniowca – na końcu wpisu.

Pełną agendę szkolenia macie dostępną tutaj – są tam zarówno tematy związane z atakami (różne rodzaje XSS-ów, ataki przez CSS-y, “dangling markup”, Clickjacking, ataki przez SVG/XML/pliki Flash), jak i obroną (podstawy Same Origin Policy, Content-Security-Policy, flagi ciasteczek, odpowiednia separacja subdomen).

Tematy omawiane są też w mocno życiowym podejściu – zobaczcie choćby punkt z agendy: “Content-Security-Policy (CSP) – remedium na problemy bezpieczeństwa czy piekło wdrożenia?”.

Michał ma również zaplanowane podzielenie się elementami warsztatowymi odnośnie samego bugbountingu, a wychodzi mu to całkiem nieźle. Tutaj zobaczycie też kilka prostych, choć egzotycznych metod omijania filtrów, w tym np. błędy bezpieczeństwa w domyślnych przykładach serwowanych nam przez twórców frameworków JS – takich jak React czy Angular.

Na najbliższą edycję mamy dla Was kilka bonusów:

- 10% rabatu przy powołaniu się podczas rejestracji na sekuraka

- 20% rabatu dla studentów

- 30% rabatu dla 1 osoby – jeśli ktoś realizował test penetracyjny w Securitum lub napisał dowolny tekst na sekuraka.

Szkolenie zamknięte

Szkolenie odbywa się regularnie w formie otwartej (+- raz na kwartał), ale możliwe jest również w siedzibie Warszej firmy. Wystarczy żeby zebrało się 5 osób – więc jeśli temat jest dla Was ciekawy – popytajcie przełożonego / znajomych / czy dział HR o możliwość organizacji u Was takiego kursu. O formalną czy nieformalną ofertę można zapytać tu: szkolenia@securitum.pl

Nasze szkolenia z bezpieczeństwa aplikacji

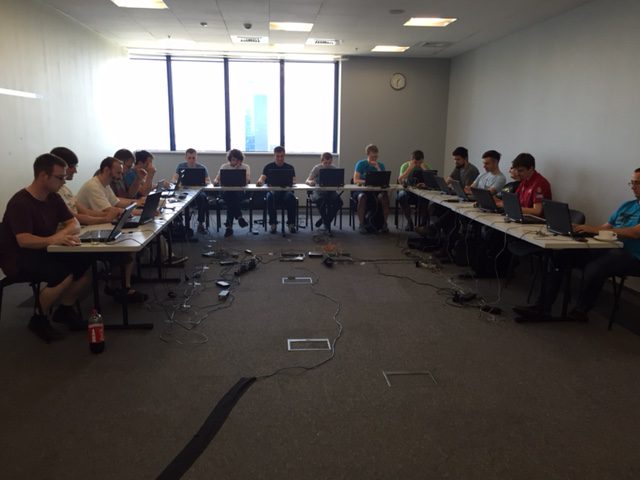

W Securitum realizowaliśmy już dziesiątki szkoleń – wszystkie świetnie oceniane (mamy dość rozbudowany mechanizm ewaluacji kursów), a wyglądają one np. tak (przykład szkolenia zamkniętego, zdjęcie za zgodą uczestników):

Konkretna wiedza

Cóż, w przeciwieństwie do większości naszej konkurencji – najpierw dzielimy się wiedzą i dajemy konkrety a później zapraszamy na szkolenia. Dzięki temu nie kupujecie kota w worku :) Zobaczcie na kilka tekstów Michała, które publikował na sekuraku:

- Ominięcie Same-origin policy w Firefoksie – dokładny opis (CVE-2015-7188)

- Google Caja i XSS-y – czyli jak dostać trzy razy bounty za (prawie) to samo

- Kolejny XSS w www.google.com (Custom Search Engine)

- XSS w domenie www.google.com (Postini Header Analyzer)

- Clickjacking i dwie kropki – opis błędu w Facebooku

- HTTP Response Splitting w google.com

- Mechanizm Service Workers – używanie i nadużywanie

- Pułapki kodowania znaków – czyli jak przygotować XSS-a, który zaatakuje tylko Japończyków

- Gmail i Google+ – czyli opowieść o dwóch XSS-ach

- XSS – jak wykonać Javascript bez małych liter?

–Michał Sajdak