Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Szach-mat w kilku ruchach – tą kuriozalną podatnością dostał admina w serwisie chess.com

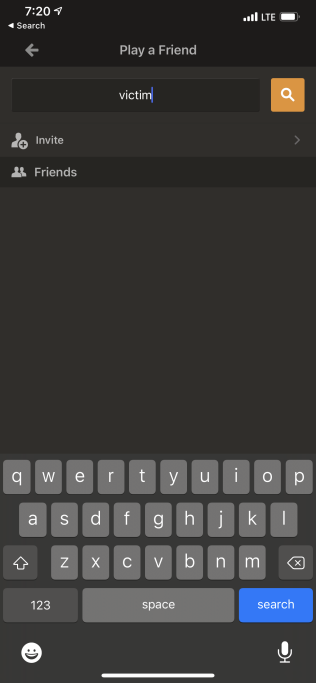

Do partii cyber-szachów stanął niedawno zawodnik wagi ciężkiej – Sam Curry. Tym razem pod lupę wziął serwis chess.com i przechodząc od razu do rzeczy – postanowił w appce mobilnej wyszukać jakiegoś użytkownika (po jego nazwie):

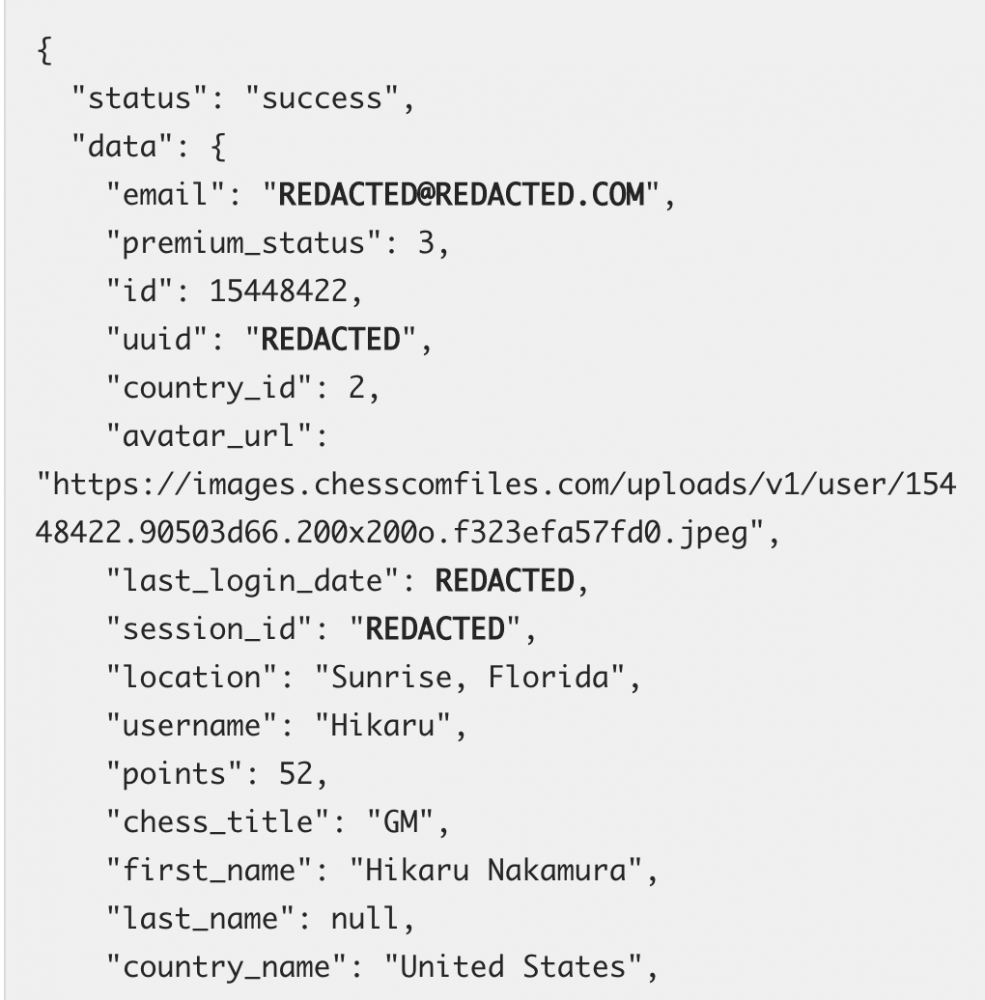

W odpowiedzi uzyskał mniej więcej coś takiego:

Więc można dostać np. e-maila dowolnego użytkownika, ale wprawne oko wypatrzy tu o wiele większy problem: session_id. Czymże on jest? To po prostu wartość PHPSESSID, przypisana do danego użytkownika (jeśli jest zalogowany).

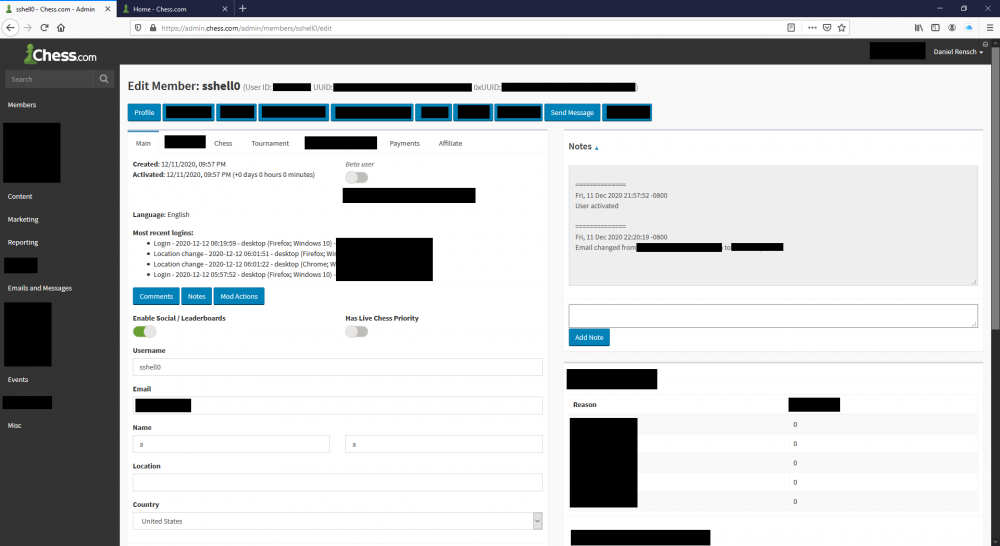

Mamy więc ID sesji (np. admina – bo jego właśnie wyszukał badacz) – no więc szach-mat i jest admin:

Podatność została zgłoszona w ramach programu bug bounty i usunięta w przeciągu dwóch godzin.

–ms

Tak się kończy wypychanie na API encji DAO zamiast opakowywania po drodze w DTO. Aż wstyd.