Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Świeży raport z testów penetracyjnych – w sumie 30 podatności zlokalizowanych w 6 dni

Raport w PDF można pobrać tutaj, a uzyskaliśmy formalną zgodę na jego publikację. Jeśli chcecie zobaczyć inne tego typu raporty – tutaj przykład z systemu Eventory, a tutaj raport z testów bezpieczeństwa Yeti Force.

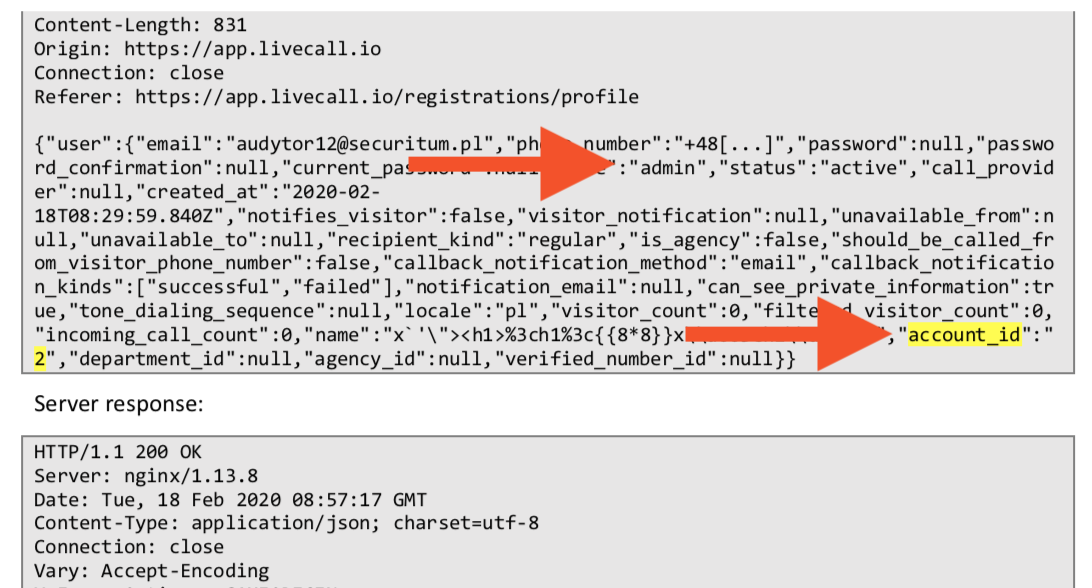

W nowym raporcie największym problemem okazał się brak dobrze zaimplementowanego modelu autoryzacji do danych. W ten sposób można np. było do dowolnej firmy (ustalamy ją po parametrze ID) dodać własnego użytkownika administracyjnego (patrz strona 8. oraz 9. raportu). Tego typu problemów (w różnych miejscach aplikacji) udało się zlokalizować 24. Do tego podatność SSRF, DoS, czy prezentowane zbyt szczegółowych informacji o aplikacji. Twórcy aplikacji przez publikacją raport potwierdzili, że wskazane tam podatności zostały załatane.

Jeśli chcecie przetestować swoją aplikację pod względem bezpieczeństwa – skontaktujcie się z nami (oczywiście w większości przypadków standardem jest zachowanie pełnej poufności, jednak w niektórych przypadkach – takich jak ten – firmy są otwarte na publikację wyników pentestów).

–ms

Fajna nazwa użytkownika: x`’\”>%3ch1%3c{{8*8}}x\\u003ch1\\u003ex

Maruda ze mnie, bo mięsko ciekawe, ale: nie przepuszczacie tych raportów przez coś do poprawiania błędów? Pewnie nawet taki LanguageTool (opensource, można postawić własną instancję, więc problem ) zidentyfikowałby trochę kwiatków…