Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Rośnie liczba trojanów bankowych kradnących środki klientów za pomocą NFC

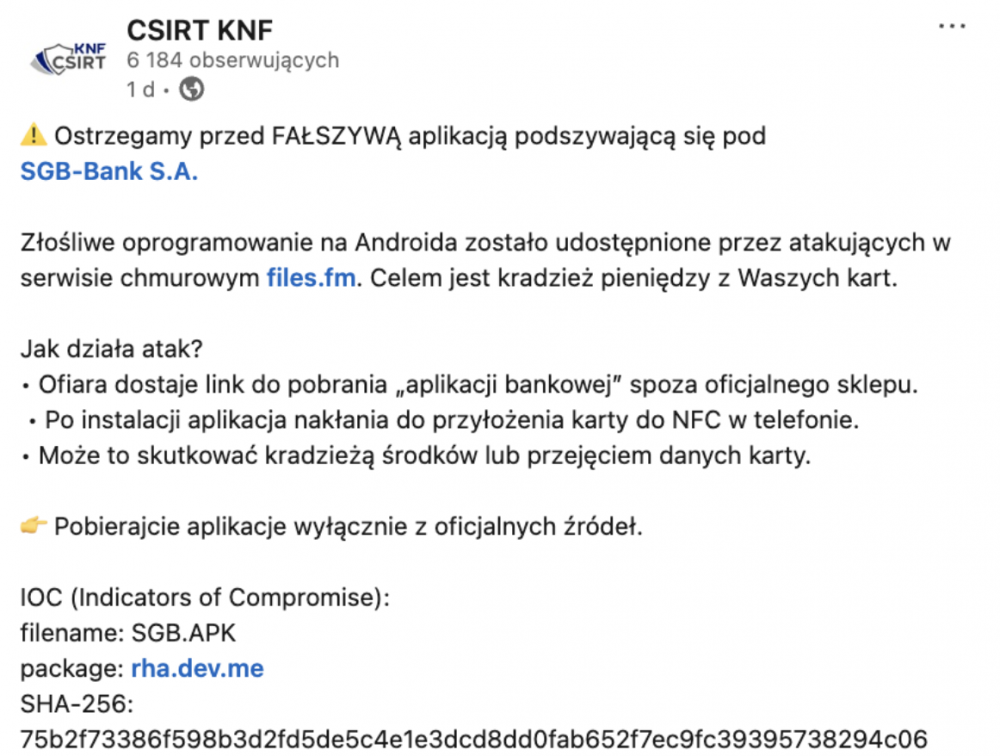

CSIRT KNF poinformował w swoich mediach społecznościowych o odkryciu trojana bankowego podszywającego się pod aplikację SGB-Bank S.A.

Złośliwe oprogramowanie dystrybuowane jest na systemy Android, a jego celem jest kradzież środków z kont klientów banku.

Zgodnie z ustaleniami CSIRT KNF wektorem ataku jest wiadomość (SMS lub e-mail) z linkiem do pobrania fałszywej aplikacji spoza oficjalnego sklepu. Po instalacji program wymaga przyłożenia karty płatniczej do NFC w telefonie.

Jednocześnie firma Zimperium poinformowała o wzroście zagrożenia złośliwym oprogramowaniem wykorzystującym technologię NFC na urządzeniach mobilnych. Od kwietnia 2024 roku badacze wykryli ponad 760 złośliwych aplikacji w środowisku rzeczywistym, a podczas monitoringu kampanii cyberprzestępców zidentyfikowano:

- ponad 70 serwerów command and control (C2) oraz źródeł dystrybucji,

- dziesiątki botów i prywatnych kanałów Telegram wykorzystywanych przez operatorów do wykradania danych i koordynacji działań,

- 20 instytucji – głównie rosyjskie banki i instytucje finansowe, ale również organizacje w Brazylii, Polsce, Czechach i na Słowacji pod które podszywali się cyberzbóje,

- setki złośliwych próbek,

- wiele wariantów złośliwego oprogramowania wykorzystujących funkcjonalność NFC, ukrywających się pod różnymi nazwami marek.

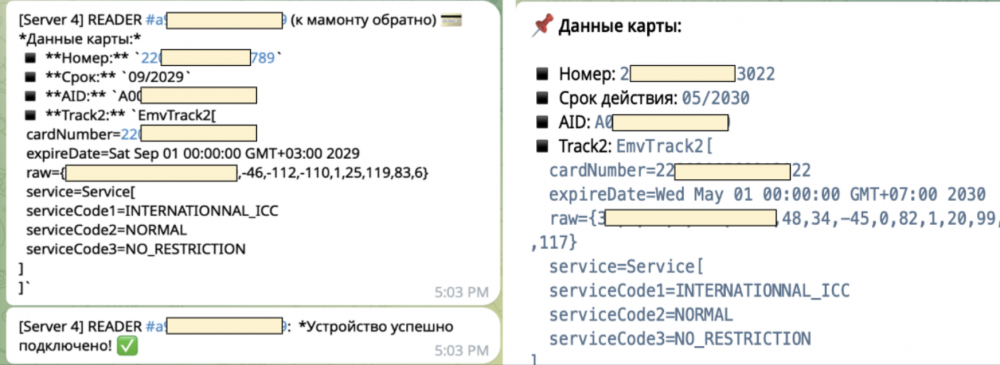

Co ciekawe, choć wykryte przez badaczy próbki złośliwego oprogramowania mają podobne cele, ich metody działania znacznie się różnią. Niektóre aplikacje działają jako narzędzia do skanowania i zbliżeniowego odczytu danych. W takich przypadkach jedna aplikacja służy do wyciągania danych z karty, a inna wykorzystuje system Point of Sale (POS), by sfinalizować transakcję.

Inne próbki są natomiast zaprojektowane wyłącznie do zbierania danych z kart i przesyłania ich do wyznaczonego kanału w Telegramie. W tych przypadkach cyberprzestępcy otrzymują automatyczne wiadomości dla każdego podłączonego urządzenia, zawierające takie informacje jak identyfikatory urządzenia, numery kart, daty ważności i inne pola EMV (Europay, Mastercard i Visa). Wiadomości te są następnie publikowane w prywatnych kanałach na Telegramie.

Podobną sprawę z polskiego podwórka opisywaliśmy na sekuraku w lutym 2025 r. Wtedy dotyczyła ona PKO BP ale wykorzystane techniki są takie same, więc i metody ochrony pozostają niezmienne:

- Przede wszystkim nie instalować apek z podejrzanych źródeł. Warto sprawdzić linka do odpowiedniego sklepu na stronie swojego banku.

- Jeśli appka bankowa prosi o jakąś nietypową aktywność (np. podanie PESELu, hasła do bankowości, czy jak w tym przypadku numeru PIN do karty + przyłożenia karty do telefonu) – nie podawać danych, zadzwonić do swojego banku i upewnić się, czy takie działanie powinno mieć miejsce w aplikacji.

Być na bieżąco z informacjami o kampaniach phishingowych prowadzonych przez cyberzbójów i ostrzegać swoich bliskich o aktualnych zagrożeniach.

~Natalia Idźkowska

Niestety niektóre banki faktycznie proszą o pesel przy rejestracji w aplikacji banku na nowym urządzeniu. To samo z hasłem do bankowości www to praktycznie norma, w takim np citibank to jeśli nie używamy biometrii to za każdym razem hasło do bankowości się wpisuje w appce na tel :/

A odnośnie przykładania karty do telefonu, to sam niedawno formatowałem telefon i zarówno mBank jak i ING poprosiły o przyłożenie karty żeby zarejestrować od nowa appce banku. Z jednej strony fajnie zabezpieczenie, ale brakuje mi opisu na stronie banku w jakiej dokładnie sytuacji może się takie coś pojawić, żeby ktoś mniej techniczny był w sanie się zorientować :/

No ale w moim wypadku to była inna sytuacja bo świadomie zrobiłem format telefonu więc musiałem od nowa wszystko instalować, chociaż np ING podaje na swojej stronie, że jako sposób autoryzacji ich system może wylosować właśnie przyłożenie karty płatniczej do telefonu do jakieś losowej operacji. Zresztą ING to chyba jedyny bank który nie pozwala wybrać metody autoryzacji więc nigdy nie wiadomo czy operacje zatwierdzimy kodem SMS, a appce banku, a może wyskoczy napis, że ta operacja nie wymaga potwierdzenia, co z tego że to przelew na 6 cyfrową kwotę na konto na które się nigdy wcześniej nie przelewało (to akurat mówię z doświadczenia, serio puścili mi taki przelew bez żadnego potwierdzenia, w bankowości www zleciłem przelew i po prostu wyszedł xD ) od tego czasu w ING nie trzymam więcej niż paru stówek

Czy zgłosił Pan reklamację z takim zachowaniem systemu do ING. Jaka była odpowiedź banku? Z tego co mi wiadomo, to przelewy na wyższe kwoty nie wymagają SCA (Strong Customer Authentication) wyłącznie jeżeli są to przelewy pomiędzy własnymi rachunkami lub przelewy do tzw. zaufanych odbiorców. Ale to Pana nie dotyczy skoro ” to przelew na 6 cyfrową kwotę na konto na które się nigdy wcześniej nie przelewało”. Wszystkie inne wymagają SCA do czego obliguje banki ustawa PSD2 (RTS)

Fakt, że był to przelew na moje konto w innym banku, ale z ING nigdy na nie nie przelewałem pieniędzy itd. Na reklamacje odpisali, że ich system na bieżąco sprawdza wszystko i podejmuje decyzje o tym jaka metoda potwierdzenia będzie użyta bądź… też nie i wtedy przelew idzie bez autoryzacji co jest chore. Oczywiście użyli nieco bardziej oficjalnych sformułowań, ale sens podobny, nie mam jej teraz pod ręką żeby wkleić. W każdym innym banku przelew się potwierdza albo w appce banku albo SMS (wyjątek to zaufany odbiorca), a w ING można wysłać przelew bez potwierdzenia.

Oczywiście muszę przyznać, że mam do logowania ustawiony klucz U2F, więc nie ma opcji że jakiś phising czy ktoś bez tego klucza się zalogował co pewnie jest powodem, że wielokrotnie ich system pozwalał mi wysyłać przelewy bez autoryzacji. Ale moim zdaniem to jest głupota, bo przykładowo gdybym miał zainfekowany PC i jakiegoś trojana podmieniającego nr konta na który zlecam przelew to klucz U2F przed niczym mnie nie ochroni, a jak ich system nie poprosi o potwierdzenie to nie mam żadnej szansy na zweryfikowanie poprawności nr konta :(

W innych bankach nawet jak się przelewa setny raz na to samo konto to i tak to trzeba zatwierdzić (nigdy do zaufanych nie dodaje, nawet swoich rachunków), ale w ING nie.

Jeśli ten przekręt z NFC działa, to logistyka operatorów budzi szacunek, synchronizacja działań ofiary i odbiorcy środków przy bankomacie wymaga dużej dyscypliny (oraz pewnie jakiegoś backendu wybierającego jednego z kilku potencjalnych odbiorców).

Nie wiem czy szacunek. Tzw. runnerzy stoją pod bankomatem i czekają na ofiarę z przyłożonym telefonem do czytnika…

Zresztą z wyłudzeniami kodów BLIK jest podobnie. Stoi i czeka by przeklepać ten kod do bankomatu.