Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Recon-ng, czyli kombajn do zbierania informacji

Wstęp

Przeprowadzając testy penetracyjne, możemy skorzystać z Metasploita. Przygotowując testy socjotechniczne, powinniśmy zapoznać się z Social Engineer Toolkit. Jednak każde z tego typu działań rozpoczynamy zazwyczaj od rekonesansu. Warto więc wiedzieć, że dostępny jest bardzo interesujący i wszechstronny kombajn automatyzujący zbieranie i wykorzystywanie rozmaitych informacji dostępnych w zakamarkach Sieci.

Poszukiwanie informacji rozsianych po całym Internecie może być bardzo żmudne, dlatego powstają narzędzie pozwalające na zautomatyzowanie rekonesansu i zaoszczędzenie sporej ilości czasu. Niektóre z nich są bardzo wyspecjalizowane, tak jak zorientowana na wydobywanie niewidocznych na pierwszy rzut oka metadanych FOCA. Inne narzędzia oferują zaś całą gamę tego typu funkcji w postaci wygodnego w użyciu zbioru modułów. Takim narzędziem jest właśnie Recon-ng. Przyjrzyjmy mu się więc dokładniej.

Działanie

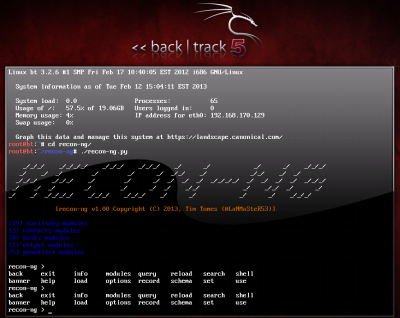

Uruchomienie Recon-ng nie nastręcza żadnych problemów, możemy na przykład zrobić to w następujący sposób:

git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git cd recon-ng ./recon-ng.py

Od tej chwili możemy już zacząć naszą przygodę z rekonesansem. Oto kilka praktycznych przykładów.

Rekonesans

Załóżmy, że chcemy szybko odnaleźć osoby związane z interesującą nas organizacją. Dla Recon-ng nie stanowi to żadnego problemu. Mamy do dyspozycji moduły takie jak contacs:jigsaw oraz contacts:linkedin_auth, które za pośrednictwem dwóch znanych serwisów są w stanie wyszukać dla nas takie informacje. Jeśli interesują nas np. pracownicy firmy Microsoft, wystarczy tylko w środowisku Recon-ng wydać następujące komendy:

load contacts:jigsaw set company microsoft.pl run

Inny moduł (hosts_google) pozwoli natomiast (z pomocą zautomatyzowanego wyszukiwania w najpopularniejszej wyszukiwarce) na odnalezienie hostów i domen związanych z daną organizacją.

load hosts:google set domain rapid7.com run

W wyniku powyższej procedury Recon-ng odnalazł 14 hostów i subdomen należących do firmy rozwijającej projekt Metasploit.

Wykorzystując ten kombajn możemy nawet sprawdzić, czy określone poświadczenia nie zostały już przypadkiem kiedyś wykradzione i czy nie mogą zostać wykorzystane w dalszej części testu penetracyjnego. Pozwalają na to moduły z grupy Pwnedlist, które do swego działania wykorzystują API znanego serwisu Pwnedlist.com. Poza tym do dyspozycji mamy jeszcze moduły grupy Output, które z kolei pozwalają na eksport wyników do formatu HTML lub CSV.

Podsumowanie

Recon-ng już teraz oferuje wiele funkcji przydatnych na etapie rekonesansu. Używanie tego narzędzia jest proste, a osoby przyzwyczajone do Metasploita poczują się od razu w swoim żywiole. Wszystkie zebrane wyniki są ładowane do bazy i mogą być w każdej chwili zachowane w formie przejrzystych raportów.

Czego możemy chcieć więcej?

Chyba tylko tego, by to nowe narzędzie było dalej tak dynamicznie rozwijane, jak jego pierwowzór.

–wojciech.smol[at]sekurak.pl

Cze,

mozliwe ze LaNMaSteR53 cos zmienil ale

load contacts:jigsaw pokazuje

[!] Invalid module name.

trzeba natomiast wpisac

load recon/contacts/gather/http/jigsaw

i potem set company itd.

wykonanie komendy back powoduje powrot o poziom wyzej.

w drugim przykladzie podobnie:

load recon/hosts/gather/http/google

set domain hacking.pl

run

aby zerknac na znalezione lub znane {sub|domeny}

show hosts

itd…

@nud3lz,

Sprawdziłem i rzeczywiście wygląda na to, że zmienił się już nieco interfejs. W wersji 1.00 (dostępna w trakcie pisania powyższego) było tak, jak to opisałem. W obecnej wersji 1.1 jest już jednak zgodnie z Twoim opisem.

Nowy link fo SET (Social Engineer Toolkit): https://www.social-engineer.org/framework/se-tools/computer-based/social-engineer-toolkit-set/