Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ramnit botnet down

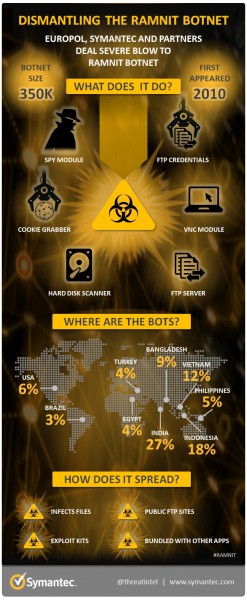

24 lutego europejskie centrum zwalczania cyberprzestępstw – Europol’s European Cybercrime Centre (EC3) przeprowadziło we współpracy z zespołami CERT z Wielkiej Brytanii, Holandii, Włoch i Niemiec operację, w wyniku której zamknięty został botnet Ramnit. Działania były kierowane z centrum EC3 w Hadze przez J-CAT (Joint Cybercrime Action Taskforce) – międzynarodową grupę łączącą przedstawicieli różnych państw z komórek odpowiedzialnych za zwalczanie przestępstw w cyberprzestrzeni. Dodatkowo w tej operacji oprócz instytucji państwowych brały udziały koncerny: Symantec oraz Microsoft.

W wyniku operacji przejęto serwery C&C botnetu i przekierowano ruch 300 domen, które służyły do jego działalności. Botnet ten kontrolował około 3 milionów komputerów z systemem Windows na świecie. Swoją działalność rozpoczął w 2010 roku od infekcji za pomocą robaka Ramnit. Najwięcej zarażonych komputerów znajdowało się w południowo-wschodniej Azji.

W ciągu 5 lat Ramnit uległ znacznym modyfikacjom, od prostego robaka przekształcił się w uniwersalne narzędzie, które było podstawą budowy przestępczej sieci. Ostatnia wersja (mocno zmodyfikoana po ujawnieniu kodu Zeusa w 2011) posiada takie możliwości jak:

- moduł szpiegowski, który jest w stanie wykryć, czy użytkownik korzysta ze swojej bankowości elektronicznej i jest w stanie zmodyfikować prezentowaną stronę, tak by wyłudzić dodatkowe informacje m.in. numer karty kredytowej;

- cookie grabber do wykradania ciasteczek i przejmowania sesji użytkownika;

- skaner dysku wyspecjalizowany do wyszukiwania danych wrażliwych n.in. haseł, danych logowania do FTP;

- zdalny dostęp do kontrolowanego komputera za pomocą FTP lub VPN.

Symantec przygotował raport dotyczący przebiegu infekcji za pomocą malware’u Ramnit.

O działaniach polskiego zespołu przeciwko botnetom można przeczytać na stronie cert.pl.

–j23