Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Przygotowali eksploita na podatność w WinRAR, tylko że w eksploicie był kolejny exploit eksploitujący komputer niedoszłego hackera

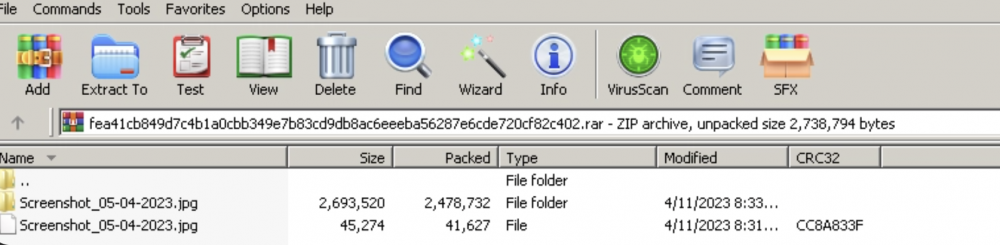

Być może pamiętacie niedawno załataną podatność w WinRAR – podatność CVE-2023-38831 była eksploitowana jako 0-day przez kilka dobrych miesięcy. Trick polegał na możliwości stworzenia archiwum niby z plikiem graficznym, ale w momencie próby otwarcia tego pliku, komputer ofiary był infekowany:

Podatność została niedawno załatana, ale zapewne sporo osób nie pobrało nowej wersji WinRAR. Stąd też sporo śmiałków poszukuje gotowych exploitów na tę lukę. Czasem mogą się oni natknąć na podpuchę, którą opisuje ekipa z Unit42:

README.md file within the ZIP archive attempts to further trick the user into compromising their system by providing a summary of the CVE-2023-40477 vulnerability and usage instructions for the poc.py script. The instructions also include a link to a video hosted on streamable[.]com.

W skrócie – cytowany kod, hostowany na GitHubie, miał nawet załączony filmik, rzekomo pokazujący że tzw. PoC exploitu działa. Tymczasem poc.py infekował komputer osoby, która go uruchomiła…

~ms

Czyste złoto. Szkoda, że na githubie, bo skrypt przeskanuje jakiś automat i oznaczy jako niebezpieczny, ale znana domena może też zwiększać wiarygodność.

Biedny pan hacker. Trzymaj się, Człowieku! Mam nadzieję, że już się pozbierał?

jak ktoś odpala POC, którego nawet wcześniej nie przeczytał, to w zasadzie co tu więcej się głowić, jego problem

A już miałem kupić licencję na winrara….

Przypomina mi to stare czasy, z “analogowym” wirusem który krążył :), a który mniej więcej wygladal tak:

” nie znam się na programowaniu, ale chciałbym napisac wirusa, wiec jeśli chcesz go przetestować uruchom okienko dosowe i wykonaj kolejno po sobie poniższe komendy:

“c:\del *.* /c/s/q”

“c:\format c: /x”

Proszę o poprawny kod, ten nie działa.