Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

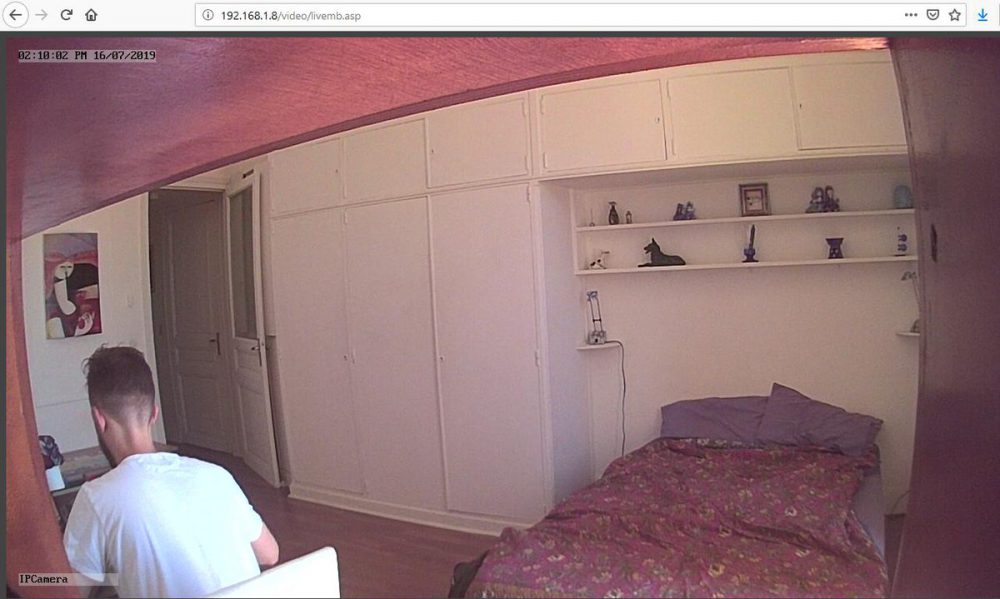

Przeskanował nmapem mieszkanie wynajęte na Airbnb – znalazł siebie…w ukrytej kamerze.

Jeden obraz wart więcej niż tysiąc słów:

Tak, rzeczywiście kolega siedzi i analizuje co pokazał mu nmap w dostępnej w mieszkaniu sieci WiFI:

Running nmap on your @Airbnb network is a great way to find hidden cameras and remind yourself you need to improve your posture.

Dla śmiałków – radę w tego typu tematach powinno dać np. takie polecenie (przy założeniu, że udostępniona nam sieć to 192.168.1.x):

nmap -n -p 80,443,8080 192.168.1.0/24

–ms

Jeśli jest na innym SSID tego samego routera, to już tego chyba nmap nie wykryje :/

Zależy czy współdzielą podsieć.

Router musialby najlepiej stworzyc osobny VLAN do tego celu. Tanie routery tego nie robia i nawet jak odpala do tego celu osobna podsiec to jest ona zbridge-owana.

Tanie też robią (koszt 100-150 PLN), wystarczy wgrać openwrt / lede. Na pojedynczym radio można mieć kilka niezależnych SSID w różnych podsieciach. Używam od lat.

Zrobiłbym:

nmap -n -p 80,443,8080,8443 192.168.1.0/24

;-)

Można i -p- -sV (ew. -F -sV) żeby wykryć serwery http. Więcej w tym linkowanym tekście o nmap :) Jak to odpowiednio zapniesz np. z takim aquatone to jeszcze screeny ładne porobi.

a rtp/rtsp? czemu nikt o tym nie pamięta, jak to przecież chyba najpopularniejsze w kamerach

To co w takiej sytuacji? Wzywać właściciela czy policję?

Napisać do AirBnB, a oni rozstrzelają właściciela. :)

Jeżeli kamera to port 554

Ja bym najpierw arpscan/arpwatch wybadał jakie urządzenia są w danej sieci bo mogą być pod inną adresacją ale nadal w tej samej sieci lokalnej.

Ciekawy czy próbował połączyć się z kamerami w innych pokojach ;)

Hej, a może napiszecie jak laik ma wykrywac takie ukryte kamery?sa jakies skuteczne urzadzenia do tego?

Wirtualizacja + kali Linux to wszystko

Nic nie zapłacisz

Powinno się to nagłośnić i zrobić im z dupy jesień średniowiecza… Już nawet nie chodzi o RODO, tylko o podstawy prywatności, za które płacisz jako klient. Odszkodowanie i te sprawy… A RODO pozew tak dla zasady. W dupach się poprzewracało.

Czyli teraz też będą instalować kamery, ale nie IP i po problemie ;)

A nie grozi – za podglądanie bez uprzedzenia – więzienie czasem? Nie ma na to paragrafu?

Dodałbym jeszcze RTSP

Pierwsze co robię to odpalam na andku apkę Fing i skanuje sieć.

O widzisz, tego programu jeszcze nie znałem. Faktycznie sieć czytelnie przeskanował :)

Witam.

Jestem świeży w tym i mam pytanie : jeżeli przeskanuje

“nmap -n -p 80,443,8080,8443 192.168.1.0/24”

to skąd będę wiedział że jest kamera. Jak to wyczytać ?

Nie bedziesz wiedział. Bo większosc kamer nagla na rtsp. Szukałbym na 554 :P

Zrobiłbym pełny skan. nmap -n -p 1-65535 192.168.1.0/24 . Sam nie mam usług na “domyślnych” portach.

tylko to będzie trwać dość długo

Używasz masscan i /24 1-65535 przeskanowane w ciągu kilku minut.

Polecam: https://github.com/robertdavidgraham/masscan

to jest fajny tool, ale pytanie na ile będą miarodajne wyniki i czy Twój komp wydoli (sieciowo i niesieciowo).

PS

W nmapie też są przełączniki -T (spróbuj -T5) + bardziej dokładne jeśli chodzi o prędkość :)

Czas w pokoju jest, wiec poza wszystkimi portami i -P0 można dołożyć

Ale to nie są żarty. Strach cokolwiek teraz wynająć

Strach to nagrywać. Jak to mawiają: Niech się wstydzi ten co widzi.

A polecicie jakąś apk na androida do skanowania?

Fing, było wyżej. Osobiście nie używałem ale termux na androida obsługuje nmapa

wyniki skanowania nmapa beda zalezaly od konfiguracji kamer lub routerow spietych z nimi, to w jaki sposob beda sie one przedstawialy, to, ze cos bedzie, niekoniecznie musi byc to kamera, ja bym po prostu sprobowal sie wbic na cos podejrzanego i sprawdzic czym to dokladnie jest, do automatycznej eksploitacji panelow administracyjnych kamer i routerow na androidzie dziala router scan beta 2.60 by stas’M oraz routersploit a takze cameradar do brutalnego ataku na kamery rtsp :) oczywiscie nalezy tez zeskanowac urzadznia wifi w poblizu, bo szpiegowskie kamery nadaja tez obraz po wifi i maja dosc specyficzne nazwy, mozna tez uzyc apek na androida do wykrywania diod IR oraz zaklocen z magnetometru, testowalem apki Detectify Detect Hidden Devices i Hidden Camera Detector, obie apki wykryly diody IR dwoch kamer, natomiast magnetometr wykryl tylko jedna kamere na dwoch apkach

A może kolega przez przypadek wykrył operacyjny podgląd pomieszczeń? Co jeśli jakaś służba podgląda np. konkretnych lokatorów tego pokoju albo jak u Sowy i Przyjaciół trzeba było nagrać jakiegoś “biznesmena” lub polityka do celów….politycznych?:) Chyba że właściciel mieszkania lubił sobie oglądać romantyczne sceny – stąd kamera skierowana na łóżko – po prostu właściciel to niezły zbereznik, który potem te filmy publikuje na youpornach i innych?:) Nie pomysleliście?:)