Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Proxyware malware w popularnych serwisach do pobierania filmów z YouTube – nowa kampania cyberprzestępców

Cyberprzestępcy stają się coraz bardziej kreatywni w wymyślaniu nowych sposobów dystrybucji złośliwego oprogramowania. Najnowsza kampania, wykryta przez badaczy bezpieczeństwa z AhnLab Security Intelligence Center (ASEC) potwierdza ten trend. Tym razem, atakujący postanowili wykorzystać popularne serwisy do pobierania filmów z YouTube, w celi propagacji złośliwego oprogramowania typu proxyware.

TLDR:

- Badacze bezpieczeństwa z AhnLab Security Intelligence Center (ASEC) wykryli nowy rodzaj ataku, w którym cyberprzestępcy infekują ofiary oprogramowaniem typu proxyware, podszywając się pod popularne serwisy pobierające filmy z YouTube.

- Użytkownik, wklejając link do filmu, zostaje przekierowany do serwisu, z którego automatycznie zostaje pobrany złośliwy plik wykonywalny (Setup.exe). Jego głównym przeznaczeniem jest instalacja malware.

- Infekcja odbywa się w sposób dyskretny, użytkownik nie jest świadomy, że stał się ofiarą ataku.

- Po zakończeniu procesu instalacji, komputer ofiary staje się serwerem proxy, kontrolowanym przez atakującego.

Czym jest proxyware malware?

Opis ataku należy rozpocząć od wyjaśnienia, czym tak naprawdę jest proxyware. Proxyware to nic innego jak oprogramowanie lub serwer, pełniący funkcję bramy między użytkownikiem a Internetem. Zamiast nawiązania bezpośredniego połączenia z serwerem, użytkownik wysyła żądanie do serwera proxy, który w jego imieniu nawiązuje dwustronne połączenie między użytkownikiem a serwerem docelowym.

Zastosowanie serwerów proxy jest stosunkowo popularne, m.in. do zwiększenia prywatności oraz poziomu bezpieczeństwa (poprzez maskowanie adresu IP), omijania blokad geograficznych. Osoby udostępniające swoją infrastrukturę często otrzymują rekompensatę finansową.

Proxyware malware to nic innego jak nielegalne wykorzystanie infrastruktury ofiary (bez jej zgody i wiedzy) do anonimizacji ruchu sieciowego lub realizacji innych działań cyberprzestępczych.

Opis ataku

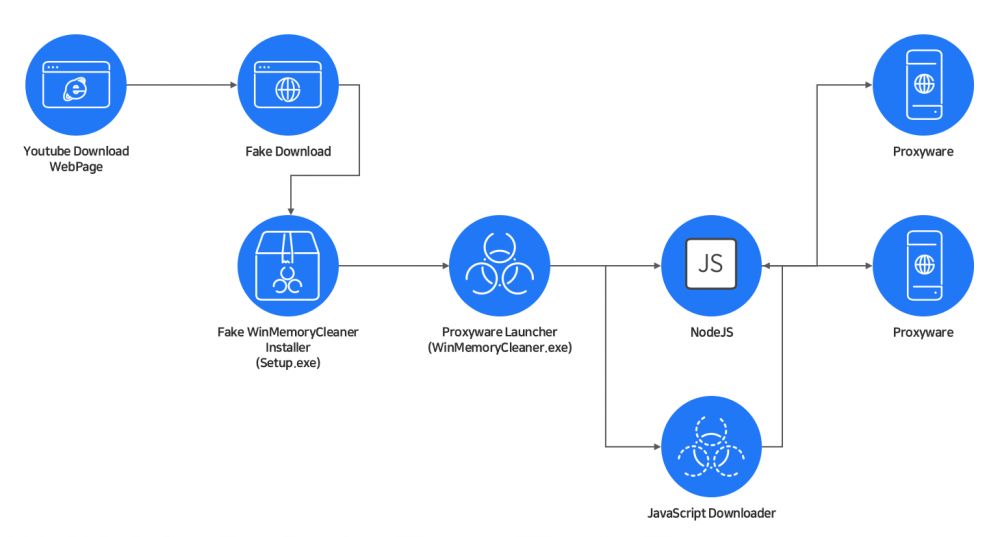

Schemat ataku został przedstawiony na poniższej grafice.

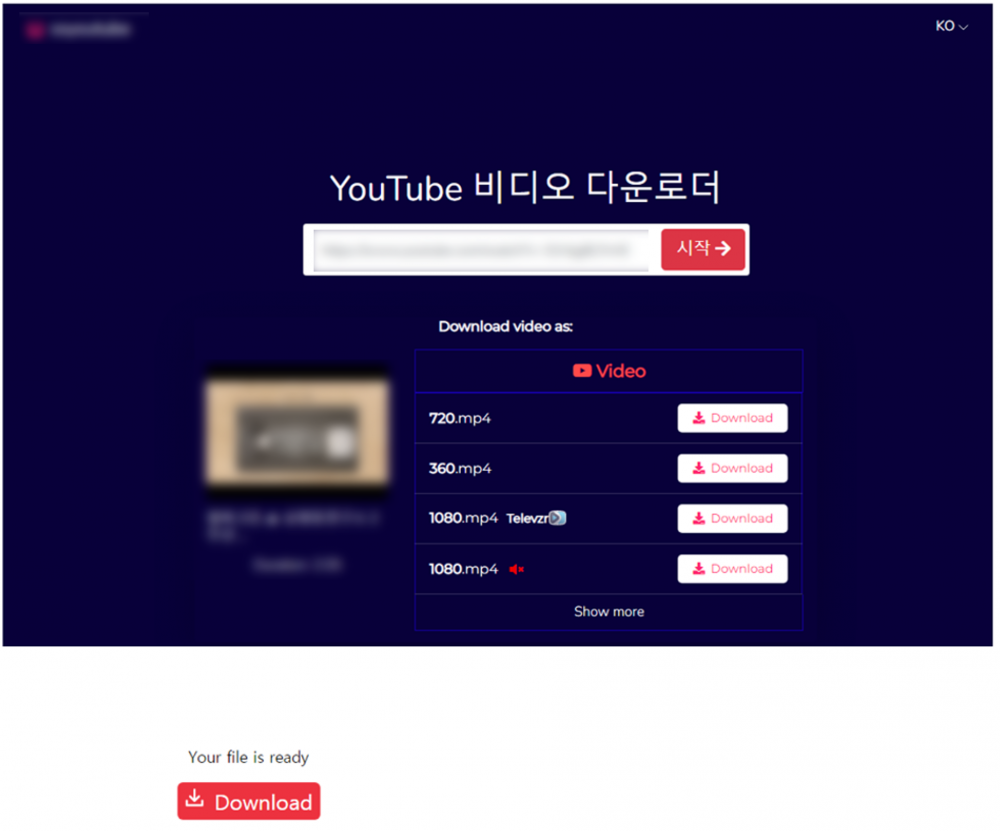

Pierwszym etapem ataku jest przygotowanie strony phishingowej, imitującej oryginalny serwis do pobierania filmów z YouTube. Po wprowadzeniu adresu filmu i kliknięciu przycisk download, co pewien czas (w losowym interwale) wyświetlany zostaje popup, który zamiast pobrać film, pobiera złośliwy plik wykonywalny Setup.exe.

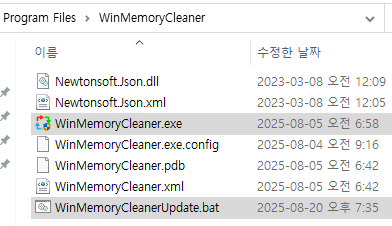

Malware proxyware instaluje się w systemie, jako oprogramowanie WinMemoryCleaner.exe w lokalizacji %PROGRAMFILES%\WinMemoryCleaner. Po instalacji następuje uruchomienie skryptu WinMemoryCleanerUpdate.bat z argumentem /update.

Przed pobraniem kolejnych ładunków, zostaje przeprowadzona analiza systemu pod kątem obecności m.in.: maszyn wirtualnych, sandboxów, oprogramowania antywirusowego, aby uniknąć wykrycia. Jeżeli system nie zawiera ww. oprogramowania, następuje instalacja Node.js, pobranie i uruchomienie złośliwego kodu JavaScript. Ponadto, w celu zapewnienia stałego połączenia z systemem ofiary, malware rejestruje dwa zadania w harmonogramie zadań systemu Windows Schedule Update and WindowsDeviceUpdates. Zadanie te mają na celu zapewnienie stałego połączenia z infrastrukturą atakujących.

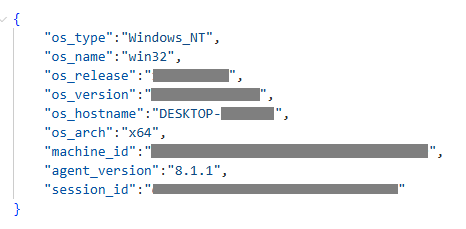

Kod JavaScript, wykonywany przez Node.js odpowiada za instalację właściwego oprogramowanie proxyware. Dodatkowo, komunikuje się z serwerem Command & Control (C2), należącego do atakujących, w celu przesłania danych identyfikujących przejętą infrastrukturę (m.in.: adres IP, wersję systemu operacyjnego). W odpowiedzi, serwer C2 przesyła komendy sterujące dalszym rozwojem infekcji.

ońcowym etapem infekcji jest instalacja oprogramowania typu proxyware m.in.: Honeygain, DigitalPulse, Infatica. Celowo zastosowano różne rodzaje oprogramowania proxyware, aby utrudnić detekcję ataku oraz zwiększyć jego skuteczność.

Jak się chronić?

Ochrona przed tego typu zagrożeniami jest stosunkowo prosta. Nie należy korzystać z niepewnych serwisów. Takie miejsca niosą często ataki, które w początkowej fazie są niewykrywalne przez klasyczne skanery antywirusowe (bazujące na sygnaturach), a co za tym idzie należy stosować bardziej zaawansowane metody, np. EDR (Endpoint Detection and Response).

Najlepszym sposobem obrony jest ciągła edukacja oraz budowanie świadomości na temat aktualnych zagrożeń i wektorów ataku. Zachęcamy do wzięcia udziału w projekcie SOS (Sekurak o Security), gdzie tego typu ataki oraz wiele innych zagrożeń zostają zaprezentowane „od kuchni”.

Źródło: asec.ahnlab.com, gbhackers.com

~_secmike

winmemorycleaner.exe to ok, rozumiem, że ma zaciemniać zastosowanie aplikacji. Ale winmemorycleanerupdate.bat z parametrem “update”? Albo zupełnie przestali udawać, albo to było pisane promptem.

Zastanawia mnie ta dyskretna instalacja.

W Win11 podczas instalacji na koncie NIE_admin pojawia sie monit z prośbą o podniesienie uprawnień inaczej instalacja nie jest (chyba) możliwa. Nie pamiętam dokładnie ale nawet na koncie admin powinien pojawić sie monit z prośbą o potwierdzenie instalacji.

Czy te zimne dranie ominęli jakoś te mechanizmy?

Zastanawia mnie dlaczego w tym artukule nie podkreslono kwestii, że instalacja wymaga interakcji z użytkownikiem. Przecież nawet w defaultowych ustawieniach Winidwsa 10 czy 11 wyskoczy okienko z ootwierdzeniem instalacji. Więc pobierając jakiś filmik nie sposób w takim scenariuszu tego nie zauważyć.

Też mnie zastanawia co autor ma na myśli przez “dyskretną instalację”. Ale jeszcze wcześniej. Żeby cokolwiek zainstalować spodziewałbym się, że po pobraniu Setup.exe użytkownik musiałby go też samodzielnie uruchomić. Artykuł nic jednak o tym nie wspomina, a wręcz sugeruje, że po pobraniu żadna interakcja nie jest wymagana. W artykułach źródłowych jest podobnie, żadnej wzmianki o konieczności uruchomienia instalatora. Mam wrażenie, że artykuł ten jest automatyczną kalką AI artykułów źródłowych halucynujacy i dopowiadający bajki z niedomówień. No chyba, że coś mi umyka i strona ma możliwość uruchomienia pobranego pliku bez interakcji użytkownika, wtedy wycofam zarzut.

Z tego co rozumiem, to użytkownik klika w link/przycisk pobierz plik i zapisuje plik na dysku. Zamiast pliku pobiera sie oprogramowanie typu downloader.exe/setup.exe/wincleaner.exe czy inny pliczek wykonywalny.

Moze byc dodatkowo wyswietlany jakis popup sugeruacy ze tym narzędziem pobierzesz wideo, wiec ludzie klikną i w setup.exe, byleby pobrać plik, a co za tym idzie zainstalują malware.

Dodatkowo, dyskretna instalacja to jak rozumiem, użytkownik nie jest świadomy ze zainstalował cos więcej niż downloader plików z yt.

Sam sie spotkałem ze moj plik wideo jest za duży i zeby pobrać muszę pobrac i zainstalować downloader.exe.

Poza tym pewnie są i techniki, ktorymi da sie zainstalować cos w tle, bez świadomości użytkownika, wykorzystujac 0day lub proces dzialajacy na kompie, ale to bardziej moje przypuszczenia.

Niech zgadnę, użytkownik klika żeby uruchomić setup.exe i dyskretnie się instaluje ;D?

Podobne przemyślenia mam. Dodatkowo: rozumiem, że ofiara jeszcze musi mieć problem z ogarnięciem, że jej pobrany film powinien mieć inne rozszerzenie niż *.exe?

Przy dużych plikach takie serwisu wręcz wskazują na pobranie dowlnoader.exe, który umozliwi Ci pobranie filmu.

Ludzi klikna

Nie, musisz kliknac i zainstalowac.

Zależy co masz na myśli pisząc o “instalacji”. Program można zainstalować np. w profilu użytkownika, a nie ogólnie “w systemie”. Jak np. odpalisz pełny instalator Chrome i nie wpiszesz hasła admina, to zaproponuje on instalację dla aktualnie zalogowanego użytkownika.

Taki soft normalnie wpada w “dodaj-usuń programy”.

Odpowiadając po kolei, to w większości przypadków instalacja oprogramowania w systemie Windows powoduje wyświetlenie okienka z prośba o zalogowanie się jako admin lub o potwierdzenie, że uruchomiona aplikacja wprowadzi zmiany w systemie.

Wyjątkiem jest sytuacja, gdy w “ustawieniach kontroli konta użytkownika” wyłączymy opcję “powiadamiania o zmianach na komputerze”. Wtedy po uruchomieniu .exe nie będzie wymagane dodatkowe potwierdzenie.

Ewentualnie malware może mieć zaimplementowane techniki UAC bypass techniques, wtedy proces uruchomi się z wyższymi uprawnieniami z poziomu usera, bez wyświetlania dodatkowych okienek.

Wracając do artykułu:

Pierwszym etapem ataku jest pobranie pliku video lub .exe, po kliknięciu przez użytkownika przycisk “Download”. Następnie może zostać wyświetlona informacja, że pobrany plik to instalator downloader.exe (zewnętrzne narzędzie do pobieranie plików video), który jest wymagany do pobrania danego pliku, np. z uwagi na jego rozmiar. Nieświadomy użytkownik zainstaluje downloader, a co za tym idzie jednocześnie zostanie zainstalowany malware (dyskretnie, bez wiedzy użytkownika ;)).

W opisywanym artykule jako przykład zostało podane oprogramowanie WinMemoryCleaner.exe. Trochę średnio to pasuje do pobierania plików, ale odpowiedni dobór wyświetlanych treści i użytkownik zainstaluje cleanera z malwarem w pakiecie (również dyskretnie, bo z punktu widzenia użytkownika instaluje tylko cleaner.exe)

Dostępne publicznie źródła nic nie mówią, że użytkownik po pobraniu setup.exe (lub plik wykonywalny o innej nazwie) musi go uruchomić. Wydaje się to oczywiste, jednak z drugiej strony możemy rozważyć następujący scenariusz:

1. Na komputerze ofiary został zainstalowany malware, działający jako usługa, który modyfikuje “ustawienia kontroli konta użytkownika”, wyłącza opcję “powiadamiania o zmianach na komputerze”, itp..

2. W przypadku kiedy w lokalizacji, którą monitoruje pojawi się plik o konkretnej nazwie, skrócie, itp. malware uruchomi go z poziomu cmd z flagą quiet. Wtedy żadna interakcja nie jest wymagana ze strony użytkownika, oprócz pierwszego kliknięcia w przycisk download i pobranie pliku, np. setup.exe.

Są to jednak rozważania teoretyczne, nie wykluczone że grupy APT je stosują.

Ewentulanie może zostać do tych celów wykorzystany 0-day, wtedy takie cuda mogą się wydarzyć.

W jaki sposób aplikacja może sama się zainstalować bez klikania w nią, i w dodatku plik exe? Przecież z normalnego punktu widzenia to niemożliwe, windows ma również swoje UAC i może wykryc złośliwe oprogramowanie

Nie należy korzystać z niepewnych serwisów – a które są pewne ? Jakaś lista

Do YouTube chyba bardziej znany jest yt-dlp, raczej z serwisów bym nie korzystal

W jaki sposób przez przeglądarkę pobiera się plik exe i tego nie widać? Nie pyta gdzie zapisać plik? W sekcji pobrane pliki nic się nie wyświetla? Nie wspominając o tym jak z poziomu strony internetowej można uruchomić pliki exe i bat na dysku lokalnym.

U mnie na Linuxie nie ma szans na coś takiego. Każda instalacja czegokolwiek wymaga uprawnień roota, przeglądarka uruchamia się w izolowanym środowisku tzw piaskownicy, programy windowsowe w tym wirusy, robaki itp wymagały by instalacji przez osobny program wine. A po za tym Linux ma swoje programy do ściągania i konwersji treści z YT, bez bawienia się z poziomu przeglądarki.

Dziękuję za uwagę.