Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Prosta metoda uratowanie plików przed ransomware Petya

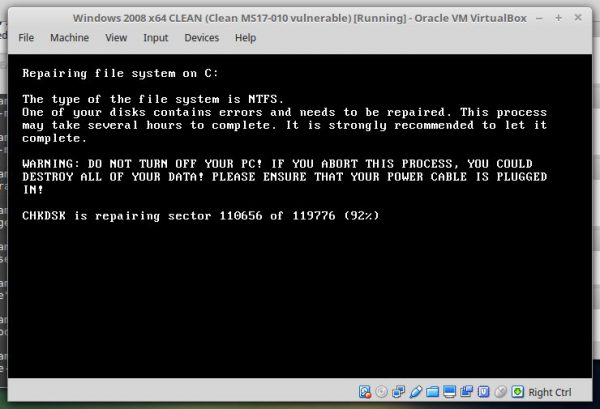

Jeśli tylko widzisz taki ekran poniżej (infekcja ransomware Petya), wyłącz jak najszybciej komputer.

Jest to proces szyfrowania Twoich plików, jeśli więc go przerwiesz, pliki powinny być bezpieczne (można je będzie odzyskać, podłączając w odpowiednio bezpieczny sposób dysk do innego komputera).

Aktualizacja: zanim dojdzie do rebootu i szyfrowania całego dysku, wcześniej szyfrowane są pliki:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h. hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Dopiero po reboocie szyfrowana jest cała reszta zawartość MFT (komunikat chkdsk), co przy przerwaniu procesu powinno umożliwić odszyfrowanie sprawne odzyskanie niektórych danych (mamy dostęp do MFT, więc łatwo powinno dać się dostać do plików nie znajdujących się na blacklist powyżej, a nawet pliki powyżej są szyfrowane tylko do wielkości 1 MB).

Uwaga – nie włączaj ponownie swojego PC-ta z zainfekowanym dyskiem!

Metodą zabezpieczenia swojego komputera przed samą infekcją jest z kolei stworzenie pustego pliku C:/Windows/perfc i nadanie mu atrybutu tylko do odczytu.

–ms

A nie lepiej po wyłączeniu, po prostu wystartować system z czystej płyty/pendriva i usunąć badziewie. kiedyś przy poprzednim wirusie skasowało mi ze 30 zdjęć, które i tak miałem na dysku przenośnym :)

Popieramy.

Teraz pytanie brzmi, jak usunąć to badziewie. W jakiej lokalizacji się pojawia? Jak nazywają się pliki które generuje Petya?

Czy ten wirus po za szyfrowaniu zmienia rozszerzenie pliku ? Czy to ten sam plik

Wirusz szyfruje cały dysk, nie pojedyncze pliki

Cześć!

Czy mogę użyć grafiki z powyższego artykułu aby ostrzec pracowników z mojej firmy? Wyłącznie do obiegu wewnętrznego z podaniem źródła.

Pozdrawiam

ciekawe czy stworzenie C:/Windows/perfc nawet jeśli skuteczne to nie nadaje drogi do kolejnych infekcji innym malware?

Wspomniany kill switch, jako metoda ochrony? Pytanie, czy to działa…

Jedne źródła piszą, że tak, inne, że nie.

Właśnie zdania są podzielone. Choć przeważają “za”. Trzeba pamiętać też o różnych wariantach które pewnie wykiełkują…

To nie do końca killswitch. To raczej szczepionka. Nie ochroni Twojego kompa, ale jeśli Twój się zawirusuje, to nie zarazi innych w sieci. Nie pamiętam źródła tej informacji, ale google pewnie znajdzie po szukaniu “notpetya vaccine”.

Pytanie

“Metodą zabezpieczenia swojego komputera przed samą infekcją jest z kolei stworzenie pustego pliku C:/Windows/perfc i nadanie mu uprawnień tylko do odczytu.”

stworzenie pustego pliku (jeśli już to jakiego typu) czy jest to błąd – zamiast pliku powinno być katalogu

pozdro

gips

Pliku (a najlepiej trzech – dodatkowo .dat i .dll:

https://www.bleepingcomputer.com/news/security/vaccine-not-killswitch-found-for-petya-notpetya-ransomware-outbreak/

Czy pusty plik ma nie posiadać rozszerzenia?

Prawdopodobnie to nie zadziała plik musi mieć rozsrzenie dll- perfc.dll

No właśnie, jak utworzyć taki plik? jakie ma mieć rozszerzenie?

Rozszerzenie .dat lub bez rozszerzenia. Jak utworzyć plik…? Hm, zapytaj Google.

u mnie nie działa… Mam windows 8.1bing … bez aktualizacji i Petya nie uruchamia się … nie mam programu antywirusowego…. nie mam innego badziewia zabezpieczającego, nie mam pliku… ale mam …. odpowiednią konfigurację firewalla…. i no nie działa… :(

Nie infekuje kompów z GPT/UEFI. Korzysta tylko z MBR.

Chyba pomylono pojęcia, chodzi o atrybut tylko do odczytu, a nie uprawnienie tylko do odczytu.

a na z3s piszą że porada z artykułu to “nieprawda, ponieważ pliki były szyfrowane przed restartem komputera a komunikat udający chkdsk na ekranie był tylko zmyłką. Gdy go ktoś zobaczył, to było już za późno. ”

i na co wam ten ruch od nietechnicznych za cenę reputacji

No pewnie Adam z z3s też nie robi analizy malware w swoim LAB (tak jak i my) – więc bazujemy na różnych analizach zewnętrznych. Jedna mówią tak, drugie inaczej. A mogą być i różne warianty samego malware.

Akurat tu się Michał niestety mylisz – nie raz na z3s pojawiały się analizy malware i mamy kilku rewerserów współpracujących z redakcją. Próbki NotPetya były badane od wtorkowego popołudnia i nasze wnioski opieramy na wynikach właśnie tych badań. Zewnętrzne źródła także zaczęły to już wskazywać.

Jak tak (czyli rzeczywiście badaliście ~Petye) – to rzeczywiście szacunek. Tylko nie widziałem na razie tej analizy na Z3S – więc stąd komentarz.

Na moje oko wynika że szyfrowanie samych plików zaczyna się po bootowaniu: “When the malicious kernel is booted, it encrypts the Master File Table with Salsa20 and in this way, makes the disk inaccessible.” (choć to ~najnowszy *wariant*).:

https://blog.malwarebytes.com/threat-analysis/2017/06/eternalpetya-lost-salsa20-key/

Cert Polska też pisze podobnie: https://www.cert.pl/news/single/atak-petya-mischa/

“Jeżeli po restarcie komputera pojawi się na ekranie fałszywe narzędzie CHKDSK warto niezwłocznie wyłączyć komputer – w tym momencie są szyfrowane pliki.”

Sami nie mamy labu do reveng – stąd opieram się na zewnętrznych źródłach.

Wystarczy posklejać info z sieci: występuje sprawdzanie obecności wspomnianego pliku (to nie killswitch tylko element softu do zarażania, szukany po nazwie – dlatego rozszerzenie nie ma znaczenia – jak plik znajdzie wnioskuje, że komp już zarażony), infekcja, 30-40 minut pauzy, restart, szyfrowanie (psucie) plików po restarcie, amen. Dlatego im szybciej przerwie się proces tym więcej da się odzyskać z dysku.

No dokładnie. To szyfrowanie samych plików po reboocie dodatkowo wydaje się logiczne. Bo kiedy ma szyfrować? (co zajmuje dość dużo czasu). Z tą pauzą to nawet gdzieś czytałem że dolny limit to tylko 10 minut. W tyle czasu to może być ciężko zaszyfrować większość plików na HDD.

Dodatkowo po paru dniach, jak już kurz opadł i masz dużo analiz to łatwo to zagregować. Na ~samym początku infekcji delikatnie rzecz umując – trudniej.

Adam, no po 1 dniu u Was: “Klucz AES 128 użyty do szyfrowania plików, zaszyfrowany jest kluczem publicznym RSA o długości 2048 bitów (a nie jak wcześniej donoszono 800 bitów)”, a wcześniej pisaliście o tych 800 bitach.

Więc jednak chyba jest trochę jak pisałem – i my i Wy i NBZP jednak w dużej mierze bazuje na zewnętrznych analizach, które czasem trudno w krótkim czasie (parę dni) zweryfikować.

@Kordian: na z3s teraz też zmienili, że okazało się że wykorzystany klucz RSA to nie 800 bitów, jak Adam napisał na z3s. Tylko jednak 2048, zatem szansa na rozbrojenie tego klucza jest nijaka. To jak z tą reputacją? ;-))

PS

Cały czas twierdzę że jednak w długiej perspektywie trzeba się opierać na zewnętrznych źródłach, i nic nie jest złego w tym że się korygujesz jeśli jest taka potrzeba.

Nie wszystkie pliki mogą być zaszyfrowane, np działające bazy mssql. To akurat krytyczne pliki i wielu zaatakowanyhc właśnie z tego powodu ma największe problemy. Aby zaszyfrować pliki *.mdf i *.ldf potrzebny jest restart, bo gdy usług a mssql server jest uruchomiona nie można ich zaszyfrować.

Dla tego bardzo ważne jest aby nie uruchamiać ponownie zaszyfrowanego komputera.

No dla “zwykłych” userów też mogą być istotne popularne pliki graficzne (gif, png, jpg, etc), które nie są szyfrowane w fazie 1.

Zostało opracowane narzędzie do wyliczenia klucza deszyfrującego dla komputerów zaszyfrowanych wirusem Petya / Green Petya (Misha) i GoldenEye, wystarczy tylko spisać VICTIM_ID i na podstawie tego wyliczany jest klucz

https://www.malwarebytes.com/blog/news/2017/07/bye-bye-petya-decryptor-old-versions-released