Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Precision-Validated Phishing. Opisano nowy rodzaj techniki zagrożeń związanej z formularzem logowania

Standardowy phishing kierowany jest do masowego odbiorcy i polega na ,,zarzuceniu jak największej sieci’’, aby złapać maksymalną liczbę ofiar. Firma Cofense, zajmująca się ochroną przed phishingiem i zagrożeniami związanymi z pocztą elektroniczną, opisała nową technikę selektywnego ataku stosowaną przez cyberprzestępców i jest to jednocześnie dobra oraz zła wiadomość.

Czemu dobra? Wygląda na to, że działania podejmowane przez firmy security i researcherów zaczęły na tyle doskwierać cyberzbójom, że zostali zmuszeni do wymyślenia kolejnego sposobu na ukrycie swoich działań.

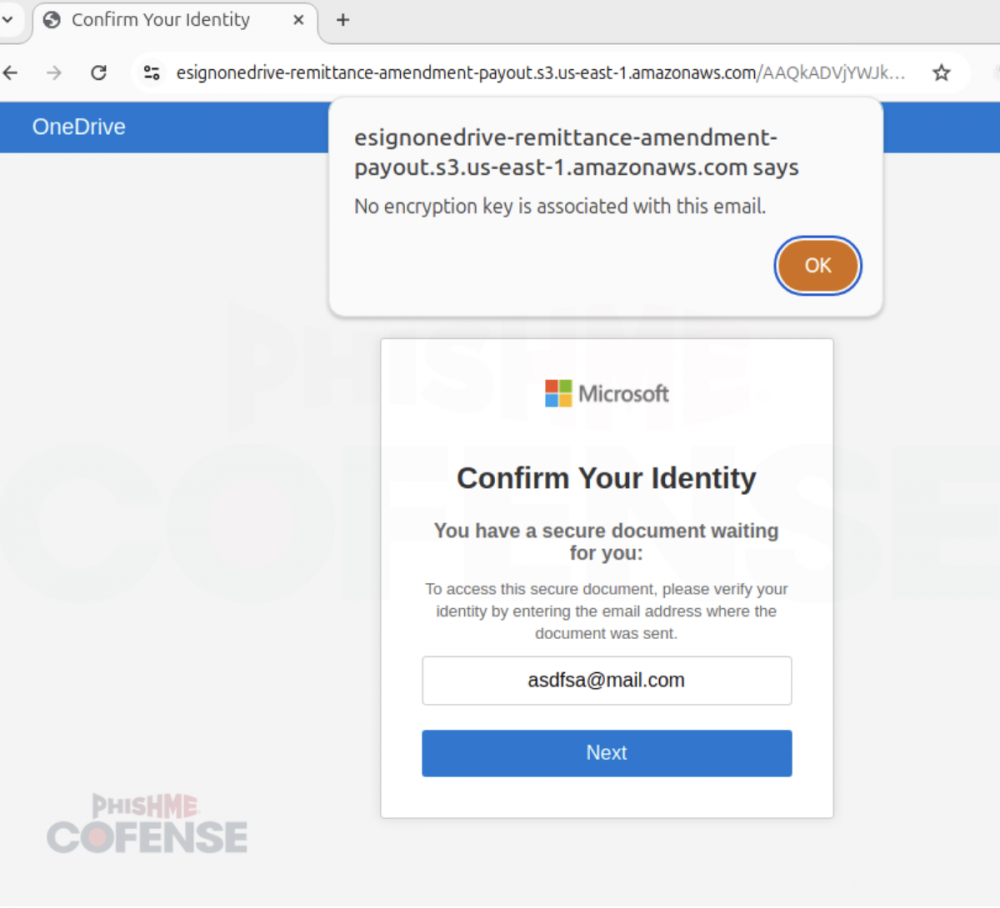

Co w tym złego? Ano to, że technika ,,Precision-Validated Phishing’’, o której mowa, polega na wyświetlaniu fałszywych formularzy logowania, tylko jeśli podany e-mail został zidentyfikowany wcześniej jako aktywny, autentyczny i mający dużą wartość dla atakujących. Weryfikacja odbywa się w czasie rzeczywistym. Mimo, że nie jest jakoś szczególnie zaawansowana czy wyrafinowana, to pozwala na wykluczenie większości nieprawidłowych celów z procesu phishingowego, blokując tym samym ich wgląd w operacje.

Największy problem stanowi to dla automatycznych narzędzi skanujących i środowiska piaskownic używanych w badaniach, zmniejszając wskaźniki wykrywalności i wydłużając żywotność kampanii phishingowych.

Jak działa ,,Precision-Validated Phishing’’?

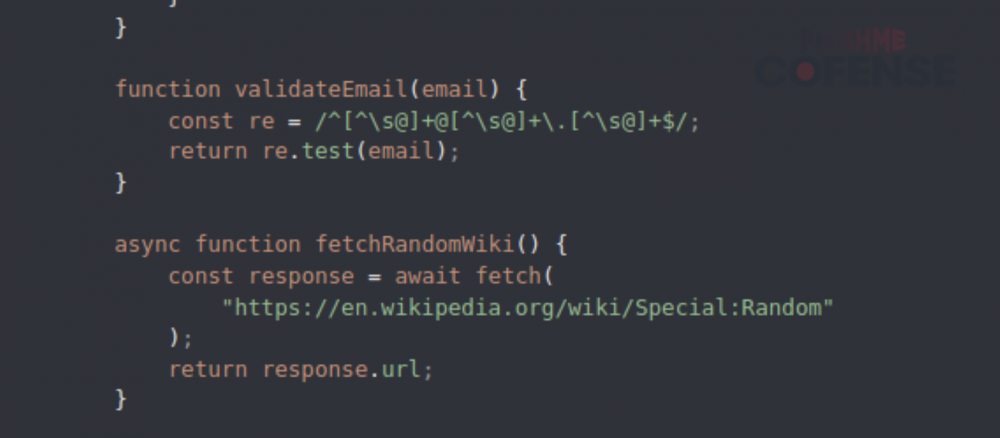

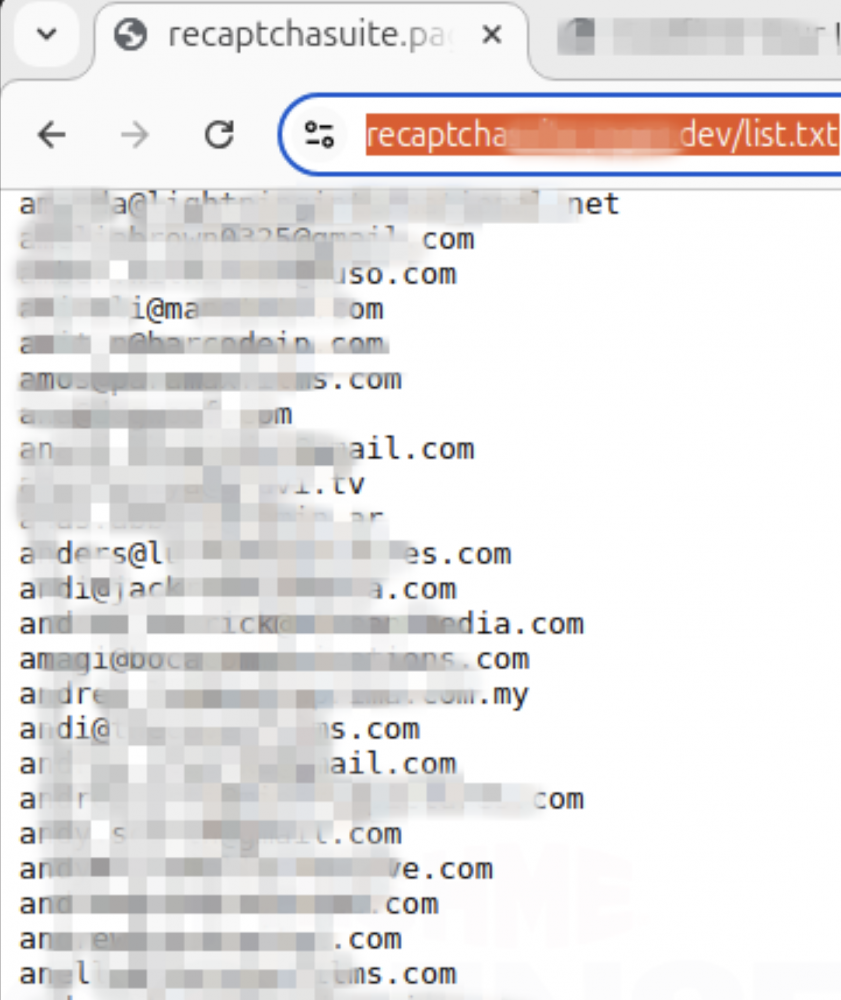

Gdy użytkownik próbuje uzyskać dostęp do strony phishingowej, jego adres e-mail jest sprawdzany w bazie danych atakującego przed wyświetleniem fałszywego formularza logowania. Jeśli wprowadzony adres e-mail nie pasuje do żadnego z wcześniej zebranej listy, strona phishingowa albo zwraca błąd, albo przekierowuje do legalnej strony.

Weryfikacja jest przeprowadzana na dwa sposoby:

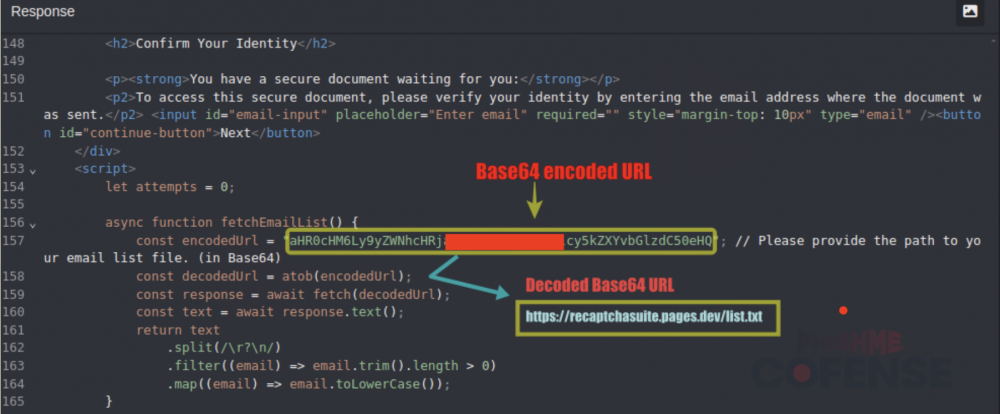

- Usługi walidacji oparte na API: Atakujący integrują legalne API do weryfikacji e-maili ze swoimi narzędziami phishingowymi (ang. phishing kits, gotowymi paczkami z kodem HTML, skryptami, instrukcjami itd., które pozwalają szybko stworzyć np. fałszywą stronę logowania), umożliwiając sprawdzanie ważności e-maili w czasie rzeczywistym.

- Walidacja oparta na JavaScript: Złośliwe formularze logowania zawierają ukryte skrypty, które pingują serwer atakującego, gdy użytkownik wprowadza e-mail, potwierdzając adres przed umożliwieniem podania pozostałych danych logowania.

Reasumując, prosta rzecz a przynosi naprawdę dużo korzyści dla cyberprzestępców. Jeżeli przyjmiemy, że technika ,,Precision-Validated Phishing’’ będzie stosowana przy kampaniach wykorzystujących bazę e-maili użytkowników do rozsyłania scamu, to już mamy gotową listę. Wystarczy ją podpiąć do API albo dopisać kod w JS i gotowe.

Zespoły cyberbezpieczeństwa, które analizują phishing, przesyłają fałszywe poświadczenia, aby obserwować zachowanie i infrastrukturę atakującego. Jeżeli kampania jest szeroka, to takich bezużytecznych danych będzie naprawdę sporo, co ,,zaśmieca’’ bazę cyberzbójom, czyniąc ją mniej wartościową, np. w kontekście odsprzedaży.

Przy PVP po pierwsze, takie taktyki bezpieczników stają się nieskuteczne, ponieważ każdy nierozpoznany e-mail jest odrzucany, a po drugie atakujący nie tracą czasu na sprawdzanie bezużytecznych danych.

Cofense wyjaśnia, że ich analitycy mogą ustalić adres e-mail odbiorcy na podstawie zgłoszenia i użyć go, by obejść walidację, ale klienci zazwyczaj zabraniają używania prawdziwych adresów. Na dodatek, w niektórych przypadkach strona wyłudzająca dane wysyła kod weryfikacyjny lub link autoryzacyjny bezpośrednio na skrzynkę ofiary, co sprawia, że dalsze badanie staje się praktycznie niemożliwe.

Selektywny charakter tych ataków utrudnia też wykrywanie poprzez udostępnianie informacji o zagrożeniach. Strony phishingowe nie dostarczają złośliwej treści wszystkim, więc niektóre narzędzia do skanowania URL mogą nie oznaczyć ich jako zagrożeń. To znacznie utrudnia blokowanie złośliwych treści i wydłuża żywotność całej kampanii, a o to właśnie cyberprzestępcom chodzi.

Według Cofense wzrost wykorzystania techniki Precision-Validated Phishing będzie dużym wyzwaniem dla twórców narzędzi do ochrony poczty elektronicznej, zwłaszcza tych opartych na tradycyjnych metodach wykrywania. Konieczna może być zmiana podejścia i postawienie na strategie wykrywania oparte na analizie behawioralnej i korelacji zagrożeń w czasie rzeczywistym.

~Natalia Idźkowska