Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Prawdopodobnie bez problemu można odblokować Twojego Androida – mając do niego fizyczny dostęp.

Taki przypadek wydarzył się niedawno w Serbii, gdzie do odblokowania telefonu studenta (Samsung Galaxy) użyto oprogramowania Cellebrite:

the Android phone of one student protester was exploited and unlocked by a sophisticated zero-day exploit chain targeting Android USB drivers, developed by Cellebrite.

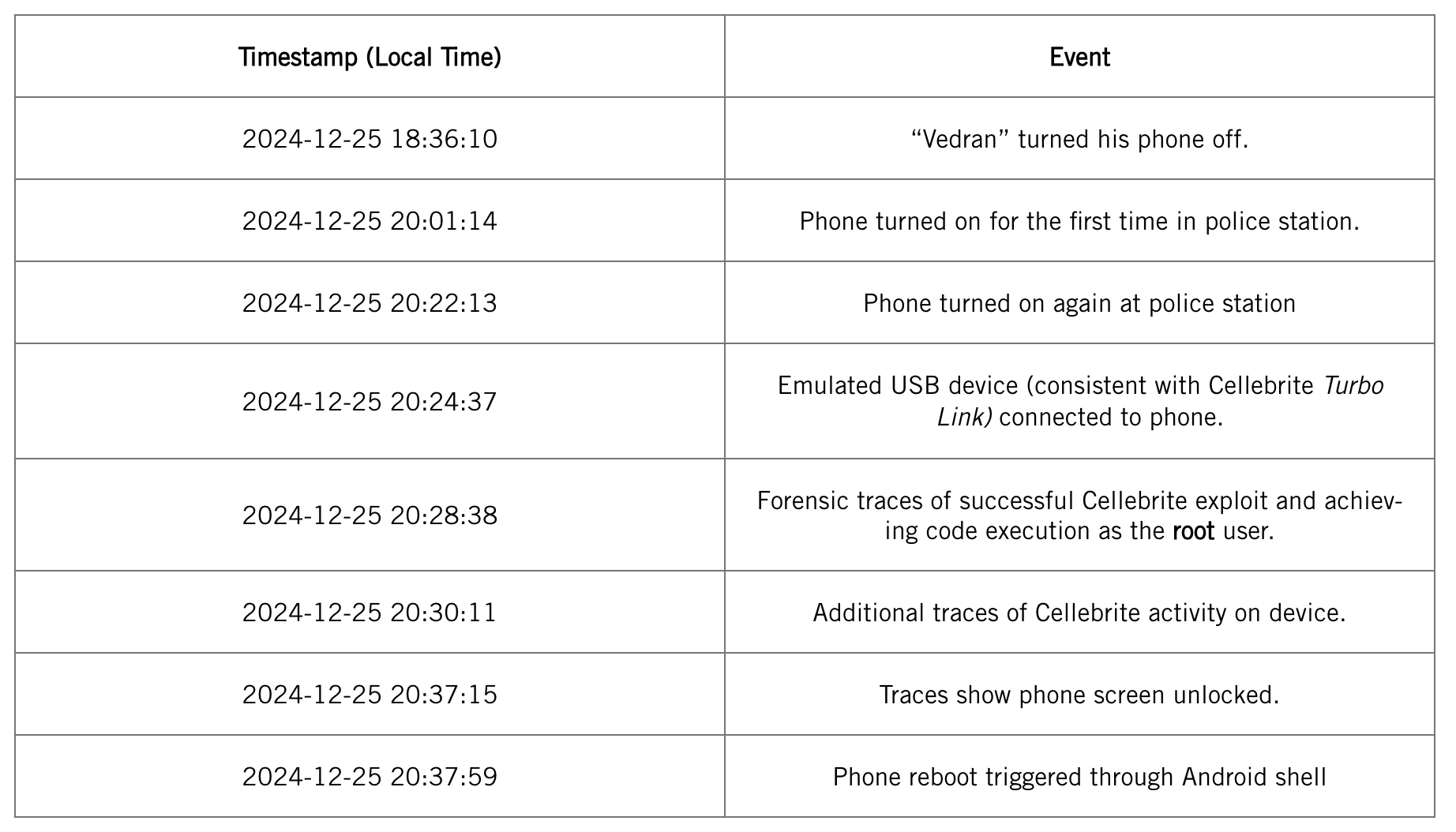

Student zatrzymany przez policję wręczył im wyłączony telefon. Po jakimś czasie odebrał ten telefon również w stanie wyłączonym. Czyli wszystko OK? Niekoniecznie. Popatrz na tego loga z wydarzeń, opracowanego przez Amnesty International:

W celu uzyskania dostępu do danych z telefonu użyto narzędzi Cellebrite. Wymagało to fizycznego dostępu i podpięcia do telefonu za pomocą USB. Samo narzędzie Cellebrite symulowało podłączaną przez USB kamerę / kartę dźwiękową. W jakim celu? Aby wykorzystać podatność w sterownikach USB, które pracują z uprawnieniami jądra systemu Linux / Android (czyli w zasadzie maksymalnymi). Po skutecznym wykorzystaniu luki, narzędzie umożliwia na dostęp root (administrator) na telefonie.

Telefon (Android) mógł być wtedy nawet w pełni załatany… i nic by to nie dało, bo w akcji użyto podatności 0day (niezałatanej, nieznanej Googlowi).

Teraz kolejna niemiła informacja – podatność nie była związana z konkretnym modelem telefonu (czy wersją Androida); co więcej dotyka też systemu Linux. W skrócie – ogrom niezałatanych telefonów ale też laptopów z systemem Linux mogą być podatne:

As the exploit targets core Linux kernel USB drivers, the impact is not limited to a particular device or vendor and could affect a very wide range of devices

Podatność CVE-2024-53104 została załatana przez Google (w Androidzie) – w lutowym wydaniu łatek bezpieczeństwa (2025). Co ciekawe, w Linuksie łatka dostępna była już w listopadzie 2024. Co być może jeszcze ciekawsze, podatność została wprowadzona (zapewne przypadkiem) około 15 lat temu (!). To nie koniec, w Linuksie załatano dwie podobne podatności (CVE-2024-53197, CVE-2024-50302), ale na razie nie są one załatane w Androidzie.

No dobra, ale da się przed tym jakoś chronić?

- Warto oczywiście aplikować łatki bezpieczeństwa, ale w opisywanym przypadku niewiele by to pomogło… (podatność była klasy 0-day). Co więcej, różni producenci telefonów łatki zaaplikują z opóźnieniem… albo i nie zaaplikują.

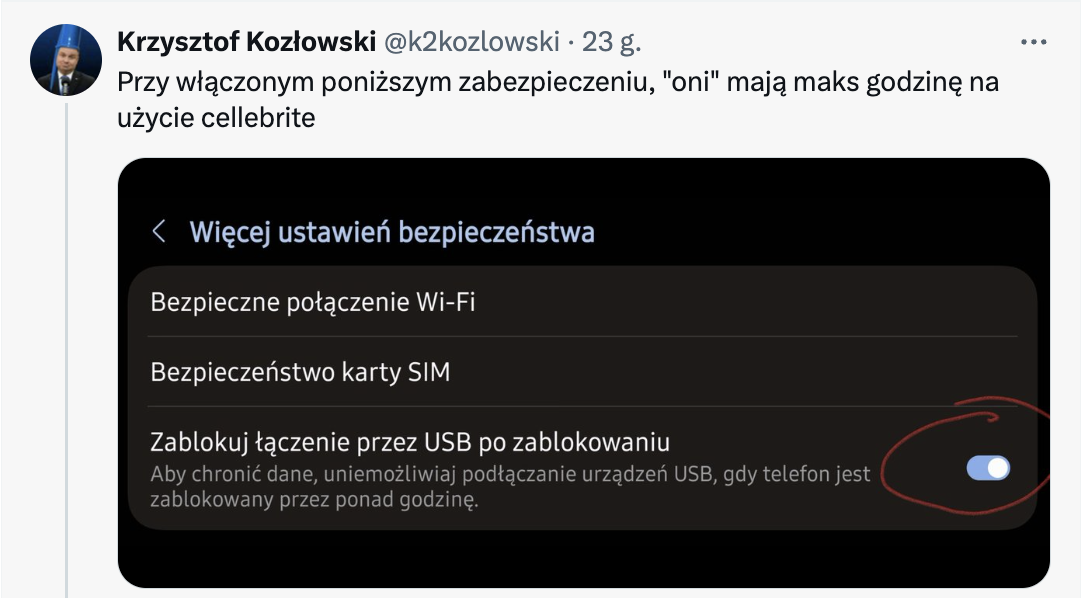

- Można próbować działać tak jak zasugerował Krzysiek na naszym profilu TT:

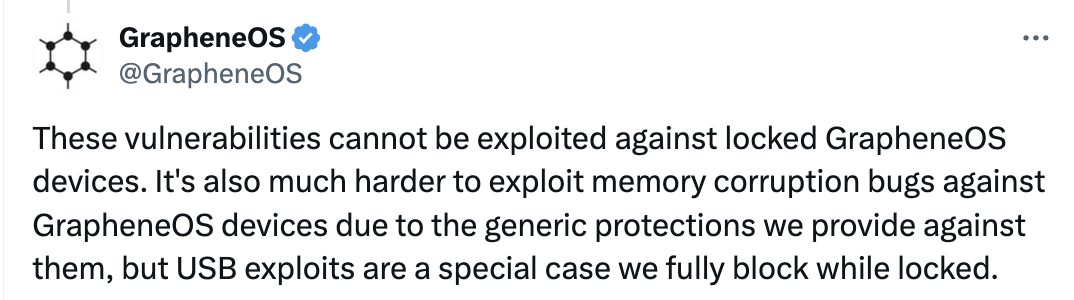

- Na sekurakowym profilu TT wypowiedziała się też ekipa GrapheneOS. Ten ostatni, to utwardzona pod względem bezpieczeństwa wersja Androida:

Garść dodatkowych informacji w temacie opisywanego tematu – z perspektywy GrapheneOS można znaleźć tutaj.

Aktualizacja 5.03.2025 – Google załatał właśnie kolejne dwa 0daye, w tym jeden wykorzystywany w historii opisywanej w poście.

~Michał Sajdak

Dziwne, że Samsung dodał opcje maksymalnego ograniczenia która całkowicie wyłączała USB (działało tylko ładowanie) nawet na odblokowanym tel nic po USB nie działało. Dodali tą funkcje jakoś pod koniec 2024 i bardzo szybko jakoś po 1-2 miesiącach skasowali.

Obecnie jest 1 opcja opisana w artykule czyli blokowanie po godzinie jak tel zablokowany (szkoda, że nie da się tego jakoś dostosować i blokować szybciej :( ) Ciekawe jak ta funkcja zachowuje się przy wyłączonym telefonie, czy też musi być min godzinę wyłączony ?

I w ustawieniach automatycznej blokady po jej aktywowaniu blokowane są polecenia wydawane przez USB oraz blokuje aktualizacje oprogramowania przez USB ciekawe czy coś by to zmieniło w opisanej sytuacji.

Dziwi mnie fakt, że nie da się jakoś bardziej blokować tego USB, zwłaszcza, że na krótko dodali taką funkcje więc da się, tylko czemu to skasowali !?

Może dostali propozycję nie do odrzucenia

a w opcjach programisty na telefononie nic takiego nie ma ?

Tam jest cos “nie wprost”: mozesz ustawic jako domyslny tryb USB jako “tylko ladowanie”.

Powinno to stworzyc “paragraf 22”, zablokowany telefon pozwoli tylko na polaczenie USB jako ladowarki, a zeby przejsc w tryb transmisji danych – trzeba odblokowac telefon (czyli odblokowanie przez cokolwiek po USB nie powinno byc mozliwe).

Samsung nic nie skasowal, a ta blokada USB ktora widoczna jest na zdjeciu z artykulu pojawila sie wlasnie w Listopadzie 2024, jest domyslnie aktywowana po aktualizacji (OTA czy kablem) i jest skuteczna. Oczywiscie dziala rowniez po kazdym restarcie telefonu, bez czekania godziny.

Ta druga opcja o ktorej myslisz, to pewnie auto blocker, to weszlo wraz z Androidem 14, potem zostalo rozbudowane i nadal jest w systemie.

To Ty mylisz pojęcia. Samsung w ostatnich miesiącach zmieniał zakres działania funkcji auto bloker i auto bloker z aktywnymi maksymalnymi ograniczeniami wyłączało całkowicie USB (nawet na odblokowanym tel działało tylko ładowanie) wystarczy poczytać artykuły w necie jak to samsungi s24 mają zablokowane nawet przewodowe słuchawki czy przewodowy android auto przez auto blokera z max ograniczeniami.

Wiem jak to działało bo sam to sprawdzałem i żadne słuchawki przewodowe, adapter usb c – nic nie działało.

Później magicznie samsung usunął tą opcje z autoblokera i teraz mają auto blokera z max ograniczeniami usb działa praktycznie normalnie.

Jak dla mnie szkoda, że nie da się USB całkiem zablokować, mało kiedy używam akcesoriów na USB i spokojnie mógłbym korzystać tak jak przez chwile w 2024 – USB cały czas zablokowane a tylko jak chciałem z niego korzystać to wyłączałem blokowanie.

Zapomnieć o wyłączeniu się nie dało bo telefon wyświetlał ładne powiadomienie push o zablokowanym sprzęcie usb przez auto bloekra.

Obecna funkcja blokowania usb jest w innej zakładce – więcej ustawień bezpieczeństwa już na pewno nie blokuje wszystkiego jak wcześniej :(

Rozwiązanie: kulka Poxiliny wciśnięta w port, a ładować indukcyjnie.

Samsung ma taki system, że jak masz zablokowany telefon to żeby go zresetować musisz przytrzymać dwa przyciski fizyczne i PODPIĄĆ TELEFON POD LAPTOPA, myślę, że telefon musi mieć w jakimś stopniu aktywne USB aby wykryciu, że to komputer a nie ladowarka…

Podłączenie do komputera jest wymagane żeby wejść w recovery mode, zrestartować telefon można bez żadnych problemów bez jego odblokowywania – wystarczy przytrzymać kilka sek vol – i power

Funkcja, o której piszesz jest nadal dostępna. Samsung Galaxy S23U wersja z one UI 6.1

Serio S23U ma nadal w auto blockerze opcje zablokowania USB (do tego stopnia że przewodowy android auto, słuchawki, no totalnie nic nie działa) ?

Bo w takim razie nie rozumiem czemu S24U ma to usunięte :O Też mam One UI 6.1

Dziwne .. w demo-kracji nie istnieje, jak ona sama.

A czy ta luka zadziała jeżeli domyślne ustawienie usb to “tylko ładowanie”? Wydaje mi się, że nie można tego zmienić z zablokowanym telefonem, a jeżeli połączenie nie zostanie nawiązane to chyba nie powinny mieć znaczenia sterowniki?

Uważajcie na ładowarki na lotniskach, w autobusach i dworcach. Stosujcie tam kable bez trybu transmisji danych.

Czy opcja dostępna w menu programisty telefonu może pomóc?

https://imgur.com/a/Cxv1vUl

Panowie, jak to jest, że Windowsa mogę zainstalować na każdym sprzęcie od dzisiejszego po 15-letni, a te wszystkie GraphenOS, Calyx OS, LineageOS i reszta, działają tylko na garstce wskazanych urządzeń?

Myślałem, że ARM to ARM, a tu na każdy sprzęt musi być totalnie inny soft? Kto wymyślił tak zwaloną architekturę?

Mi nie zależy na diodzie powiadomień, na pilocie IR, czujniku pulsu i innych udziwnieniach, tylko na telefonie do dzwonienia i kilku aplikacji.

Koszt “bycia aktualnym” na telefonie jest wielokrotnie wyższy od bycia aktualnym na komputerze.

A jest sens montować super zamek do drzwi do lasu? Nikt nie broni Ci samemu wykonać port na dowolny telefon, ale nie oczekuj że ktoś włoży czas w port na platformę która nie jest bezpieczna z założenia. GrapheneOS ma swoje określone wymagania sprzętowe po to żeby system był bezpieczny.

No tak, ale instalacja Win11 (już nie mówiąc o Win10) na 15-letnim kompie z Core2Duo to banał!

Przy dysku SSD będzie nawet chodził i zainstalujesz każdy soft. A że nie ma poprawek na najnowsze dziury Intela… każdy przeżyje i bez tego.

Tymczasem na starszy telefon nie ma systemu, więc nawet aplikacji od Biedry nie zainstalujesz.

Po prostu użytkownik nie ma wyboru. Albo ma nieaktualny telefon, który umożliwia tylko dzwonienie i SMS-y, albo wykłada na stół grubą kasę. Bo jak wyłoży na stół jedynie 5 stówek, to telefon zamuli się po pół roku z powodu “a było wziąć telefon za 3 tysie!”.

łeee nie mam takiej opcji bezpieczeństwa w OxygenOS 15

Jeżeli zdjęcie Krzyśka jest prawdziwe to ta rada jest o kant d…y potłuc ;-)

Tyle szumu.. a to nadal dziala i nowe updaty w kolejce.. sam codziennie uzywam tej wersji.. niektore nawet polskie służby go mają. Nic strasznego, a usługa odblokowywania iOs i Androida już jest od 2017 roku. PS. Blokada portu ładowania nic nie daje ;) Update co miesiąc :)

Ale spokojnie oprogramowanie tylko dla odpowiednich sektorów.

Przecież cellebrite to standardowe oprogramowanie do tego stosowane od lat przez służby. W Polsce mają na każdej komendzie. Odkryliście Amerykę

Czy ktoś gdzieś pisał, że to jakieś “nowe” narzędzie? Nowo wykryta jest luka wykorzystywana przez to narzędzie.

A o samym Cellebrite pisaliśmy na sekuraku już w 2017 (https://sekurak.pl/?s=cellebrite)

Ważne: Google załatał 2 kolejne 0daye, w tym jeden związany z tym postem (https://source.android.com/docs/security/bulletin/2025-03-01)

Rozumiałbym atak po USB na włączony, a zablokowany telefon. Ale wyłączony? Przecie trzeba jeszcze hasło/pin do odszyfrowania plików z partycji z danymi użytkownika. A to teorytycznie jest chronione przez jakiś chip TPM. Nie do końca rozumiem co tu się wydarzyło. Czy jest jakaś dziura w szyfrowaniu?

Właśnie to mnie zastanawia – czy ta luka pozwoliła im po prostu szybko przebruteforcować szyfrowanie, czy telefon się wyłączył bez wywalania klucza szyfrującego z pamięci?

Wiec u mnie (S23, wersja ROM CYB4) auto bloker jest, i BEZ “maximum restrictions” domyslnie zalacza m.in opcje:

– “blocks commands by USB cable” – nom, sprawdzilem, wylacza komunikacje ADB po kablu (ADBAppControl, nie mowie o konsoli, bom leniwy – sie nie da polaczyc).

– “blocks software updates by USB cable” – i owszem, Odina sie nie da polaczyc

“maximum restrictions”, ku mojemu zdumieniu, zawiera jakies “smieszne” rzeczy, np. blokuje “device admins”, co by mi zepsulo pare rzeczy w fonie, np. AFWall+…

Szkoda ze nie da sie wybrac tylko tych opcji ktore bylyby “potrzebne”.

W sumie to ciekawe jak sie Cellebrite po wlamie ma do Samsungowego ex-Knoxa, czyli Secure Folder i powiazanych?

To prawda mega szkoda, że nie da się wybierać tylko potrzebnych rzeczy, no i szkoda, że nie ma już opcji całkowitego zablokowania USB (żeby tylko ładowanie działało). Serio nie rozumiem po co dodawać funkcje którą chyba po miesiącu czy 2 skasowali :(

Zostały tylko te o których piszesz czyli aktualizacja po USB, oraz blokada poleceń po USB + to co w artykule blokowanie łączenia po USB po 1h

A ja trochę z innej beczki zapytam jako laik. Myślicie że jest szansa na narzędzia które będą rootowały telefon Samsunga dzięki tej luce bez ruszenia knoxa?