Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Podatność w Signalu na iOS – można było wysyłać normalnie wyglądające linki, które prowadziły… na strony atakującego

CVE-2022-28345 – Signal client for iOS version 5.33.2 and below are vulnerable to RTLO Injection URI Spoofing using malicious URLs

Kluczem jest tutaj RTLO (Right-to-Left Override) – na sekuraku pisaliśmy o tej technice tutaj oraz tutaj. W dużym skrócie czasem umieszczając na początku ciągu znaków (np. na początku adresu URL) specjalną wartość, można zmusić aplikację / system do przeczytania tego ciągu znaków od końca.

W omawianym przypadku badacz wysyłał np.

<0x202e>gepj.net/selif#/moc.rugmi (zauważ odpowiednią wartość kontrolną na początku)

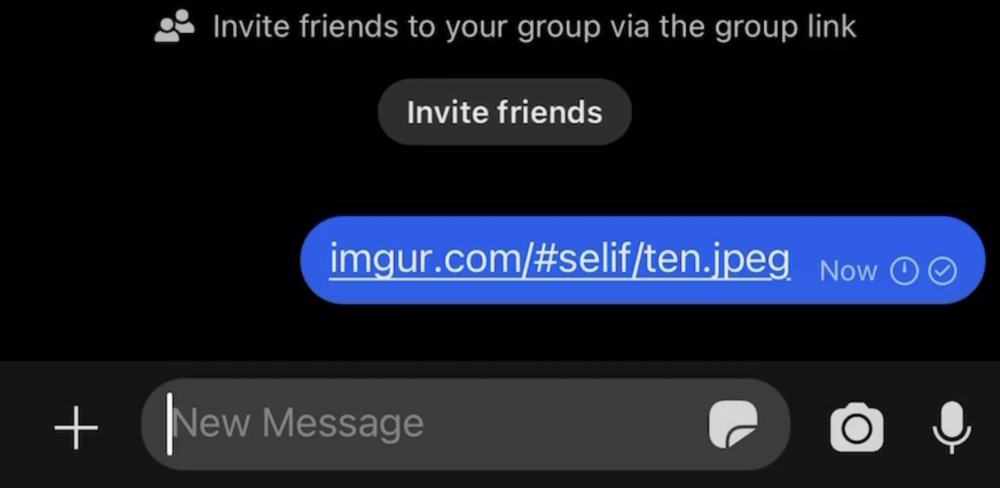

a u odbiorcy wiadomości pojawiało się niewinne (przeczytajcie powyższy URL od końca):

imgur.com/#files/ten.jpeg

Po kliknięciu wiadomości, ofiara oczywiście była przekierowywana do strony atakującego:

Podatność załatano w kliencie Signala 5.34 (na iOS).

~Michał Sajdak

gepj.net/segami#/moc.rugmi od tylu to imgur.com/#images/ten.jpeg a nie imgur.com/#files/ten.jpegu

racja, poprawione!

Kiedy Signal staje sie taki jak whatsapp… XD

segami# od końca to #images a nie #files

Ten błąd przepisują inne media: widziałem na msn,com wzięte z dobreprogramy. Dobrze, że chociaż podają źródło.

swoją drogą dobry myk, na namierzanie kto od Ciebie kopiuje ;-)

Coś, jak “trap street” w kartografii ;)