Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Podatność w antywirusach Avasta umożliwia odczyt plików z komputera ofiary

Użytkownicy Avasta mieli jeszcze niedawno pewien problem, mianowicie podatność umożliwiającą listing katalogów oraz odczyt plików z komputera ofiary – jedynie po jej wejściu na odpowiednio spreparowaną stronę:

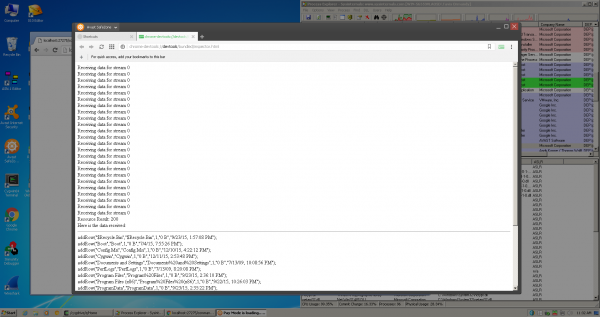

Odważni mogą przetestować nawet demo (choć warto zaznaczyć, że podatność niedawno została załatana).

Całość problemu związana jest z komponentem Avastium (fork Chromium), który normalnie służy do pewnej ochrony przy odwiedzaniu wrażliwych stron:

Avastium, is a Chromium fork designed to protect Avast users’ data when they shop or bank online.

Czy do skutecznego ataku wymagane jest bezpośrednie użycie przez ofiarę Avastium? Niekoniecznie. Autor znaleziska – Tavis Ormandy – piszę tak:

Although this attack relies on Avastium (Avast’s port of Chromium), the victim does *not* have to be using it, and never has to have used it, because your profile is automatically imported from Chrome on startup.

Co jest takiego złego w Avastium? Otóż developerzy z Avasta podczas tworzenia forka swojej wersji przeglądarki usunęli pewne zabezpieczenie z Chromium – chodzi mianowicie o tzw. WebSafe URL-s (np. użytkownik nie powinien mieć możliwości przejścia z dowolnej strony webowej (poprzez hiperlink) na jeden z ‘zastrzeżonych adresów’, np.: file:///etc/passwd czy chrome://settings/

Tutaj tego ograniczenia nie ma – co finalnie (wymagane jeszcze parę kroków) prowadzi właśnie do możliwości listowania katalogów i odczytu plików z komputera ofiary. Na dobitkę, Tarvis Ormandy swój wpis kończy tak:

In fact, It’s probably possible to turn this into code execution with some more research, but hopefully we’re in agreement this is already critical severity.

–Michał Sajdak

Mądrale z Avasta i Comodo, którzy sądzili, że wezmą ogromny, skomplikowany kod Chrome/Blink, w ciemno pozmieniają parę linii i obrazki z logo przeglądarki, skompilują a później sprzedadzą jako super-hiper-secure produkt.

I userzy, którzy nie rozumieją że “security product != secure product”