Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Piękne wycieki – serwisy do formatowania kodu źródłem wycieków danych

Rozwiązania do automatycznego formatowania i upiększania kodu są popularne wśród programistów. Istnieją też narzędzia, które pozwalają na przetwarzanie (ładne formatowanie, usuwanie zbędnych znaków w celu zmniejszenia objętości) danych zawartych w strukturach typu JSON czy XML. Nie ma w tym nic złego, o ile operacje tego typu wykonywane są lokalnie. Istnieją jednak serwisy, które pozwalają na przetwarzanie tego typu online. Co samo w sobie też nie jest jeszcze tragedią, o ile użytkownicy używają ich rozsądnie.

TLDR:

- serwisy służące do formatowania kodu źródłem wycieków danych

- badacze z watchTowr uzyskali tysiące sekretów

- wśród wycieków dane z całego świata, także z firm IT security oraz giełdy

Tymczasem badacze z watchTowr przyjrzeli się zasadzie działania i zawartości serwisów JSONFormatter oraz CodeBeautify i odkryli rzeczy, delikatnie mówiąc, niepokojące. Okazało się, że niektórzy użytkownicy korzystają z nich do formatowania danych produkcyjnych, w tym zawierających poufne informacje. Znalezione zostały klucze api, loginy i hasła do wielu usług, w tym krytycznych (dostępy do środowisk cloud, loginy i hasła do wielu usług, w tym AD, dostępy do środowisk CI/CD). O tym, że były tam także dane osobowe nawet nie warto wspominać.

W jaki sposób doszło do wycieku? Obydwa serwisy oferują funkcjonalność, pozwalającą na możliwości zapisania danych i udostępnienie ich przy pomocy dedykowanego URLa. Czyli rozwiązania działającego podobnie, jak skracarka linków. I podobnie jak w skracarkach linków, możliwa jest enumeracja URLi, bo losowa część była krótka.

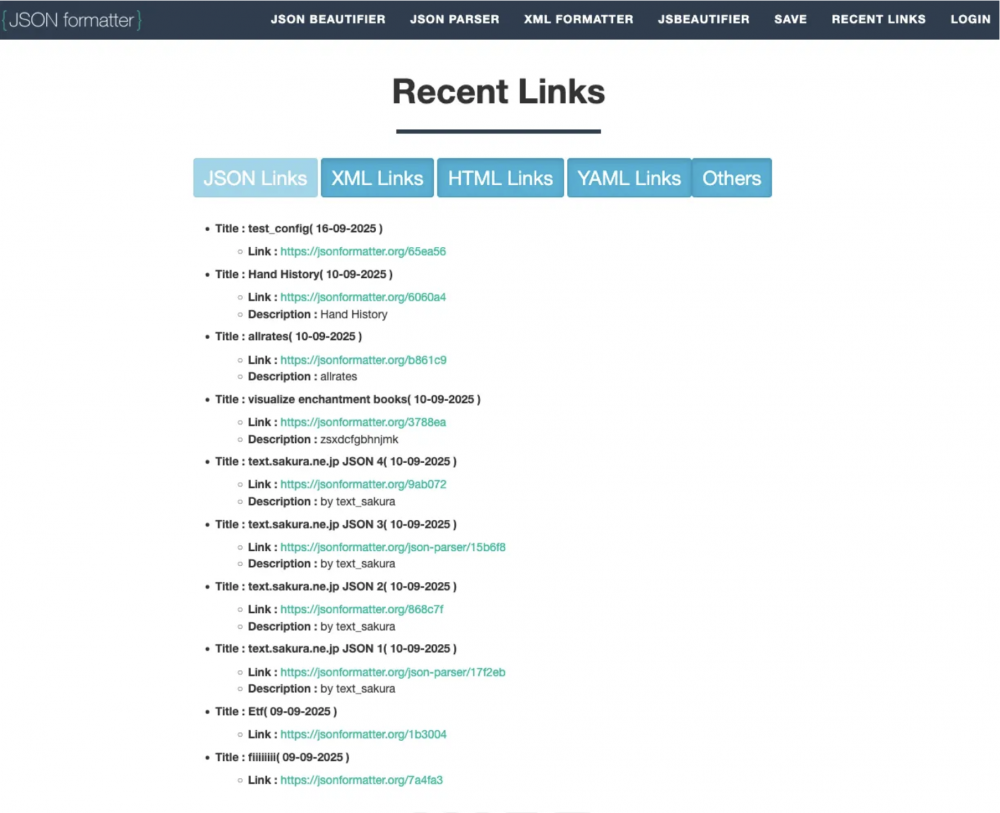

Choć nie ma potrzeby przeprowadzania enumeracji, bo w obu serwisach dostępne są również strony Recent Links zawierające… ostatnio utworzone URLe. Zapewne twórcom serwisów nie przyszło do głowy, że ktoś będzie umieszczał w nich poufne dane…

Ogółem badaczom udało się pozyskać:

- 80 tys. zapisanych plików (nie pobrali wszystkich – przerwali pobieranie),

- 5 lat historii zawartości z serwisu JSONformatter,

- 1 rok zawartości z serwisu CodeBeautify,

- łącznie ponad 5GB danych JSON,

- tysiące sekretów.

Skąd i od kogo pochodziły dane? Oczywiście nie ma wyjątków. Sądząc po liście organizacji, z którymi kontaktowali się badacze, dane pochodzą z całego świata, w tym z Polski. Jeśli chodzi o najciekawsze przypadki, to znaleziono dane pochodzące z firmy zajmującej się… IT security. Oraz dane powiązane z systemem SOAR (Security Orchestration, Automation, and Response) jednej z giełd.

Tradycyjnie zachęcamy do lektury oryginalnego wpisu – zawiera więcej szczegółowych informacji i jest przystępnie napisany.

Wygląda zatem, że na problem złożyły się:

- przekazanie wrażliwych danych wrażliwych do zewnętrznego serwisu przez użytkowników,

- wykorzystanie funkcji zapisu przez użytkowników,

- przewidywalne/krótkie adresy URL używane w serwisach,

- lista ostatnio utworzonych URLi w serwisach,

- brak retencji danych po stronie serwisów, choć to zapewne feature.

Należy pamiętać, że wszelkie dane, które wysyłamy do zewnętrznych narzędzi, czy to bezpośrednio, czy pośrednio, mogą stać się przedmiotem wycieku, albo nawet zostać po prostu celowo udostępnione. Zagrożenia mogą czaić się w tradycyjnych, pozornie niewinnych serwisach. Jak pokazuje powyższy przykład, do wycieku może dojść nie tylko z powodu ukrytych funkcjonalności wtyczek czy wykorzystania AI, często problemem są sami użytkownicy, beztrosko udostępniający dane do serwisów zewnętrznych.

Pamiętajmy, żeby danych firmowych, poufnych czy danych klientów nie udostępniać do zewnętrznych serwisów. Chyba, że są wyraźnie dopuszczone do użytku przez politykę firmy. W razie wątpliwości warto upewnić się, zanim zrobimy coś… nierozsądnego.

Źródło:

~Paweł Różański