Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Piekło zamarza – Microsoft wypuszcza jednak aktualizację bezpieczeństwa dla Windows XP!

Microsoft wyczuł chyba, że nie łatając krytycznej podatności w Windows XP (i innych niewspieranych systemach) naraża całą globalną społeczność – choćby na ataki ransomware, o których pisaliśmy niedawno, a o analizę których pokusił się sam Microsoft.

W drodze wyjątku zdecydowali się więc na wypuszczenie aktualizacji, łatającej problem z protokołem SMBv1.

(…) we are taking the highly unusual step of providing a security update for all customers to protect Windows platforms

We also know that some of our customers are running versions of Windows that no longer receive mainstream support. That means those customers will not have received the above mentioned Security Update released in March. Given the potential impact to customers and their businesses, we made the decision to make the Security Update for platforms in custom support only, Windows XP, Windows 8, and Windows Server 2003, broadly available for download here.

W trakcie pisania, tekstu strona z samymi szczegółami łatek i downloadami przestała odpowiadać… zapewne w związku ze sporym zainteresowaniem:

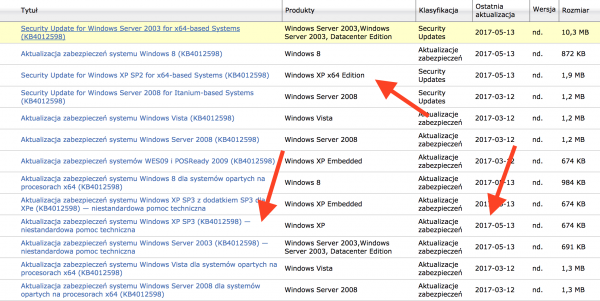

Spis łatek

–ms

Dziękuje Pan Microsoft :)

Zamiast wyspuszczac late tylko na jedna podatnosc mogliby udostepnij wszystkie poprawki bezpieczenstwa dla Wndows XP Embedded, ktore powstaly od czasu zaprzestania wspierania “normalnej” wersji systemu.

To nie jest takie proste, wcześniej wszystkie poprawki musiały przejść by mnóstwo testów jakości, kompatybilności itp. Furtka z której korzystasz tj zmiana identyfikacji systemu aby pobierać aktualizacje z Windowsa embedded to ‘twój problem’, Microsoft w razie problemów umyje od tego ręce

kto wie, może zrobili i tak poprawkę dla tych którzy jeszcze jakiś extra dedykowany support mają dla XP? (typu big corpos).

Big corps miały wykupiony custom extended support i te poprawki tak naprawdę były, tylko nie były dostępne publicznie. Czysta zagrywka PR, inaczej by ich zlinczowali…

właśnie dokładnie o tym piszę :)

Masz rację, to nie tak że Microsoft na szybko na kolanie napisał poprawki dla starszych systemów. Data modyfikacji najnowszych modułów wewnątrz pliku wykonywalnego z łatką dla XP to 11 lutego 2017, jest to również data podpisu cyfrowego. W marcu (zapewne po przejściu fazy testów) Microsoft opublikował poprawki dla ówcześnie jeszcze oficjalnie wspieranej Visty oraz Server 2008, jak również dla XP w wersji POSReady 2009, natomiast przygotowane równocześnie łatki dla XP, Server 2003 oraz 8 RTM zostały udostępnione najpewniej jedynie podmiotom, które wykupiły specjalny kontrakt na dalsze wsparcie dla tych systemów. W sytuacji która zaistniała Microsoft zdecydował się publicznie udostępnić “zachomikowane” poprawki.

To musiał byś pobierać tydzień!

Dziwne zachowanie ze strony MS, przecież zainfekowane XP to dla nich zwiększenie sprzedaży nowych Windowsów. :P

Niekoniecznie. Do niektórych zastosowań i tak się będzie stawiać z powrotem przysłowiowe XP, jeśli oprogramowanie użytkowe wykorzystywane w danej firmie nie współpracuje z nowszymi systemami (zdarza się to wbrew pozorom całkiem często). Tyle, że odpięte od Internetu. A tam, gdzie potrzebny Internet i wystarczał XP, w większości przypadków wystarczy postawić jakiegoś linuxa.

W maszynach typu frezarki, skrawarki, tokarki CNC wciąż windows 95 się trafia :)

I nieśmiertelne dyskietki!

Szpitale odsyłające pacjentów z kwitkiem z powodu błędu w systemie Microsoftu, raczej kiepska reklama.

A gdzie patch dla win 7?

normalnie przyszedł z OS: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Niestety łatka nie działa z polską wersją językową Windows XP

a podeślesz więcej info co się dzieje? bo z tego co widzę, przy downloadzie patcha można wybrać wersję językową (w tym PL): http://www.catalog.update.microsoft.com/ScopedViewInline.aspx?updateid=9e189800-f354-4dc8-8170-7bd0ad7ca09a

Potwierdzam “Setup cannot update your Windows XP files beacuse the language installed on your system is different from the update language”

Wszystko już poszło OK. Dziękuję za pomoc.

Co zrobiłeś ?

Ale patch nie działa, komunikat mówi o niezgodności wersji systemu.

Ja pobierałem tę (wybierając z zalinkowanej w artykule listy) i działała jak najbardziej http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-plk_05bec673af4dad0a111aacb89fe2c463539c010e.exe

Ważny jest ten symbol “plk” po custom.

Trzeba przed uruchomieniem wyłączyć serwer smb lub uruchomić windows w trybie awaryjnym.

Witam. Chciałbym zabezpieczeć XP Prof SP3 przed ransomware WanaCrypt i pochodnymi. Zmiana systemu niestety jest niemożliwa. Komputer podłączony do internetu przez domyślny router od UPC, w którym usługi NetBios i SIP są filtrowane (wyłączone). Zapora systemowa XP jest włączona (w opcjach zaawansowanych zapory dostęp do portu 445 nie jest włączony).

Nie jestem “bezpiecznikiem”, ale po wgraniu łatki MS KB4012598 i dodatkowym odinstalowaniu komponentu “Współdzielenie plików i drukarek” próbuję przeanalizować system pod względem podatności na tego robaka. Niestety ostatni nmap (6.47) dostępny na XP nie chce pracować z opublikowanym skryptem smb-vuln-ms17-010.nse.

Netstat pokazuje zaś to co widać poniżej i nie wiem jak to zinterpretować… Znajomy admin podpowiedział mi, że należy wyłączyć porty 445 i 139. Co tutaj więc nasłuchuje na 445 i 139 (maszyna korzysta m.in. z CiscoAnyConnect)? Na wszelki wypadek włączyłem filtrowanie ruchu portów 445 i 139 w routerze UPC – ale czy ta łatka od MS cokolwiek poprawiła? Czy ten komputer był/jest bezpieczny w stosunku do tego robaka?

Czy ktoś z Państwa to może zinterpretować?

K:\>netstat -na

Aktywne połaczenia

Protokół Adres lokalny Obcy adres Stan PID

TCP 0.0.0.0:135 0.0.0.0:0 NASťUCHIWANIE 1164

TCP 0.0.0.0:445 0.0.0.0:0 NASťUCHIWANIE 4

TCP 0.0.0.0:912 0.0.0.0:0 NASťUCHIWANIE 216

TCP 127.0.0.1:1035 0.0.0.0:0 NASťUCHIWANIE 4036

TCP 127.0.0.1:1036 0.0.0.0:0 NASťUCHIWANIE 3892

TCP 127.0.0.1:1949 127.0.0.1:1950 USTANOWIONO 1748

TCP 127.0.0.1:1950 127.0.0.1:1949 USTANOWIONO 1748

TCP 127.0.0.1:5152 0.0.0.0:0 NASťUCHIWANIE 1200

TCP 127.0.0.1:62522 0.0.0.0:0 NASťUCHIWANIE 1964

TCP 192.168.0.11:139 0.0.0.0:0 NASťUCHIWANIE 4

TCP 192.168.0.11:2603 172.217.20.174:443 USTANOWIONO 1748

TCP 192.168.49.1:139 0.0.0.0:0 NASťUCHIWANIE 4

TCP 192.168.80.1:139 0.0.0.0:0 NASťUCHIWANIE 4

UDP 0.0.0.0:445 *:* 4

UDP 0.0.0.0:500 *:* 928

UDP 0.0.0.0:1030 *:* 1872

UDP 0.0.0.0:1031 *:* 2016

Konfiguracja sieci jest jak poniżej:

Karta Ethernet VMware Network Adapter VMnet8:

Sufiks DNS konkretnego połączenia :

Adres IP. . . . . . . . . . . . . : 192.168.49.1

Maska podsieci. . . . . . . . . . : 255.255.255.0

Brama domyślna. . . . . . . . . . :

Karta Ethernet VMware Network Adapter VMnet1:

Sufiks DNS konkretnego połączenia :

Adres IP. . . . . . . . . . . . . : 192.168.80.1

Maska podsieci. . . . . . . . . . : 255.255.255.0

Brama domyślna. . . . . . . . . . :

Karta Ethernet Połączenie lokalne 2:

Sufiks DNS konkretnego połączenia :

Adres IP. . . . . . . . . . . . . : 192.168.0.11

Maska podsieci. . . . . . . . . . : 255.255.255.0

Brama domyślna. . . . . . . . . . : 192.168.0.1

Ta łatka jest praktycznie nic nie warta.

Tak czy siak SMB v1 jest włączony – potencjalnie dziurawy.

Użyj nieśmiertelnych programów wormsdoorscleaner i seconfigxp Zamknij nimi porty smb, netbios i rpc.

Wtedy żaden pochodny wanacry ci nie groźny.

Posiadam Windows 7 Home Premium 64 Bit na laptopie Samsung (system fabryczny zainstalowany przez producenta). Włączone automatyczne aktualizacje (tylko ważne, poprawki opcjonalne mam odznaczone /czyli wyłączone/, opcja aktualizacji innych produktów MS jest włączona). System informuje mnie, że jest aktualny (nawet po wymuszeniu sprawdzenia, czy są dostępne nowe aktualizacje). Pytanie brzmi: skoro system jest aktualny, to dlaczego nie ma zainstalowanych w nim łatek występujących w biuletynie MS17-010? Nie ma ich także w wykazie możliwych do zainstalowania poprawek opcjonalnych. Komputer działa prawidłowo, zero wirusów, malware itp. Windows Update nie wyświetla błędów. Poprawki, których wcześniejsza instalacja kończyła się niepowodzeniem, zostały w późniejszym czasie poprawnie wprowadzone do systemu. Teoretycznie zatem wszystko powinno być O.K. Dlaczego jednak nie ma tych krytycznych poprawek?