Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Phishing automatyczny oparty na narzędziu do scrappingu, które wysyła SMS z fałszywym linkiem zaraz po opublikowaniu nowego ogłoszenia w Allegro lub Lokalnie.

Od czasu do czasu przewija się phishing związany z Allegro i Allegro Lokalnie. Ostatnio pisaliśmy o oszustwie na negatywny komentarz, a wcześniej jeszcze o homografach w nazwie domeny i lewych linkach. Tym razem nieznany cyberzbój napisał scrapper służący do phishingu.

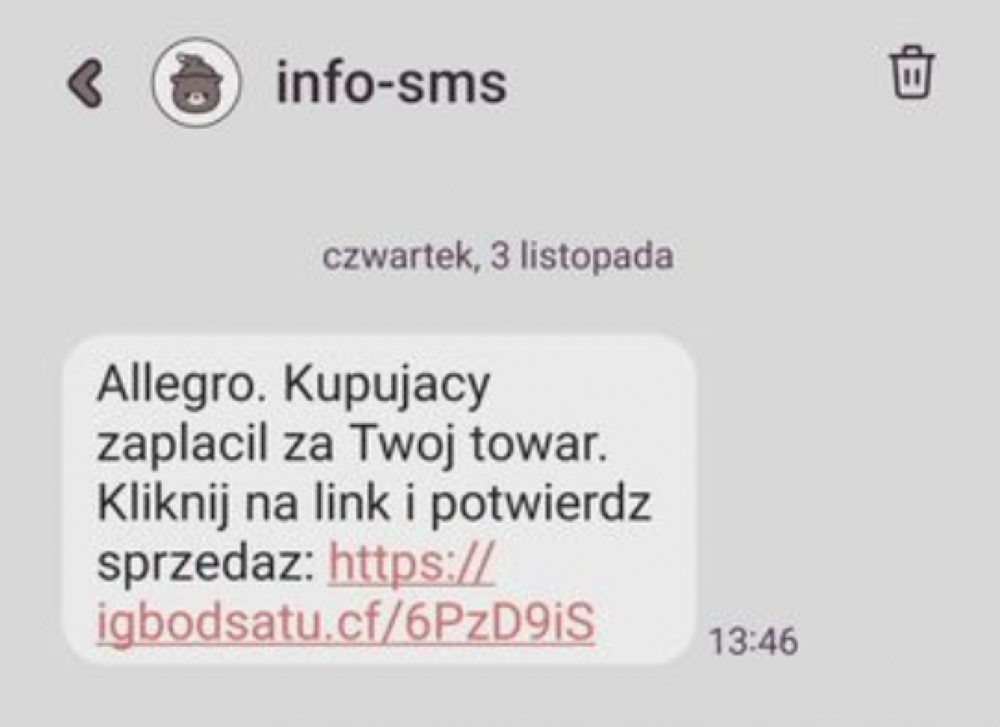

Scrapping jest techniką wydobywania informacji z programu lub aplikacji webowej za pomocą programu napisanego do tego celu. W tym przypadku napastnik napisał program wydobywający informacje o nowych ogłoszeniach, które mają wyświetlony numer telefonu sprzedawcy. Następnie, zaledwie kilka minut po publikacji, sprzedawca otrzymuje SMS od fałszywego nadawcy “info-sms” o tym, że kupujący zapłacił za towar i trzeba kliknąć w *link* w celu potwierdzenia sprzedaży.

Rys. 1. Fałszywy SMS ze złośliwym linkiem.

Link jest postaci https://igbodsatu[.]cf/6PzD9iS, gdzie człon 6PzD9iS jest identyfikatorem do przekierowanej, fałszywej strony Allegro Lokalnie dotyczącej konkretnej aukcji. W tym przypadku przekierowanie prowadzi do adresu: https://allegr0loka1nie-purchase[.]7546354212[.]xyz/odexnljk, gdzie w kolejnym kroku czeka na nas formularz phishingowy do wypełnienia proszący np. o dane logowania, numer telefonu, imię, nazwisko, adres zamieszkania, numer konta. W niedalekiej przyszłości z wiedzą o danych powyżej napastnik mógłby do nas zadzwonić i próbować nas oszukać atakiem vishingowym (np. próba przelewu i udawanie włamania w celu instalacji oprogramowania AnyDesk do przejęcia komputera lub smartfona).

Na ten moment widać, że narzędzie zostało wyłączone, a domena nie jest aktywna jednak zalecamy ostrożność.

Na co zwrócić uwagę? Jak się bronić?

Przede wszystkim, jeżeli widzimy w treści SMS linka, który nie jest stroną allegro.pl lub allegrolokalnie.pl, to możemy być pewni, że mamy do czynienia z phishingiem. W momencie gdy nie widzimy, kto jest nadawcą, to pamiętajmy, że to pole można modyfikować dowolnie, wpisując np. “INFO-SMS”. Zwracajmy też szczególnie uwagę, jak wygląda pełna domena, która rozpoczyna się od pierwszego znaku po ciągu “https://”, a kończy na pierwszym “/” po domenie np. sekurak.pl/kontakt.

Może mały test? Która domena jest złośliwa, a która nie?

- https://sekurak.pl/wirus.gov.pl

- http://securak.pl/

- https://sekurak.pl.cf/

- https://securitum.pl/kontakt/

- https://ѕkurak.pl/gov.pl

~tt

Mogliście coś postawić na tej nie złośliwej stronie

4-ka jest OK ;)

A są do wygrania koszulki? Nie wiem, która jest złośliwa ale…

2 ma C a nie K w domenie

3 jest w domenie .cf

5 ma literówkę

W sumie idąc dalej to

5 poza literówką s to nie S tylko ciągiem znaków zmieniającym go na symbol podobny do S

Czy te “fałszywe” znaki mogą wystąpić w pasku adresu? Jeśli tak, jak się przed nimi bronić?

Zależnie od przeglądarki po wejściu na taką stronę

https://ѕkurak.pl/gov.pl

może wyświetlić Ci się adres w pasku przeglądarki

https://xn--kurak-g2e.pl/gov.pl

Sam kiedyś miałem podobno stronę tylko zamiast symbolu S były emotikony, ale wtedy zależnie od przeglądarki wyświetlał się analogiczny ciąg znaków jak podałem powyżej lub w pasku adresu były emotikony

Wystawiłem ogłoszenoe na olx i miałem taką sytuacje, że niby kupujący opłacił już przesyłkę i towar za pośrednictwem inpost i prosi o potwierdzenie poprzez link inpostu ale początek strony brzmiał impost więc się zorientowałem i nr telefonu z całą korespondencją z watschappa przesłałem do CERT. NA SZCZĘŚCIE CZUJNOŚĆ POMOGŁA MI UCHRONIĆ SIE PRZED TYMI BANDYTAMI. CHOCIAŻ KACZKA I BANDZIOR ZIOBRO ROBIĄ WIĘCEJ SZKODY :)

Przez przypadek otworzyłem link ale zaraz stronę zamknąłem nic nie wpisywałem czy mam się czuć zagrożony