Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Petya ransoware zbiera żniwo na całym świecie. Może być gorzej niż z Wannacry

Niemal wszyscy piszą o zmasowanym ataku na instytucje w całej Europie – choć na razie przede wszystkim na Ukrainie: organizacje rządowe, banki, instytucje z sektora energetycznego, telkomy – to tylko kilka przykładów.

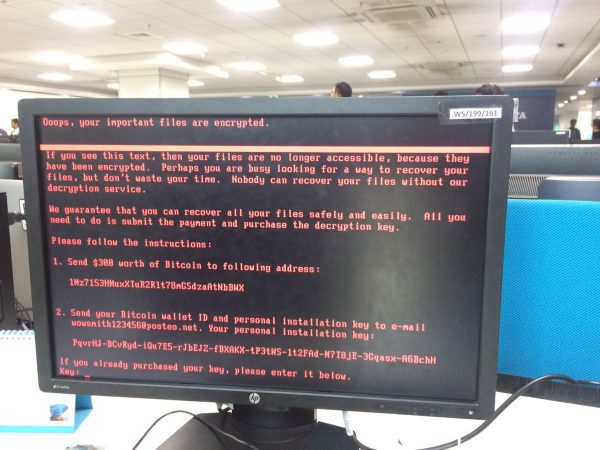

Efekt infekcji wygląda mniej więcej tak:

Na razie trwają analizy, ale wygląda że jest to nowa odmiana ransomware Petya – szyfrująca całe dyski.

Na razie trwają analizy, ale wygląda że jest to nowa odmiana ransomware Petya – szyfrująca całe dyski.

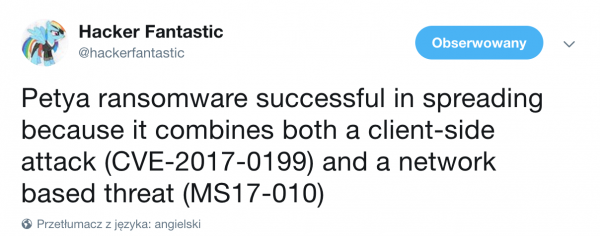

Jakie wykorzystywane są podatności? Prawdopodobnie chodzi o ‘stary‘ błąd w obsłudze protokołu SMB pod Windows (ten sam który wykorzystywał Wannacry) ale być może wykorzystywana jest również inna podatność – tym razem celowana klienckie systemy Windows:

Na początek warto załatać wszystkie swoje Windowsy.

Metodą zabezpieczenia swojego komputera przed samą infekcją jest z kolei stworzenie pustego pliku C:/Windows/perfc i nadanie mu atrybutu tylko do odczytu.

Więcej informacji postaramy się umieszczać tutaj na bieżąco.

–ms

Narazie 19 transakcji i niecałe 2 bitcoiny

“Petya uses the NSA Eternalblue exploit but also spreads in internal networks with WMIC and PSEXEC. That’s why patched systems can get hit.” Mikko Hypponen confirms, Chief Research Officer at F-Secure.

Warto wiedzieć, dzięki za artykuł. :)

‘pusty plik’ tzn, mam stworzyć plik bez rozszerzenia o nazwie perfc?

Pusty, z rozszerzeniem .dat lub bez żadnego rozszerzenia

Ważne, by pod żadnym pozorem nie płacić BTC na podany adres: autorzy ransomware nie mają dostępu do tej skrzynki pocztowej (https://www.bleepingcomputer.com/news/security/email-provider-shuts-down-petya-inbox-preventing-victims-from-recovering-files/), a co się z tym wiąże, nie mają możliwości przesyłu klucza do odszyfrowania plików.

Czy możecie zweryfikować dekryptor haseł do Petyi, opublikowany tutaj?:

https://www.bleepingcomputer.com/news/security/petya-ransomwares-encryption-defeated-and-password-generator-released/

To staroć, do jednego z poprzednich wariantów. Przy obecnej fali nie zadziała.

Fuck, co się u mnie dzieje? Od 20 minut tworzą mi się na dysku C różne foldery z taką zawartością:

2017-06-29 20:00 74˙731 boil.wine.rtf

2017-06-29 20:00 11˙941 contrast grain judges.sql

2017-06-29 20:23 0 dir.txt

2017-06-29 20:00 515˙805 familiar-bobby-landscape-generally.xlsx

2017-06-29 20:00 429˙392 habitsripedeer.doc

2017-06-29 20:00 281˙284 intimacy-window.docx

2017-06-29 20:00 59˙375 pope kennedy guard.pem

2017-06-29 20:00 13˙813 printedstrictgerm.txt

2017-06-29 20:00 200˙850 thus-occurring-target.mdb

2017-06-29 20:00 254˙166 tim-entertainment-joined.jpg

2017-06-29 20:00 65˙086 towel-either-barton.xls

Przykładowe nazwy folderów:

Amdetail135

Ytransfer3