Na USS Manchester raczej jest nuda. Co więcej nie ma Internetu, no bo jak go ogarnąć na środku oceanu? I tutaj z pomocą przyszedł Starlink, którego antenę ktoś zainstalował na pokładzie (patrz poniższe foto, lewy dolny róg), a dodatkowo uruchomił pokładową sieć WiFi. Co ciekawe, po pewnym czasie od instalacji…

Czytaj dalej »

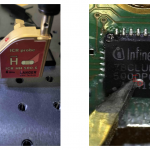

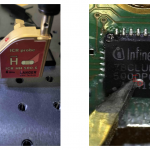

Piekło zamarzło, Yubikey’e zhackowane – tak moglibyśmy opisać wczorajszy komunikat wydany przez Yubico, czyli producenta najpopularniejszych na świecie fizycznych kluczy bezpieczeństwa. Moglibyśmy, ale pomimo że jest w tym nieco prawdy, to nie ma powodu do paniki, przynajmniej dla większości użytkowników popularnych yubikey’ów. Dlaczego nie ma? Zacznijmy od teorii. Badacze z…

Czytaj dalej »

Tym razem mamy dla Was trzy ścieżki prezentacji – wszystkie nastawione na praktykę. Co ciekawe, wszystkie prezentacje będą premierowe :-) Prezentacje / ścieżki 1) Ścieżka: Main (tematy prowadzone przez weteranów, występujących u nas na różnych kanałach) * Wystąpią: Gynvael Coldwind / Michał Bentkowski / Grzesiek Tworek / Piotr Rzeszut /…

Czytaj dalej »

Seria podatności związanych z Microsoft 365 Copilot pozwala na: Kilka dni temu wygasło embargo na dzielenie się informacją o łańcuchu exploitów związanych z asystentem opartym o LLM od Microsoftu. Mowa oczywiście o produkcie Microsoft 365 Copilot, czyli rozwiązaniu dla firm. Johann Rehberger opublikował writeup opisujący dokładne szczegóły podatności, pozwalającej na…

Czytaj dalej »

Tak przynajmniej twierdzą badacze, którzy w etyczny sposób zhackowali amerykański serwis FlyCASS[.]com Na początek – czym jest CASS? Cockpit Access Security System umożliwia dostęp do kabiny samolotu pilotom, którzy potrzebują skorzystać z „podwózki”. Po prostu wchodzą oni do kokpitu na „rezerwowe” / tylne miejsce i są jakby pasażerami. W jaki…

Czytaj dalej »

System, który był podatny, działa tak: Najpierw rodzina osadzonego wpłaca na jego specjalne konto pieniądze. Stąd można kupować przekąski czy inne drobiazgi (np. kosmetyki). Z tego konta następnie można transferować środki do drugiego systemu więziennego, a tam kupować filmy, gry czy muzykę. No więc exploit wyglądał tak. Cytat: Playing around…

Czytaj dalej »

Ukazał się raport opisujący nową technikę ataku na systemy Windows zwaną „Windows Downdate”: Aktualizacje są jednym z kluczowych procesów pozwalających na zapewnienie bezpieczeństwa wykorzystywanych systemów. Kolejne poprawki mają na celu między innymi usunięcie podatności wykrytych od czasu wydania poprzedniej aktualizacji. Chociaż systemy operacyjne wciąż mają wiele do nadrobienia, to ich…

Czytaj dalej »

W pracy pentestera bardzo często spotykamy się z podatnościami, które same w sobie niosą niskie lub średnie ryzyko. Ich wykorzystanie do niecnych celów przez atakującego wymaga spełnienia szeregu warunków, nierzadko bardzo trudnych do osiągnięcia – na przykład kliknięcie przez użytkownika w spreparowany i podesłany mu link. Im bardziej wyśrubowane warunki,…

Czytaj dalej »

Tego, że warto monitorować zdarzenia w sieci, nie musimy tu nikomu uzasadniać. Ale jak to zrobić efektywnie, jakiego narzędzia użyć – to kwestie, nad którymi zastanawia się niejeden admin i może chcieć skorzystać z naszej rekomendacji oraz konkretnej wiedzy. W tym wpisie znajdziecie informację dotyczącą bardzo dobrego – w naszej…

Czytaj dalej »

Windowsowy Menedżer zadań jest pierwszym narzędziem, po które sięgamy, gdy chcemy rozwiązać problem z działaniem danego programu. W Task Managerze możemy zobaczyć procesy systemu, uruchomione usługi i aplikacje, a także możemy nimi zarządzać w najbardziej podstawowym zakresie. Jeśli chcielibyśmy precyzyjnie ustalić szczegóły działania programów, np. przejrzeć listę zasobów przydzielonych do…

Czytaj dalej »

![Pliki okiem hackera, czyli nowe energetyzujące szkolenie Gynvaela Coldwinda [zapraszamy bezpłatnie] Pliki okiem hackera, czyli nowe energetyzujące szkolenie Gynvaela Coldwinda [zapraszamy bezpłatnie]](https://sekurak.pl/wp-content/uploads/2024/08/Zrzut-ekranu-2024-08-1-o-00.12.11-150x150.png)

Dla niecierpliwych, zapisy tutaj: https://pliki.sekurak.pl/ Teoretycznie każdy powinien wiedzieć czym jest plik. Jednak teoria a rzeczywiste zrozumienie tematu to najczęściej dwie różne sprawy :-) Jak w życiu, diabeł tkwi w szczegółach. W mniej znanych detalach, w mniej popularnych rozwiązaniach, a także w tym, jakie elementy są ze sobą powiązane i…

Czytaj dalej »

Autoruns z pakietu Sysinternals skanuje system, w tym rejestr i foldery systemowe, w poszukiwaniu oprogramowania, które uruchamia się automatycznie, przykładowo podczas startu systemu (ale nie tylko). Znalezione elementy wypisywane są w tabeli wraz z dodatkowymi informacjami, pomagającymi zrozumieć, jaki program jest uruchamiany, z jakiej przyczyny, jaki jest stan jego podpisów…

Czytaj dalej »

Sysinternals Suite to zestaw ponad 70 darmowych narzędzi, za pomocą których można zajrzeć w najgłębsze zakamarki Windowsa (częściowo również Linuksa), analizować uruchomione procesy, badać aktywność sieciową, monitorować zmiany w plikach czy też w rejestrze. W związku z tym programy Sysinternals cieszą się dużym uznaniem wśród administratorów IT, pentesterów i informatyków śledczych, ale oczywiście nie uchodzą one też uwadze cyber-zbójom.

Czytaj dalej »

„Wyścig zbrojeń” na rynku komercyjnych rozwiązań z zakresu cyberbezpieczeństwa trwa w najlepsze. Z jednej strony producenci prześcigają się w coraz to nowszych wariacjach i modernizacjach swoich produktów, zaprzęgając do pracy choćby AI oraz inwestując miliony USD w ich rozwój. Spojrzeć wystarczy na budżety rozwojowe w tym zakresie gigantów takich jak Microsoft,…

Czytaj dalej »

Tydzień temu wystartowaliśmy preorder drugiego tomu książki sekuraka. I w tydzień udało się sprzedać już 2300 egzemplarzy! :-) Możesz od razu przejść do działania i zamówić swój egzemplarz z rabatem -15%: Tutaj możesz pobrać przykładowe rozdziały z pierwszego tomu: OSINT – wprowadzenie / Testy penetracyjne. Spis treści drugiego tomu (650+…

Czytaj dalej »

![Pliki okiem hackera, czyli nowe energetyzujące szkolenie Gynvaela Coldwinda [zapraszamy bezpłatnie] Pliki okiem hackera, czyli nowe energetyzujące szkolenie Gynvaela Coldwinda [zapraszamy bezpłatnie]](https://sekurak.pl/wp-content/uploads/2024/08/Zrzut-ekranu-2024-08-1-o-00.12.11-150x150.png)