![Chcesz z nami legalnie pohackować Protonmaila/banki/e-commerce (i inne ciekawe systemy)? Zapraszamy! [praca dla pentestera w Sekurak/Securitum] Chcesz z nami legalnie pohackować Protonmaila/banki/e-commerce (i inne ciekawe systemy)? Zapraszamy! [praca dla pentestera w Sekurak/Securitum]](https://sekurak.pl/wp-content/uploads/2018/11/shp22-150x150.jpeg)

Rok 2021 jest przełomowy dla nas, przyjęliśmy ponad 10 osób, zrobiliśmy ponad 550 komercyjnych testów penetracyjnych. Między innymi wykonaliśmy testy bezpieczeństwa Protonmaila (tutaj zobacz raport, który za zgodą zamawiających te pentesty – został upubliczniony). Jeśli chciałbyś uczestniczyć w tego typu ofensywnych projektach? czytaj dalej :-) TLDR: w pierwszym kwartale 2022…

Czytaj dalej »

Apache Log4j to bardzo popularna biblioteka javowa służąca do… logowania rozmaitych zdarzeń. Podatność, możliwe skutki wykorzystania. Luka CVE-2021-44228 (inna nazwa: log4shell) to tzw. RCE (Remote Code Execution) – czyli wykonanie dowolnego (wrogiego) kodu po stronie serwerowej. Napastnik może uzyskać dostęp do wykonywania dowolnych poleceń na serwerze (z uprawnieniami, z którymi…

Czytaj dalej »

Taką ankietę na Twitterze uruchomiła Runa Sandvik, która wynajęła pokój w jednym z hoteli należących do sieci Nordic Choice Hotels (zatrudniającej przeszło 16000 pracowników). Jak widzicie na plakacie poniżej – komunikat nie jest zbyt optymistyczny “All our systems are temporarily down”. Runa dodaje, że nie działa jej karta do pokoju,…

Czytaj dalej »

Jeden z czytelników (dzięki!) doniósł nam o takiej akcji: Wystawiłem laptopa gamingowego na kilku portalach i na jednym z nich otrzymałem taką oto wiadomość: Otóż rzeczywiście istnieje takie oprogramowanie jak OCCT – tutaj: https://ocbase.com/ Ale zaraz, niedoszły kupujący (aka przestępca) kieruje na stronę occt[.]pro która wygląda podobnie do tej oryginalnej:…

Czytaj dalej »

Idzie nowe. Przestępcy typują odpowiednio dobre samochody, które znajdują się np. na publicznym parkingu, przyczepiają do nich swojego AirTaga, a następnie obserwują gdzie mieszka właściciel – bo zapewne stamtąd będzie można auto na spokojnie ukraść: since September 2021, officers have investigated five incidents where suspects have placed small tracking devices…

Czytaj dalej »

Jak już pewnie słyszeliście 6 grudnia będzie MEGA bo mamy Mega Sekurak Hacking Party. Ponad 9 godzin super merytorycznej wiedzy, pokazy hackingu na żywo, świeża wiedza od najlepszych. Mamy już 1 300 zapisanych osób! Jesteś uczestnikiem? Sprawdź swoją skrzynkę pocztową – wysłaliśmy już do Ciebie informacje organizacyjne. Chcesz być uczestnikiem?…

Czytaj dalej »

BLACK WEEK – szkolenia od Securitum/Sekuraka nawet z 70% rabatem, nie przegap tej okazji! Tylko dla zamówień w terminie 24.11 do 30.11! Taniej nie będzie, śpiesz się, na niektóre z szkoleń liczba miejsc ograniczona! Nasze szkolenia to świetny pomysł na prezent mikołajkowy, dla siebie samego albo rodziny/znajomych :-)) Promocją objęte są następujące…

Czytaj dalej »

W kolejnym tekście w serii o OWASP TOP 10 zajmujemy się przykładami błędów związanych ze złą konfiguracją aplikacji

Czytaj dalej »

Konkurs CTF powstał z myślą o młodych pasjonatach informatyki, którzy chcieliby rozwijać swoje umiejętności i lepiej poznać zagadnienia związane z cyberbezpieczeństwem. Rozwijanie umiejętności swoją drogą, ale organizatorzy przewidzieli naprawdę ciekawe nagrody: 1. miejsce: 10 000 PLN 2. miejsce: 8 000 PLN 3. miejsce: 5 000 PLN Kolejne miejsca – nagrody…

Czytaj dalej »

OWASP TOP 10 to popularny standard, na który składa się lista dziesięciu najistotniejszych ryzyk bezpieczeństwa w aplikacjach webowych (zdaniem fundacji OWASP). W najnowszej wersji tego standardu, wydanej w październiku 2021, pojawił się nowy punkt: A04: Insecure Design. Czym on dokładnie jest i jakie typy błędów się pod nim kryją? Na to postaramy się odpowiedzieć w tym krótkim tekście.

Czytaj dalej »

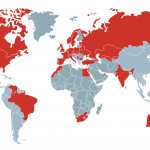

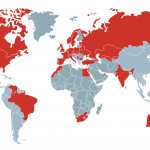

Obfity materiał źródłowy możecie pobrać ze strony Trend Micro. Hasłem grupy było: Деньги не главное в свободном интернете. Главное – власть, которая принадлежиттому, кто контролирует потоки информации. Co można przetłumaczyć: Pieniądze nie są najważniejsze w Internecie. Najważniejsze jest władza, która należydo tego, kto kontroluje przepływ informacji. Nota bene: część serwisów…

Czytaj dalej »

Niedawno opisano nową technikę ataku o nazwie Trojan Source. W dużym skrócie – polega ona na dodaniu do kodu źródłowego złośliwej zawartości, która nie jest widoczna dla człowieka, ale już kompilator czy interpreter nie mają problemu z jej odczytem. Wykorzystuje ona różnice w standardach kodowania tekstu. This attack exploits subtleties…

Czytaj dalej »

OWASP niedawno wydał wersję 2021 swojego chyba najbardziej znanego dokumentu – OWASP Top Ten. Z tej okazji uruchomiliśmy szkolenie omawiające ten temat. Zapisy & szczegóły: https://sklep.sekurak.pl/event/view?id=88 (do tej pory zapisało się ~8000 osób!) Z kodem: darmowy-owasp macie wejście za darmo! (kod działa do końca wtorku, 19.10.2021r.) Uwaga: jeśli potrzebujecie trochę…

Czytaj dalej »

Jeśli już po tytule uznaliście, że jest to coś dla Was – do 30.09.2021r. można zapisać się na to szkolenie bezpłatnie! Wystarczy, że przy wyborze biletu standard użyjecie kodu rabatowego: sekurak-owasp Jeśli potrzebujecie dużo bezpłatnych biletów (z certyfikatem uczestnictwa) dla Waszej firmy – poproście Waszego przełożonego lub dział HR o…

Czytaj dalej »

Minęło już kilka miesięcy od „afery mailowej”, w wyniku której grupa UNC1151 uzyskała dostęp do kont e-mail polskich polityków, w tym do skrzynki pocztowej szefa Kancelarii Prezesa Rady Ministrów Michała Dworczyka. Według ustaleń ABW oraz SKW główny wektor ataku na konto Dworczyka stanowił phishing: Całej sytuacji można było jednak zapobiec…

Czytaj dalej »

![Chcesz z nami legalnie pohackować Protonmaila/banki/e-commerce (i inne ciekawe systemy)? Zapraszamy! [praca dla pentestera w Sekurak/Securitum] Chcesz z nami legalnie pohackować Protonmaila/banki/e-commerce (i inne ciekawe systemy)? Zapraszamy! [praca dla pentestera w Sekurak/Securitum]](https://sekurak.pl/wp-content/uploads/2018/11/shp22-150x150.jpeg)