Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

OSINTowanie na żywo… namierzamy scammera. Relacja z akcji plus dlaczego warto znać narzędzia białego wywiadu? :-)

27 maja br. odbyło się wydarzenie w naszej opinii wyjątkowe na polskiej scenie szkoleniowej! Wraz z Tomkiem Turbą i Krzysztofem Wosińskim pokazaliśmy… jak po nitce do kłębka namierzyć scammera!

W trakcie pokazu na żywo nasza dwójka cyberdetektywów pokazała uczestnikom, jak od teoretycznie mało istotnej informacji pozostawionej przez pewną osobę w Internecie, można dojść do szczegółów całej scam-kampanii, a nawet poznać dane innych osób, które uczestniczyły w oszustwie. Było o metadanych, nickach, zdjęciach, detalach z serwisów społecznościowych oraz korelacji tych danych. Wszystko połączone w jedną logiczną OSINTową całość. Było konkretnie, czasem zabawnie a temat spotkał się z olbrzymim zainteresowaniem, co przełożyło się na ponad 1650 uczestników szkolenia na żywo!

Jak to zrobiliśmy? Oraz dlaczego w dzisiejszych czasach znajomość narzędzi OSINT daje przewagę w różnych dziedzinach życia? O tym dowiecie się czytając ten wpis do końca!

NAMIERZAMY SCAMMERA!

W pierwszej godzinie pokazu Tomek wprowadził nas w scenariusz śledztwa. Każdy z nas ma w sobie mniejszą lub większą detektywistyczną żyłkę, więc już na starcie emocje sięgały zenitu :-)

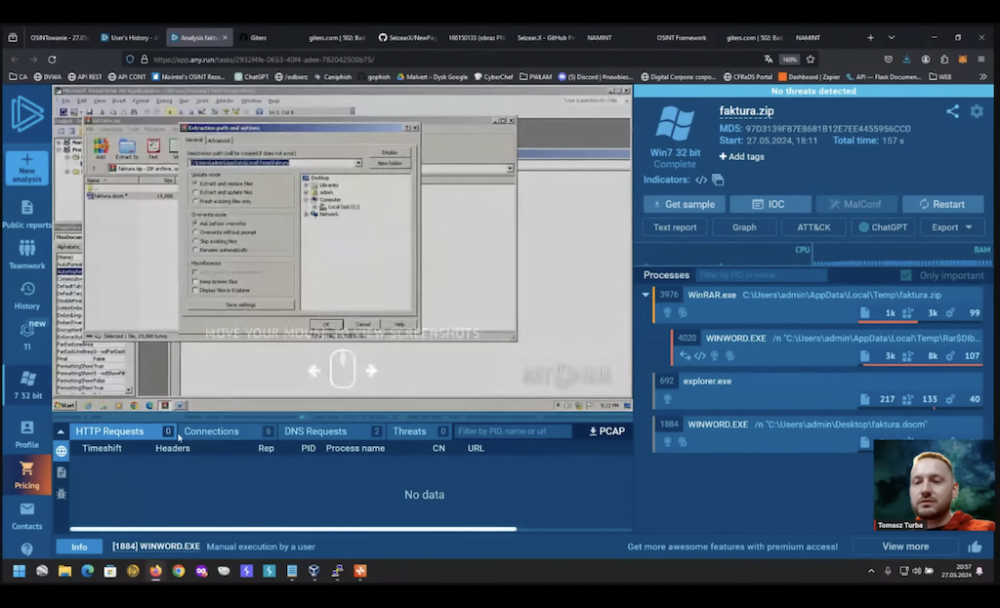

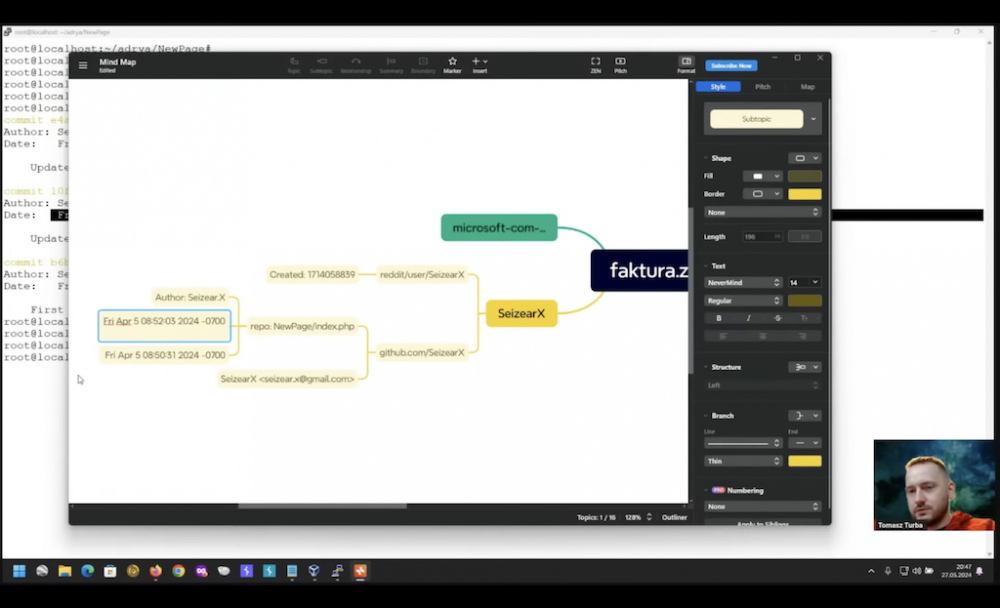

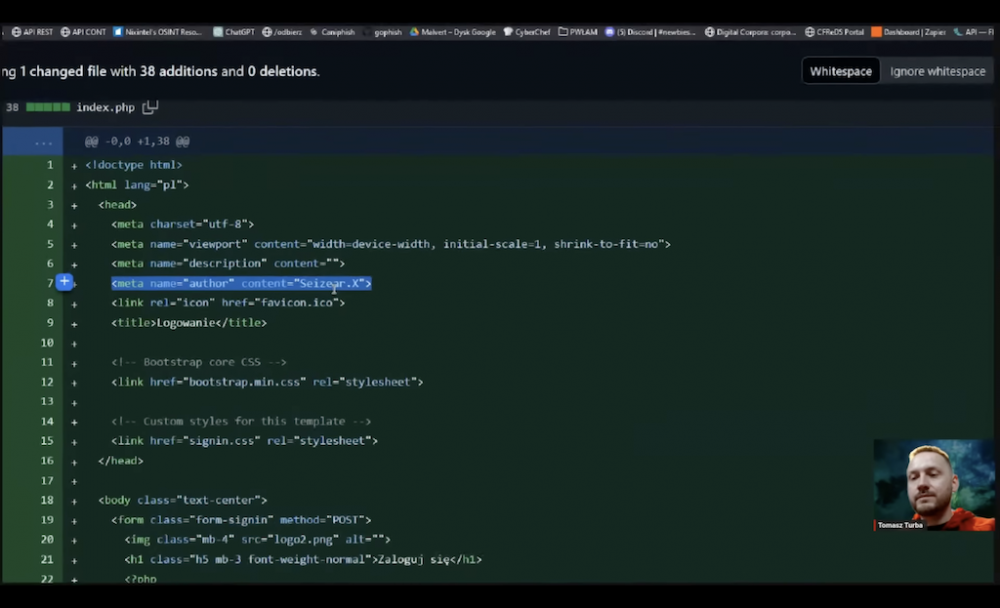

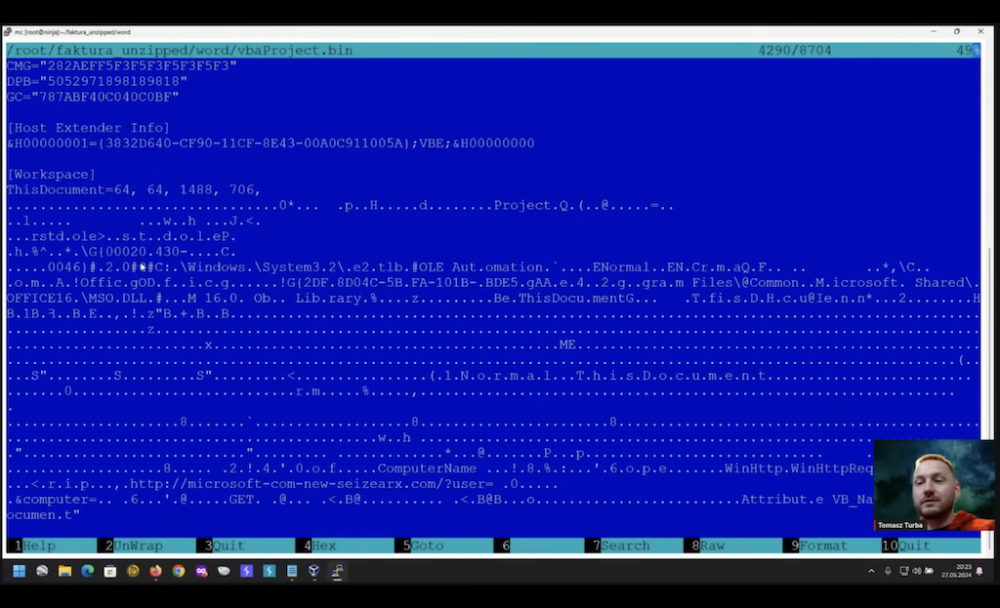

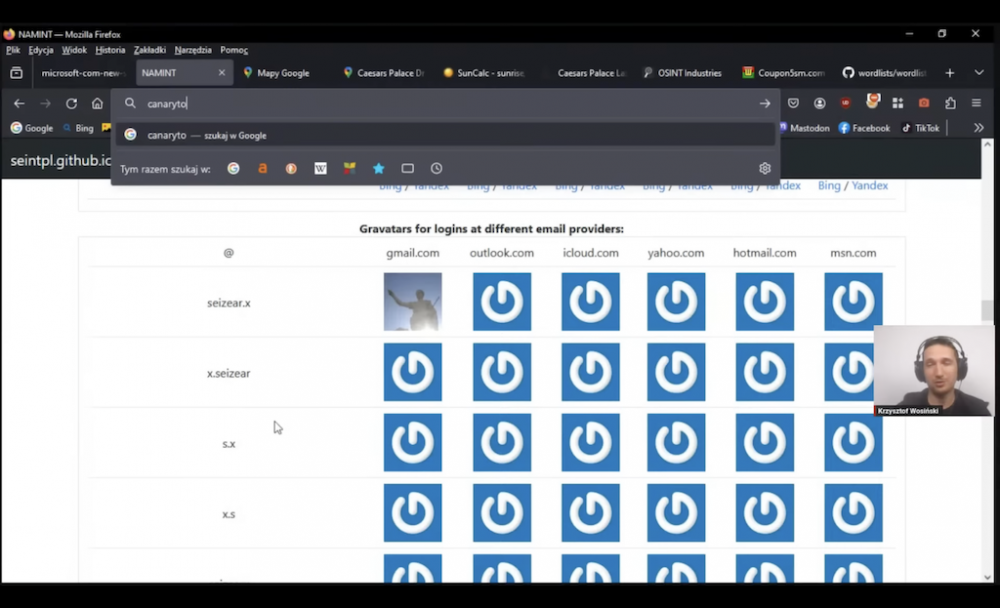

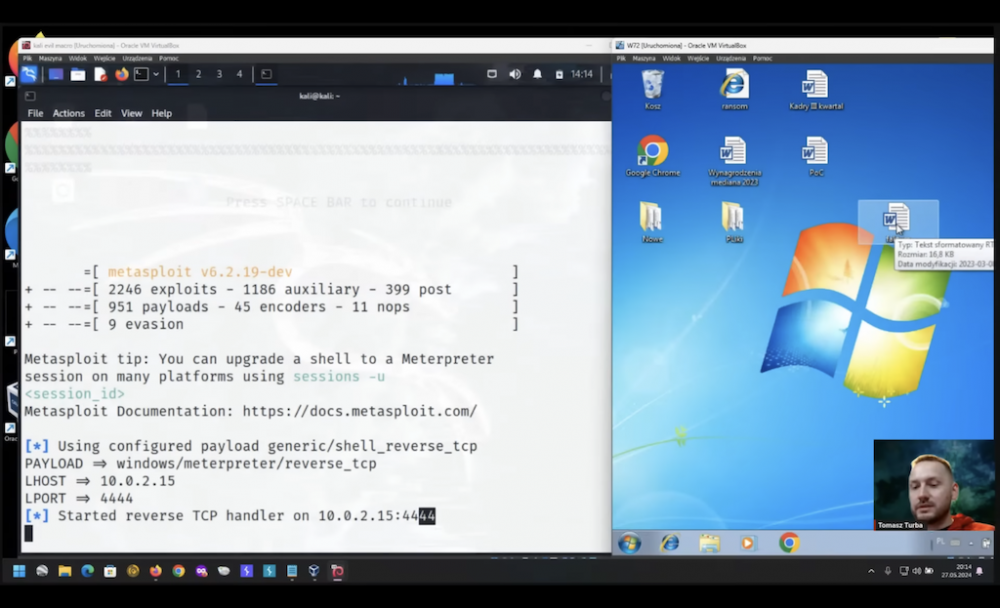

Rozpoczęło się od prostego zrzutu ekranu z systemu pocztowego, który przepuścił do klienta końcowego e-mail z zahasłowanym załącznikiem. Treść sugerowała, że miałaby tam być faktura. Wrodzona ostrożność i wiedza nabyta podczas różnego rodzaju szkoleń (oczywiście sekuraka :-)) spowodowała, że nie otworzyliśmy tej wiadomości! Był to strzał w dziesiątkę, bo było to złośliwe oprogramowanie, co zostało przedstawione w krótkiej analizie w piaskownicy (ang. sandbox). Dowiedzieliśmy się od razu jakie byłyby możliwe konsekwencje takiego ataku – infekcja ransomware i przejęcie infrastruktury wraz z hasłami – naprawdę poważne! Następnie Tomek pokazał parametry, które powinny być przez analityka (którym może być w zasadzie każdy z nas) sprawdzone jako pierwsze – metadane. Okazało się, że w dość prosty sposób udało się odkryć nazwę użytkownika, który wysłał zainfekowaną wiadomość. Szybkie wyszukiwanie w wielu portalach przeszukujących konta społecznościowe pokazało, że cyberzbój ma repozytorium kodu w portalu GitHub, co kolejny raz potwierdziło zasadę wyznawaną przez Sherlocka Holmesa, że nie ma zbrodni doskonałej i każdy zostawia jakiś ślad! ;-) Stamtąd udało się pozyskać adres e-mail jakim posługiwał się cyberzbój, daty publikacji kodu oraz jego ocenzurowane później fragmenty. Po awatarze natomiast udało się dojść do bardziej szczegółowych informacji nt. prawdopodobnej lokalizacji cyberzbója.

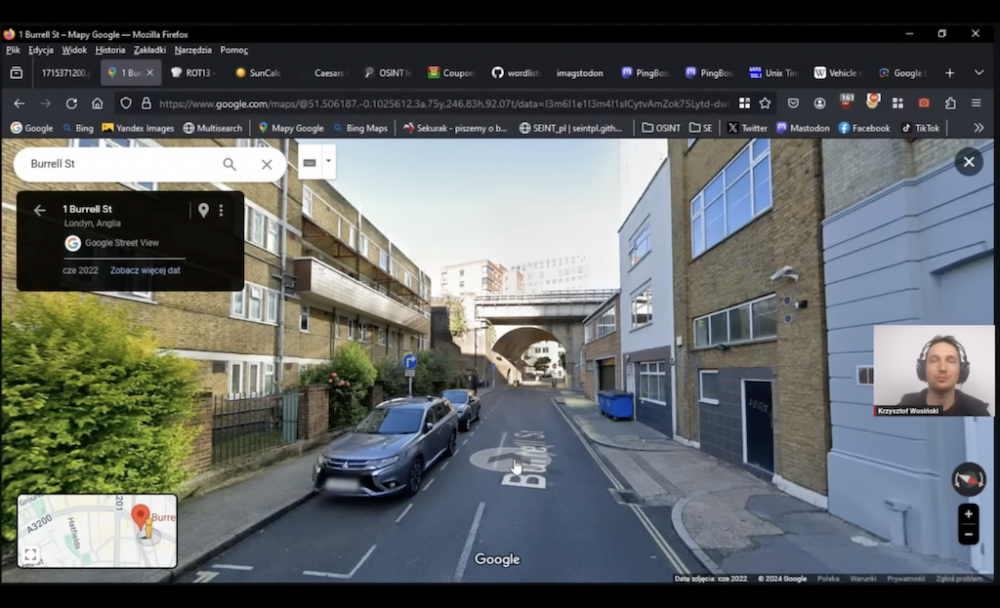

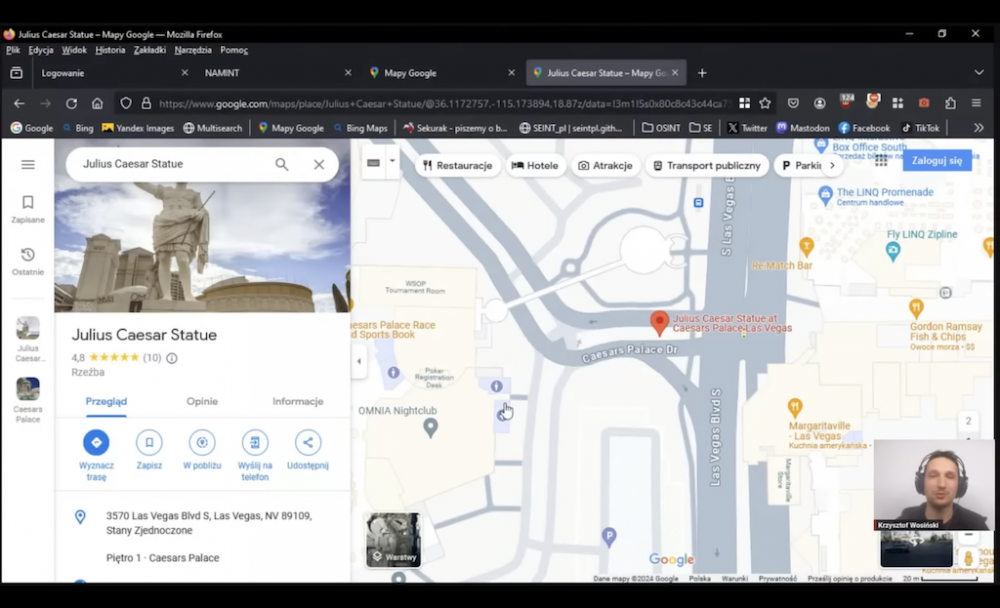

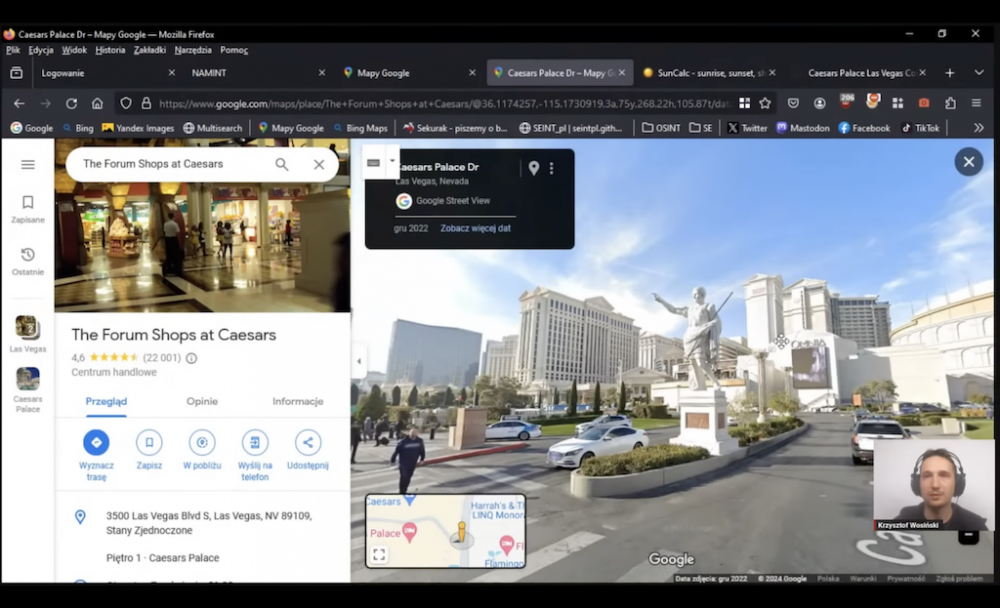

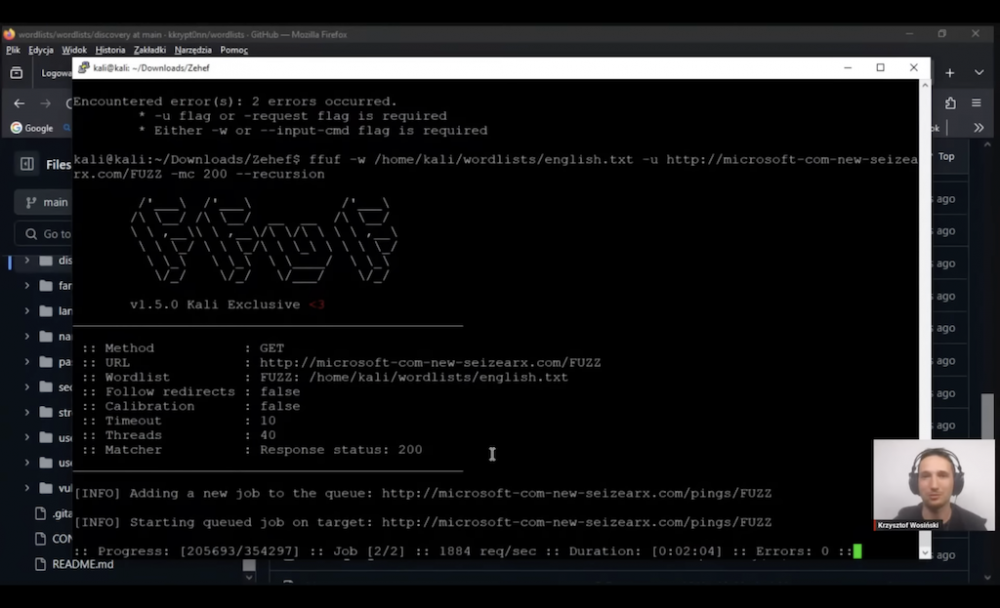

Następnie pałeczkę w naszym internetowym śledztwie przejął Krzysiek Wosiński, który na podstawie danych geolokalizacyjnych (które pokazał Tomek wcześniej, zakodowane nietypową metodą “trzech słów”) i analizy wcześniej wspomnianego awatara potwierdził potencjalne miejsce spotkania lub komunikacji przestępców. W kolejnym kroku została wykonana szczegółowa analiza techniczna serwera. Serwer był zabezpieczony specjalnym tokenem kanarkowym. Prawdopodobnie przestępcy dowiedzieli się o tym, że od tego momentu są śledzeni. Napięcie rosło! Okazało się jednak, że cyberzbóje nie są nieomylni i popełnili kolejne błędy w postaci udostępnień katalogów w trybie indeksowania. Z tego miejsca udało się namierzyć dziwne zdjęcie ukazujące fragment ulicy (prawdopodobnie miejsce spotkania bez podawania szczegółów). Na podstawie rozszyfrowanej wiadomości oraz analizy zdjęcia dodatkowymi narzędziami OSINT – udało się namierzyć miejsce spotkania przestępców! Bingo, mamy ich! :-)

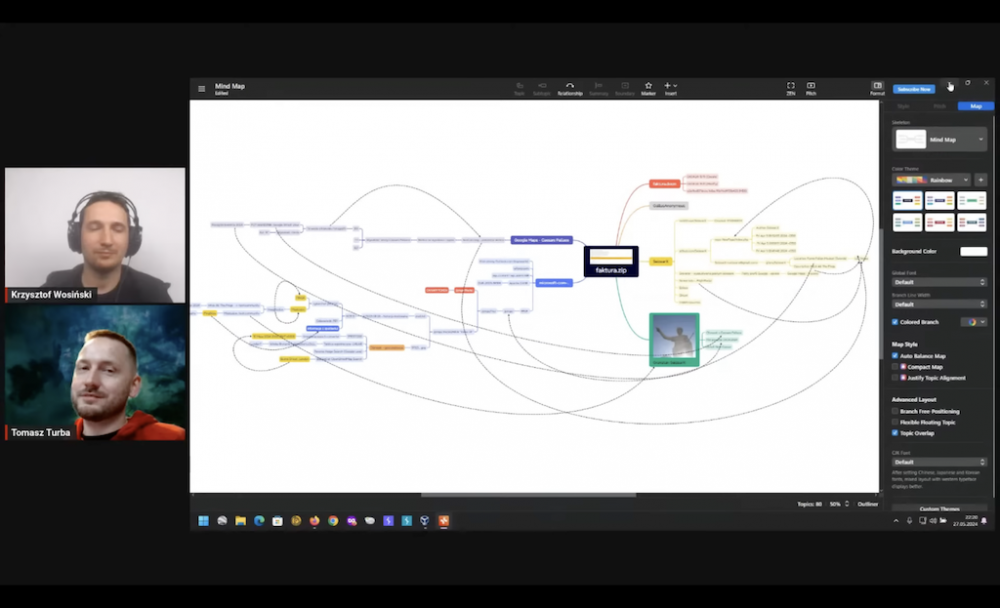

Podczas spotkania Tomek i Krzysiek pokazali warsztat pracy analityka – jakimi narzędziami można dokumentować swoją pracę (od zrzutów ekranu po cały raport), na co należy zwrócić szczególną uwagę (szczegóły, błędy poznawcze, pułapki przestępców). Na końcu zostały zaprezentowane wszystkie ścieżki zapisane na grafie i wnioski z analizy.

Podczas całego pokazu (i po samym szkoleniu) zostały także zaadresowane wszystkie pytania uczestników, na które nasi prelegenci dzielnie odpowiadali! A było ich naprawdę sporo, widać, że temat rozgrzewał publikę :-)

WASZE WRAŻENIA

Samo wydarzenie zostało przyjęte wręcz entuzjastycznie, co przełożyło się na super ocenę 4.9/5! Poniżej tylko kilka wybranych opinii dotyczących wydarzenia:

Świetne 3h spędzone na łamigłówkach, które przyjemnie doprowadzały do finału case’a ;)

Rewelacja, to trzeba przetworzyć raz jeszcze w spokoju :)

Super szkolenie, bez dwóch zdań, znakomita jakość szkoleń Sekuraka znowu potwierdzona.

Jedno z lepszych szkoleń. Szacun Panowie!

Świetnie dobrana para doktorów :)))

Jakość/cena 10/10 — aż się chyba skuszę na narzędziownik… przekonaliście mnie mocno do szkoleń u Was :)

Jestem laikiem, ale już robiłem “śledztwa w sieci:. Wspaniała wiedza, dużo się dowiedziałem – gdybym zabierał się z takim fundamentem za moje poszukiwania poszłoby mi znacznie szybciej.

Wniosek po szkoleniu był jeden. Uczestnicy chcą… więcej! A my słuchamy uczestników :-)

KOLEJNY KROK Z OSINTem

Jeśli zaintrygowało Cię jak Tomek i Krzysiek namierzają gniazdo scamu, jeśli chciałbyś nauczyć się od nich technik białego wywiadu, które wykorzystasz i w pracy zawodowej i w życiu prywatnym wbij na nasze nowe, praktyczne szkolenie Narzędziownik OSINT, przygotowane i prowadzone przez Tomka Turbę. Podczas trzech sesji (trwających min. po dwie godziny każda) skupimy się w całości na praktyce i pokażemy narzędzia i techniki wspierające codzienną pracę, podzielone na różne kategorie jak np. poszukiwanie osób, firm, analiza zdjęcia, namierzanie fake-news. Start pierwszej edycji już 18 czerwca!

Dla odbiorców tego wpisu mamy zniżkę aż 40% (cena to jedyne 183 zł brutto zamiast 306 zł brutto). Wystarczy wejść na link poniżej i użyć kodu: osint40

Link do zapisów: https://sklep.securitum.pl/narzedziownik-osint

DLACZEGO WARTO ZNAĆ NARZĘDZIA BIAŁEGO WYWIADU?

Weryfikacja informacji – poznanie narzędzi białego wywiadu pozwoli weryfikować fakty i odsiewać dezinformacje. Znając narzędzia łatwo weryfikować takie źródła informacji jak publikacje prasowe i naukowe, strony internetowe, blogi, fora, dane satelitarne w postaci map, zdjęć, media społecznościowe i różnego rodzaju bazy danych.

Bezpieczeństwo – zrozumienie narzędzi OSINT pomaga w ochronie prywatności, dzięki świadomemu kontrolowaniu informacji, które udostępniamy publicznie.

Umiejętności analityczne – pozyskiwanie informacji uczy łączyć fakty, analizować i wyciągać wnioski.

Zarządzania kryzysowe – znając narzędzia jest się zawsze krok do przodu w różnego rodzaju sytuacjach kryzysowych. Narzędzia dostarczą cennych informacji o różnych zagrożeniach.

Badania rynku – w biznesie biały wywiad jest po prostu niezbędny. Analiza rynku, konkurencji i trendów z narzędziami OSINTu przestają być trudną do opanowania sztuką.

Ważne jest to, że OSINT jest legalny i etyczny, a narzędzia z nim związane dostępne są publicznie (za darmo lub odpłatnie).

O CZYM POROZMAWIAMY NA SZKOLENIU?

Na początek warto wspomnieć, że do udziału w szkoleniu nie jest wymagana zaawansowana wiedza techniczna. Trener podczas każdej części szkolenia będzie prezentował narzędzia, które obsługuje się w łatwy sposób (np. przez przeglądarkę) oraz te bardziej zaawansowane – np. za pomocą terminala konsoli Linux (tutaj dla osób nieco bardziej technicznych).

SESJA 1 – 18.06.2024 r.

Wprowadzenie do zagadnień białego wywiadu

Zbiory narzędzi oraz gdzie i jak szukać konkretnego narzędzia

Prezentacja narzędzi wspierających analitykę OSINT:

- Wirtualne systemy operacyjne;

- Tworzenie tymczasowych kont i jak działa deep fake (zdjęcie, wideo, audio, news);

- Rozszerzenia do przeglądarek warte uwagi.

Demonstracja narzędzi w celu poszukiwania informacji o ludziach za pomocą:

- danych osobowych,

- adresu e-mail,

- nicka,

- numeru telefonu,

- fotografii,

- innych cech charakterystycznych dla osoby.

Sesja Q&A

SESJA 2 – 24.06.2024 r.

Demonstracja narzędzi w celu poszukiwania informacji o przedsiębiorstwie za pomocą:

- danych rejestrowych,

- danych technologicznych (domeny, adresy IP, e-mail),

- danych historycznych,

- danych udostępnionych,

- innych cech charakterystycznych dla przedsiębiorstw i organizacji.

Demonstracja narzędzi związanych z mapami i geolokalizacją:

- analizy map, cienia, położenia słońca oraz informacji dodatkowych,

- techniczna analiza fotografii i tablic rejestracyjnych.

Demonstracja narzędzi automatyzujących i zbierających metadane:

- Prezentacja narzędzia Exiftool;

- Prezentacja narzędzia FoCA;

- Prezentacja narzędzia Maltego;

- Prezentacja narzędzia Recon-NG.

Sesja Q&A

SESJA 3 – 1.07.2024 r.

Prezentacja narzędzi opartych o AI (sztuczną inteligencję) pomocnych w OSINT:

- Demaskowanie profili i newsów wygenerowanych przez AI

- Demaskowanie fake-news

- Demaskowanie artykułów i publikacji (plagiat)

- Demaskowanie zdjęć i filmów

- Namierzanie osób i firm (na podstawie danych lub fotografii)

- Namierzanie geolokalizacji z pomocą AI

Automatyzacja modeli LLM w celu stworzenia asystenta OSINT

Prezentacja narzędzi związanych z własnym bezpieczeństwem OPSEC:

- Narzędzia do szyfrowania tunelu VPN;

- Narzędzia do szyfrowania dysku twardego;

- Managery haseł i logowanie 2FA/MFA;

- Narzędzia do zabezpieczania przeglądarki;

- Narzędzia do przeglądania sieci Dark web.

Sesja Q&A

CO UCZESTNIK DOSTAJE W RAMACH SZKOLENIA?

- Udział w trzech sesjach “na żywo” – 18 czerwca, 24 czerwca i 1 lipca, trwających po dwie godzina każda.

- Dostęp do nagrania ze szkolenia na pół roku.

- Certyfikaty uczestnictwa (PDF) w językach polskim i angielskim.

- Materiały dodatkowe w postaci mini-ebooka z omawianymi narzędziami.

- Prezentację ze szkolenia w formie PDF.

Link do zapisów: https://sklep.securitum.pl/narzedziownik-osint

Zachęcamy również do zapoznania się z pakietami dla firm. W razie pytań prosimy o kontakt pod adresem szkolenia@securitum.pl

@sekurak czy wydarzenie jest/będzie dostępne w ramach sekurak academy?

nie, jeśli takie jest, jest to wprost zaznaczone + jest tutaj: https://kalendarz.sekurak.academy/

@sekurak Czy są już ustalone godziny szkoleń? Jakie?

Narzędziownik OSINT będzie o godz. 19:00 i potrwa 2 godz. Każda sesja, tj. 18 czerwca, 24 czerwca i 1 lipca.