Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Tym razem nie jest to bezczelny phishing kierujący bezpośrednio do dziwnie wyglądającej domeny, na której jest hostowana niby strona ze zmianą hasła do Google.

W tym przypadku mamy do czynienia z mailem często wysłanym od znajomego, którego konto zostało właśnie przejęte. Mail zawiera załącznik (często mało podejrzany) z plikiem lub grafiką, który jest de facto URL-em. Aby całość uwiarygodnić, atakujący pobierają dodatkowo oryginalny tytuł (tytuły) z historii przejętego konta.

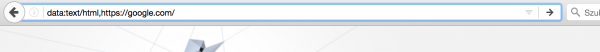

URL wygląda mniej więcej tak jak poniżej (wykorzystuje data URI). Domena accounts.google.com wygląda OK, ale widzicie to data:text/html na początku? Nie klikajcie…

data uri

Żeby sprawdzić jak to działa, możecie wbić w swoją przeglądarkę: data:text/html,test123

albo jeszcze lepiej to (skopiujcie całą linijkę):

data:text/html,https://google.com/ <script>document.location.href='https://sekurak.pl';</script>

Na naszym FF 50.1.0 wygląda to tak:

I po przescrollowaniu w prawo:

![]()

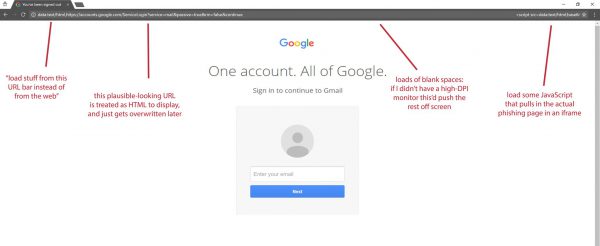

Schemat działania pokazany jest na grafice poniżej:

phishing

![]()

2FA można skonfigurować zupełnie bezpłatnie korzystając choćby z Google Authenticatora, lub ewentualnie używając rozwiązań sprzętowych, o których pisaliśmy jakiś czas temu na sekuraku.

–ms

Noscript: ‘javascript: and data: URIs typed or pasted in the address bar are disabled to prevent social engineering attacks.

Developers can enable them for testing purposes by toggling the “noscript.allowURLBarJS” preference.’

:)

Potwierdzam, noscript blokuje to.

Na Edge’u coś to nie działa, chyba pierwszy raz Microsoft zrobił coś dobrze. Jest tylko # i nic więcej się nie wyświetla, a strona niby cały czas się ładuje.

A mi NoScript nie pozwala

Sprytne.

Coś w takim razie FF daje ciała .. bo zarówno Chrome jak i Opera usuwają wszystkie spacje czyli od razu widać, że coś jest nie tak ..

Na Edge i Chrome nie działa, więc spoko.

Zgłoszone także do twórcy ScriptNo (dla Chrome) i dodana nowa opcja w konfiguracji: https://github.com/andryou/scriptsafe/issues/157

ScriptSafe natywnie ma block click-through referrer data