Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nowy wyciek: NSA hackowało SWIFT – system komunikacji międzybankowej na całym świecie

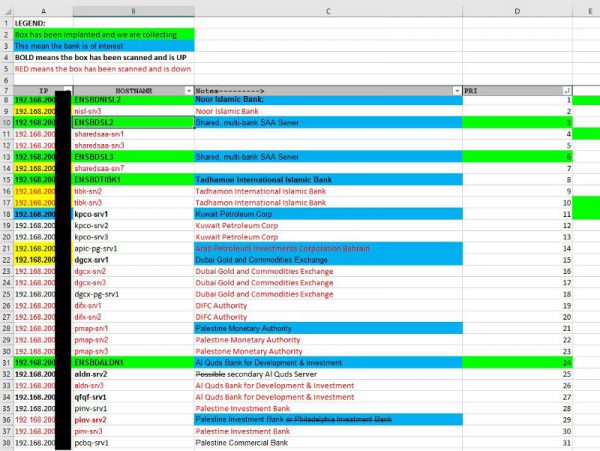

W wyniku najnowszego wycieku z NSA – autorstwa grupy Shadows Brokers – mamy dostępną sporą kolekcję plików zebranych w kategorię SWIFT.

Są tu hasła, schematy sieci czy konfiguracje urządzeń sieciowych lub schematy ataku.

Co dokładniej zostało zaatakowane? Jedno z biur SWIFT – EastNets zapewniające bankom dostęp do samego systemu (w Polsce jest to np. Krajowa Izba Rozliczeniowa – choć dla pewności napiszemy: ta ostatnia wg nowego dumpa nie została zaatakowana).

Co daje taki dostęp? Ano oczywiście do komunikacji sieciowej przesyłanej przez daną instytucję ale też możliwość atakowania wybranych systemów banków, z którymi współpracuje dane biuro:

info

Niektórzy nawet pokazują w dumpie przykład serwera bankowego który spokojnie mógłby być przejęty gotowymi exploitami na Windows 2008 Server (które wyciekły w tej samej paczce którą opisujemy).

Mnie ciekawi, dlaczego włamywacze publikują różne hasła, klucze i inne rzeczy, które można łatwo zmienić i często w momencie publikacji są już tylko ciekawostką historyczną, a jednocześnie prawie zawsze pomijają kody źródłowe, czy nawet binarki autorskiego oprogramowania?

Przecież jeśli “publika” ma w jakiś sposób “skorzystać” na danym wycieku, to jakieś hashe, czy nawet gotowe hasła, dokładnie nic jej nie dadzą. A kody źródłowe owszem:

– szukanie podatności

– szukanie ukrytych funkcjonalności i warunków biznesowych (np. w kodzie do obliczania jakiegoś scoringu czy wyników konkursu)

– obniżenie progu wejścia do tworzenia klonów danej usługi (analiza jak coś jest zrobione, analiza z kim dany system się łączy, gotowe konektory i zewnętrze SDK itd.)

Ktoś może mi to rozjaśnić tak z pierwszej ręki?

Tj. wiem że czasem wyciekają np. tylko hasła, a kody źródłowe już nie. Ale chodzi mi o sytuację, gdy włamywacz ma jedno i drugie – jakie dokładnie motywy nim kierują, gdy jedne dane publikuje, a inne ukrywa?

Chęć wyrządzenia jak największych strat? Albo jak najmniejszych? Wypuszczania etapami, aby zdobyć większą sławę robiąc dym cyklicznie? Wybadania możliwości szantażu albo innego zarobku? Czy co ew. innego?

Są i binarki: https://sekurak.pl/z-nsa-wyciekla-seria-exploitow-na-windows/

Co więcej, kiepsko z wykrywalnością np. na virustotal.

To akurat jeden z wyjątków. Mi chodzi o zasadę. Bo nie wierzę, że kod źródłowy wycieka tak drastycznie rzadziej niż ogólna liczba wycieków, jakby to mogło wyglądać po tym, co jest udostępniane.

Tym bardziej, że na własne oczy czytałem kilka razy różne tłumaczenia, dlaczego publikują tylko niektóre dane (ostatnio bodajże Wikileaks tłumaczyło, dlaczego niektórych materiałów nie publikują – mało przekonująco swoją drogą).

Bo są dwie zasady prowadzące do sukcesu?

1. Nigdy nie mów wszystkiego, co wiesz.

Korea północna ktoś im zazdrości sukcesów, uważam to za dezinformację i wasza baza powinna zostać zniszczona przed 18:00

IP 192.168.200.XXX? To lokalne dedykowane serwery łączące się do jakiejś konkretnej instytucji finansowej czy mają pospinane sieci VPNami?

Virus total – Kaspersky od samego poczatku wszystko ladnie wykrywa.

znaczy od jakiego początku? ;-)

Najgorsze jest to że banki w Polsce (i nie tylko) używają bardzo starej i nie rozwijanej technologi (w Polsce połowa jedzie na basicu dosowym) ,zbyt duże koszta i czas migracji nie pozwalają im na przejście na coś mniej podatnego.

na dos nie ma exploitów – zauważ ! Ja doradzał bym atarii albo c64