Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nowy gracz na rynku ransomware. Zarobili na infekcjach ~100 000 000 PLN w pięć miesięcy! Na celowniku również Polska

Cóż, prawdziwe tornado ransomware zapewne jeszcze przed nami. Tymczasem można zaobserwować coraz mocniejsze podmuchy – tym razem jest to NetWalker. McAfee w swoim rozbudowanym raporcie wspomina o przychodach z okupów rzędu $25 000 000 (za okres od 1 marca 2020r. do końca lipca). Co jest celem przestępców? Większe firmy, które mają cenne dane (a przede wszystkim budżet na okup):

Mapa infekcji NetWalkerem (za McAfee)

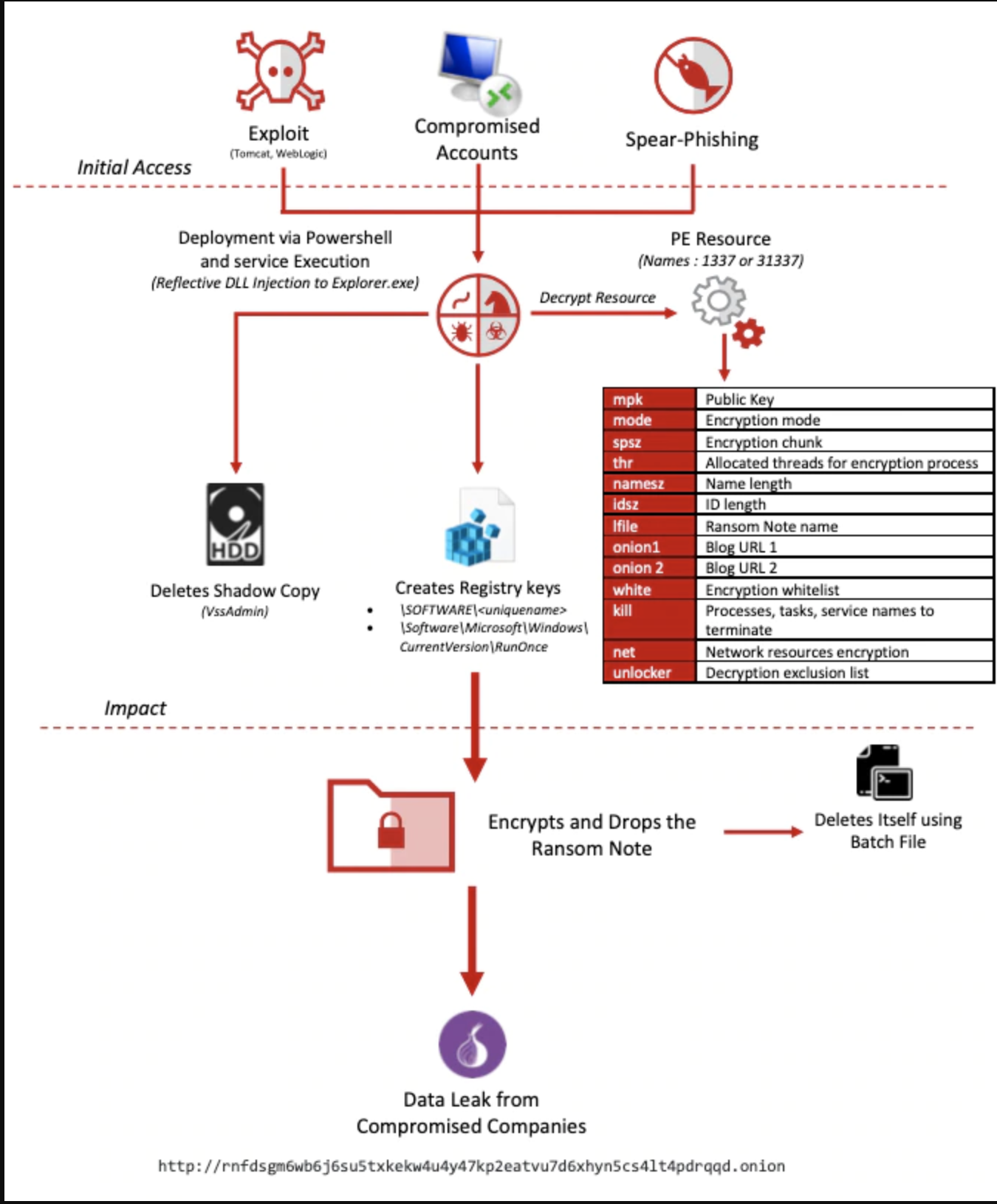

Co stanowi o sukcesie NetWalkera? Nieco złośliwie można by rzec – słabe zabezpieczenia IT. A bardziej konkretnie – przemyślany model biznesowy oparty o podział ról. Część osób zajmuje się włamywaniem do firm, część monetyzacją całego procederu. Samo wtargnięcie do organizacji odbywa się w zasadzie na 3 sposoby:

- przejęcie kont dostępowych (np. wystawiony na świat RDP z prostymi danymi logowania)

- phishing

- podatne aplikacje webowe (czy elementy ich infrastruktury):

Etapy infekcji NetWalkerem (za McAfee)

–Michał Sajdak

Czemu większe firmy, które mają cenne dane, nie robią backupów?

To bywa różnie, backupy robią ale np. atakujący je kasują (jest to jeden z punktów na checkliście).

Albo robią, ale dopiero przy przywracaniu okazuje się, że są:

– bezwartościowe (nie to co trzeba)

– niepełne

– jednak się nie robiły, bo ktoś odciął serwer backupowy nieprzemyślaną regułką na fw.

Jeszcze jedno: jedni robią kopie całych maszyn, inni tylko wybranych danych (powiedzmy: “Pulpit, Dokumenty i D”). Jeśli to drugie, to przed przywracaniem danych, najpierw trzeba przywrócić i wstępnie skonfigurować goły system. Co trochę trwa, jeśli atak rozległy.

No i zawsze może trafić się firma z ignorantami, która nie robi kopii.

Przynajmniej tak mi się wydaje.

Albo mają jakieś cenne dane lub/i te kompromitujące, którymi nie chcą się chwalić.

W tym momencie przydaje się backup na zabezpieczoną (krytyczną) maszynę która robi snapshoty nie widoczne/nie wystawione dla klientów.

Np. Cokolwiek z btrfs/zfs. A by wykryć że coś niedobrego się dzieje, warto śledzić w monitoringu (i ustawić alerty) jak za dużo zmian pomiędzy snapshotami się przydarzyło, np cryptolocker zaczął szyfrować/usuwać backup.

Wydaje mi się, że na dzień dzisiejszy prewencja skutecznie zniechęci włamywaczy, MFA, szkolenia pracowników, kultura pracy (polityki), audyty bezpieczeństwa sieci, aplikacji, separacja sieci, dodatkowy etat w IT dla Sec.

Backup offline chyba wejdzie na stałe do IT :)

ps. wiem, ‘stary’ i tak nie zatwierdzi takich kosztów, a pewno wydatki jeszcze zmniejszy :D