Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nowy bug sieciach WiFi: wstrzykiwanie danych do sieci 802.11n

Nowa praca (Injection Attacks on 802.11n MAC frame aggregation) pokazująca zupełnie zaskakującą drogę ataku na sieci WiFi. Otóż można wstrzykiwać pewne dane do sieci 802.11n (znanych popularnie jako standard WiFi – “n”) … nie będąc nawet podłączonym do tej sieci.

Całość wykorzystuje słabości pewnych nowych mechanizmów wprowadzonych w 802.11n, które mają służyć przede wszystkim osiągnięciu wysokiej wydajności tych sieci.

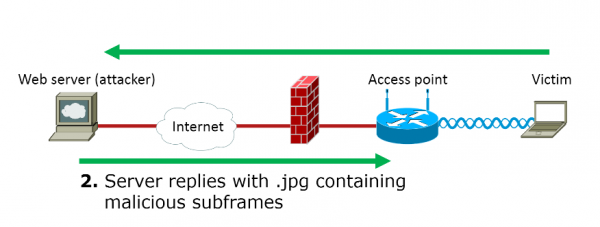

W każdym razie, wystarczy umieścić na serwerze w internecie odpowiedni plik (np. plik .jpg) i skłonić ofiarę do pobrania:

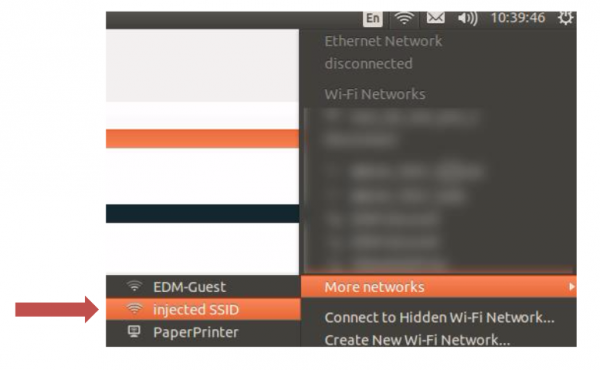

Plik z kolei przygotowany jest odpowiednio złośliwie – tj. tak aby de facto zawierał odpowiednie ramki WiFi, które poprzez wykorzystanie opisywanego błędu są bezpośrednio wstrzykiwane do sieci bezprzewodowej (podczas pobierania pliku na ścieżce AP <-> komputer pobierający plik). W ramach PoC, wstrzyknięcie nowego SSID:

Dodatkowe szczegóły techniczne można poznać na dość mocno komentowanym wątku na reddicie (gdzie wypowiada się również autor całego badania): ataki generalnie działają jeśli ofiara podłączona jest do sieci Open, a jako realne opisywane są np. scenariusze ukrycia w wyżej wspominanym obrazku exploita atakującego inne komputery w danej sieci.

–ms

Czyli zablokowane sieci (WPA2) są bezpieczne?

W pracy pojawia się info o tym że bezpieczny powinien być: WPA2/AES, więc na WPA/TKIP bym uważał.

Co jest rozumiane przez sieci “open”. Jak się to ma do sieci z siecią otwartą z MAC Filtering? Kolejna rzecz hotposty oparte o captive portal?

To już zależy od konkretnej komunikacji. Captive portal prawdopodobnie tu nic nie pomoże – np. przy ramce beacon. Na oko mac filtering tez nic nie da – bo trzeba mieć delikwenta który i tak jest podłączono (czyli ma dobry mac).

Nie wiedziałem, że istnieją ludzie którzy jeszcze wierzą w cudowne zabezpieczenie poprzez filtrację mac adresów 8|