Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Pod koniec marca br. badacze z Threat Fabric poinformowali o wykryciu nowego złośliwego oprogramowania zwanego ,,Crocodilus’’. Jest to trojan bankowy, który atakuje urządzenia mobilne z systemem Android za pomocą technik overlay attacks, keylogging i zdalnego dostępu.

Instalacja na urządzeniu ofiary odbywa się poprzez ominięcie zabezpieczeń systemowych Androida 13+ za pomocą usługi Dropper-as-a-Service (DaaS), która oferuje dwuetapowy proces infekcji, pozwalający cyberprzestępcom ominąć aktualne rozwiązania zabezpieczające, w tym ograniczone ustawienia (ang. Restricted Settings) systemu Android 13, bez ryzyka wykrycia. Następnie malware żąda włączenia usługi ułatwień dostępu (ang. Accessibility Service) i łączy się ze zbójeckim serwerem command-and-control (C2), aby pobrać instrukcje monitorowania uruchamianych aplikacji i wyświetlania nakładek w celu przechwycenia danych uwierzytelniających.

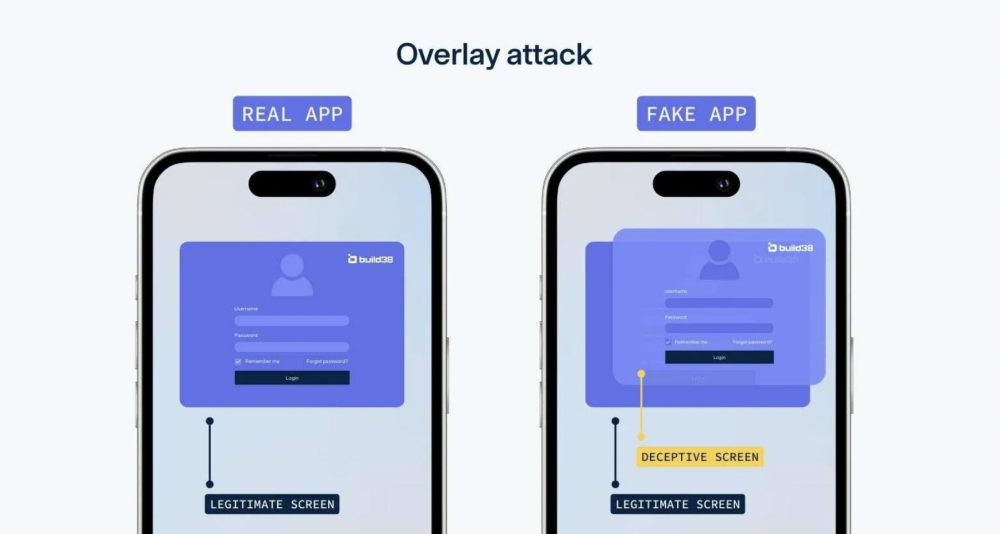

Czym są te nakładki? To już wcześniej wspomniane overlay attacks. Technika wykorzystywana przez cyberprzestępców, która polega na nałożeniu fałszywego okna na widok z innej aplikacji np. bankowej.

Takie działanie sprawia, że ofiara wprowadza poufne dane w fałszywym oknie, będąc jednocześnie przekonaną, że korzysta z legalnej aplikacji. Większość tego typu ataków przeprowadzana jest na urządzeniach z systemem Android ze względu na jego elastyczność, która pozwala aplikacjom wyświetlać treści nad innymi aplikacjami. Jednym z popularnych przykładów ataków typu overlay w sektorze finansowym jest trojan bankowy Godfather, odkryty po raz pierwszy w 2021 roku. Od tego momentu mocno ewoluował i obecnie atakuje setki aplikacji bankowych na całym świecie , głównie w Europie i Stanach Zjednoczonych.

Czy jest na to jakiś sposób? Tak, dobrze zabezpieczone aplikacje mogą wykryć uprawnienia innych programów, np. system_alert_window (rysowanie nad innymi aplikacjami) lub AccessibiltyService (m.in dostęp do czytania i sterowania ekranem) i zablokować logowanie, zamknąć aplikację lub poinformować użytkownika. Niestety nie wszyscy deweloperzy zwracają na to uwagę.

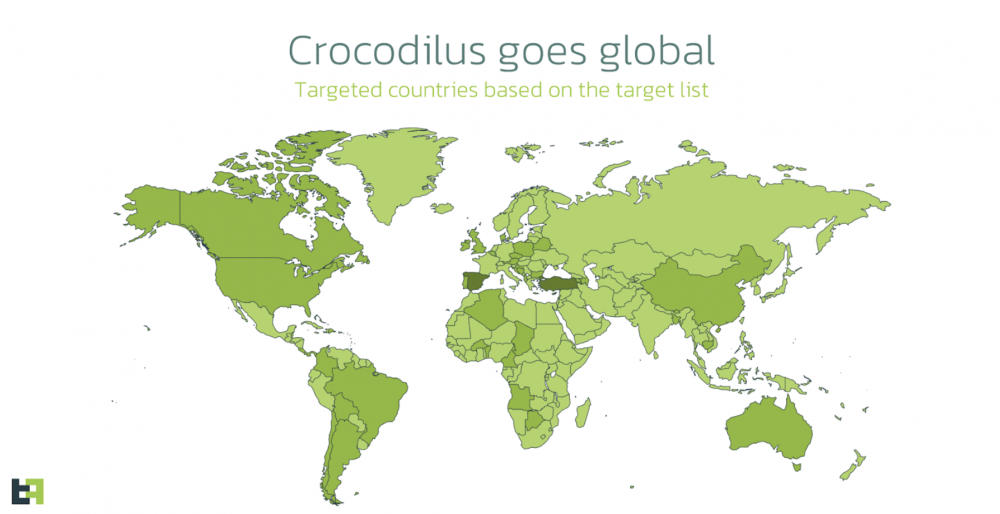

Początkowo działanie ,,Crocodilusa’’ zostało odnotowane przez Threat Fabric tylko na terenie Hiszpanii i Turcji, ale niedawno lista celów została rozszerzona o inne kraje europejskie oraz Amerykę Południową.

Działania cyberprzestępców zaobserwowano także w Polsce. Jedna z kampanii reklamowych wykorzystywała Facebook Ads i namawiała użytkowników do ściągnięcia aplikacji, aby otrzymać ,,bonus 1000 zł na zakupy’’.

Według Threat Fabric reklamy były aktywne maksymalnie przez 1-2 godziny (następnie zostały usunięte przez Metę), ale do tego czasu każda z nich zebrała ponad 1000 wyświetleń.

Na początku czerwca br. badacze zaobserwowali najnowszą wersję tego malware, dającą mu między innymi możliwość dodawania fałszywych kontaktów na urządzeniu ofiary. Dzięki temu cyberprzestępcy mogą podszywać się pod zaufane instytucje, firmy lub członków rodziny, sprawiając, że połączenia wydają się bardziej wiarygodne.

Oprócz tworzenia listy kontaktów, w nowej wersji został też dodany automatyczny kolektor tzw. seed phrases, czyli kluczy odzyskiwania portfeli kryptowalutowych. Ulepszono też techniki obfuskacji zastosowane w dropperze i złośliwym payloadzie.

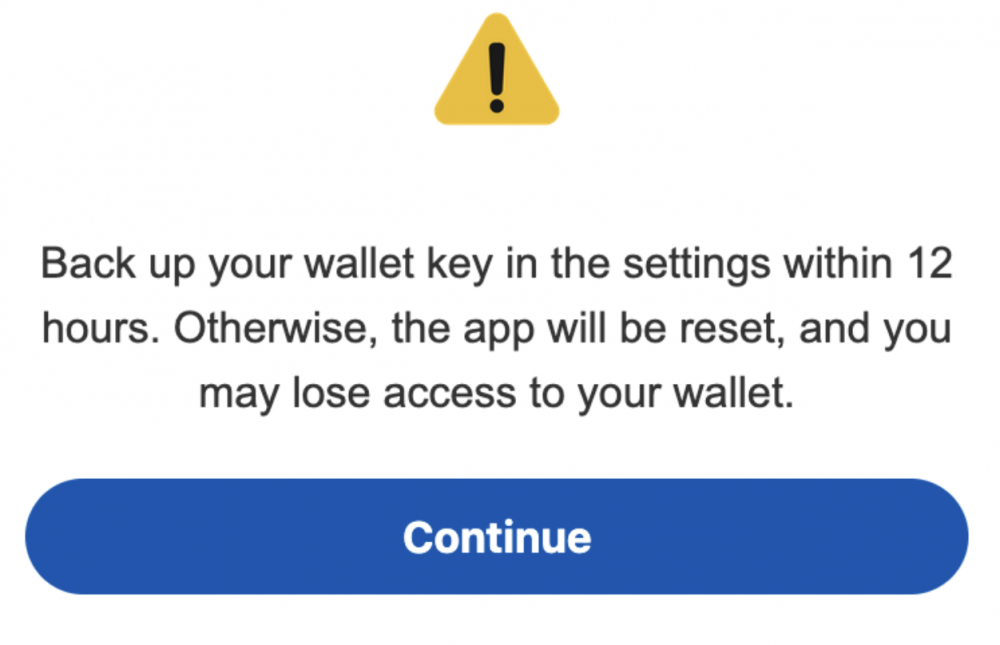

Działania cyberprzestępców wykorzystujących ,,Crocodilusa’’ wskazują na szczególne zainteresowanie portfelami kryptowalutowymi. W poprzednich wersjach atakujący nakłaniali ofiary do otwierania aplikacji portfela, np. za pomocą komunikatów jak poniżej, aby następnie wykraść dane wyświetlane na ekranie.

Dzięki dodatkowemu parsowaniu wykonywanemu po stronie urządzenia, cyberprzestępcy otrzymują wysokiej jakości wstępnie przetworzone dane, gotowe do wykorzystania w celu przejęcie konta i kradzieży środków.

Zdaniem badaczy z Threat Fabric dzięki nowym funkcjom ,,Crocodilus’’ jest teraz bardziej skuteczny w pozyskiwaniu poufnych informacji i unikaniu wykrycia. W ciągu kilku miesięcy ewoluował z testowej wersji o ograniczonym regionalnie działaniu do ulepszonego trojana bankowego o statusie globalnego zagrożenia. Sugeruje to, że za jego rozwojem stoi zorganizowana grupa o charakterze cyberprzestępczym, mająca zasoby i środki na szybki rozwój swoich ,,produktów’’.

Pierwsze odkryte próbki Crocodilus zawierają tag „sybupdate”, który może być powiązany ze znaną grupą w środowisku zagrożeń mobilnych SYBRA wykorzystującą również złośliwe oprogramowanie mobilne Hook i Octo. Trudno jednak o jednoznaczne wskazanie, bo może to być też „klient” testujący potencjalny nowy produkt wchodzący na rynek trojanów bankowych dla urządzeń mobilnych.

Analiza kodu źródłowego złośliwego oprogramowania ujawnia również komunikaty debugowania pozostawione przez twórcę (twórców), na podstawie których badacze wnioskują, że są oni osobami mówiącymi po turecku.

Jak się chronić?

~Natalia Idźkowska

Przeczytajcie sobie ten zalinkowany opis z thefabric. To OMIJANIE ZABEZPIECZEŃ polega na tym że user bardzo zdeterminowany klikać “ok” i “pozwól” w każdym komunikacie w ogóle MOŻE się zgodzić na włączenie ustawień dostępności dla apki spoza sklepu.

Nie neguje że to praktyczne ryzyko, no bo złodziejom się najwyraźniej opłaca. Ale mam nadzieję że taki model zagrożeń się nie przyjmie w świecie desktopowym…

Trzeba sporo zrobić aby ten trojan zadziałał. Najpierw go zainstalować, potem dać uprawnienia do wyświetlania nad innymi aplikacjami, włączyć serwis w ustawieniach dostępności, nadać uprawnienia do kontaktów, aby mógł sobie tam tworzyć swoje kontakty. I na to wszystko trzeba mu własnoręcznie pozwolić.