Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nowa technika ataku wykorzystywana w dziczy. Złośliwy plik MS Word ukryty w PDFie

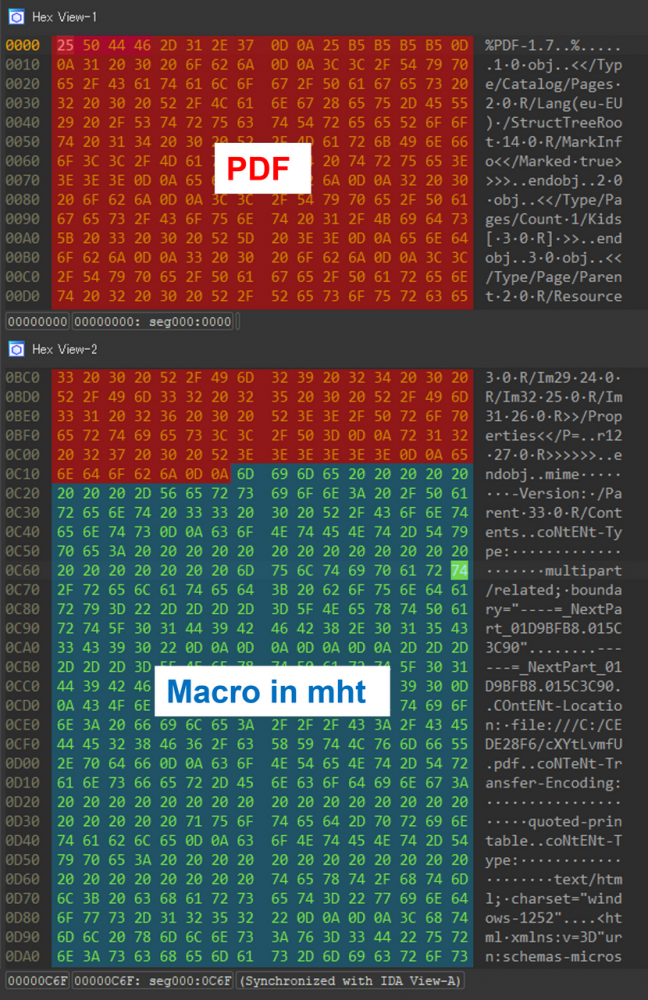

JPCERT opisał nowy atak, który zawiera sprytną metodę omijania mechanizmów antymalware. Otóż do ofiary dostarczany jest plik, który wygląda jak PDF. Wykrywany jest też jako PDF przez rozmaite narzędzia. Za końcem PDFa doklejony jest jednak plik MHT. Ten ostatni to z kolei format używany przez MS Worda, tłumaczony czasem przez Microsoft jako “jednoplikowa strona internetowa” (czyli HTML + dodatki w jednym pliku). Co ważne plik .mht może zawierać makra wordowe, a stąd już prosta droga do dystrybucji malware.

Plik wygląda tak (zwróćmy uwagę na jego początek):

Po co to całe zamieszanie? Atak wygląda w następujący sposób:

- Do ofiary dystybuowany jest plik z rozszerzeniem .doc oraz treścią jak powyżej

- Jeśli ofiara otworzy plik, to uruchomi się MS Word, który radośnie uruchomi plik .mht

- Teraz wystarczy, że ofiara kliknie przycisk ‘Włącz zawartość’ (tj. uruchomi makro) i jest pozamiatane.

- Z kolei jeśli taki plik trafi do mechanizmów antymalware / antywirusa – jest szansa, że zinterpretują go jako pdf, w którym nie ma nic złośliwego.

Ilustracja problemu na filmiku poniżej:

~ms

1. Po jaką cholere word pomija zawartość pliku aż znajdzie obsługiwane rozszerzenie binarne?

2. Po drugą cholere word akceptuje zawartośc .mht w pliku .doc?

3. to jest chyba secret feature, a nie bug