Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nietypowa podatność w LinkedIN, prawdopodobnie w prosty sposób można było pobrać adresy emailowe wszystkich użytkowników

Podatność jest nietypowa, bo opiera się na automatycznym rozwiązaniu wartości URN.

Od strony technicznej, badacz pisze tak:

It is possible to trigger a URN resolution by assigning an URN value to a text field inside a profile and using a decoration expansion in a voyager query.

W bardziej dosadny sposób, wystarczyło uzupełnić w swoim profilu informację o kontakcie na dość specyficzną wartość (poniżej), dodając do niej na końcu ID emaila (ID dało się podawać ~sekwencyjnie)

Edit your profile, go to contact info, add a website and set the following URL value urn:li:fs_emailAddress:8519272224

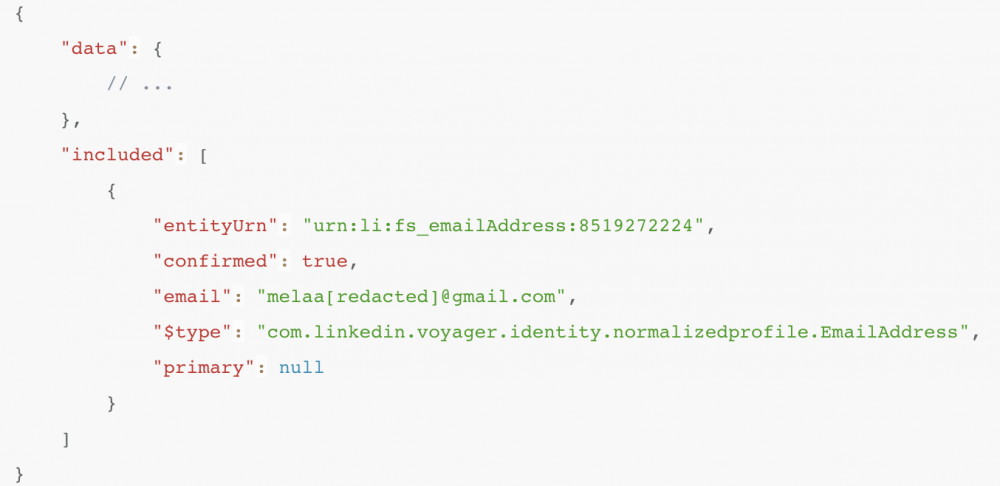

Teraz wystarczyło wysłać proste żądanie do API, które rozwiązywało powyższy ID dając następującą wartość:

Podatność została załatana, a za jej zgłoszenie przyznano nagrodę $1,250.

~ms

Zastanawiam się czy ta podatność nie była powszechnie wykorzystywana. Zdarzało mi się że ktoś zapraszał mnie na LinkedIn i jednocześnie pisał do mnie maila z ofertą. Z reguły jacyś hindusi. A wyświetlanie maila mam wyłączone.

@KONDZiO102

Mogła być, to wyjaśniałoby te i inne linkedinowe cuda

Wiedząc że to LinkedIn który cały czas pracuje żeby wszyscy pracowali poniżej rynku, to się nie dziwię że bounty jak za self xss’a

bardzo miła podatnosc. a wysokosc bounty żenująca. wolałbym zrobić dumpa i niczego nie zglaszac.

Jak mail jest zakładany ze schematu

Imię.nazwisko@domenafirmy.pl

To nie trzeba wycieków aby spamować z ofertami :)