Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Nietypowa appka udająca prawdziwą appkę IKO. Możesz stracić zawartość całego konta bankowego. Nowe zagrożenie w polskim internecie

Wygląda na to, że opisywana tu obecna kampania jest inna niż wszystkie, warto więc nieco głębiej przyjrzeć się tematowi. Temat niezależnie opisuje KNF oraz CERT Orange.

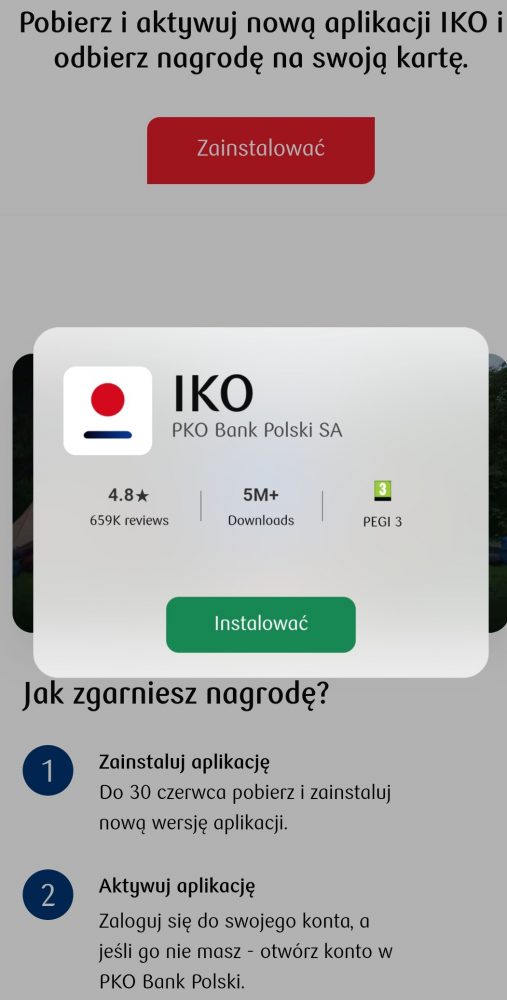

1. Zaczyna się od SMSa informującego o rzekomej aktualizacji appki IKO. W SMSie znajduje się stosowny link – kierujący do strony (adres: hxxps://ipk0-pl[.]online/) gdzie wita nas taki ekran:

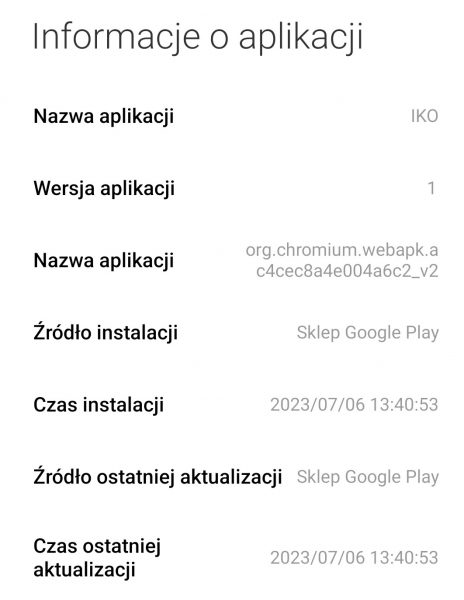

2. Pewną nowością jest to, że appka-scam jest przygotowana w oparciu o WebAPK. Jak czytamy w publikacji od KNF [wytłuszczenie – sekurak]

WebAPK działa poprzez generowanie pliku APK (Android Package Kit) dla aplikacji internetowej. APK to format pliku używany przez system operacyjny Android do dystrybucji i instalacji aplikacji mobilnych. Kiedy użytkownik decyduje się na „dodanie do ekranu głównego” aplikacji internetowej, system Android automatycznie generuje plik APK dla tej aplikacji.

Jednym z głównych atutów technologii WebAPK jest to, że pozwala ona na instalację aplikacji internetowych bezpośrednio z przeglądarki, bez konieczności korzystania z Google Play Store.

(…) Kluczowe było to, że proces instalacji nie wywoływał typowych ostrzeżeń o instalacji z niezaufanych źródeł.

Czyli jak widzicie – appka nie znajduje się w Google Play (łatwiej dla atakujących), oraz nie generuje na Androidzie ostrzeżeń o instalacji z niezaufanych źródeł (ponownie – łatwiej dla atakujących).

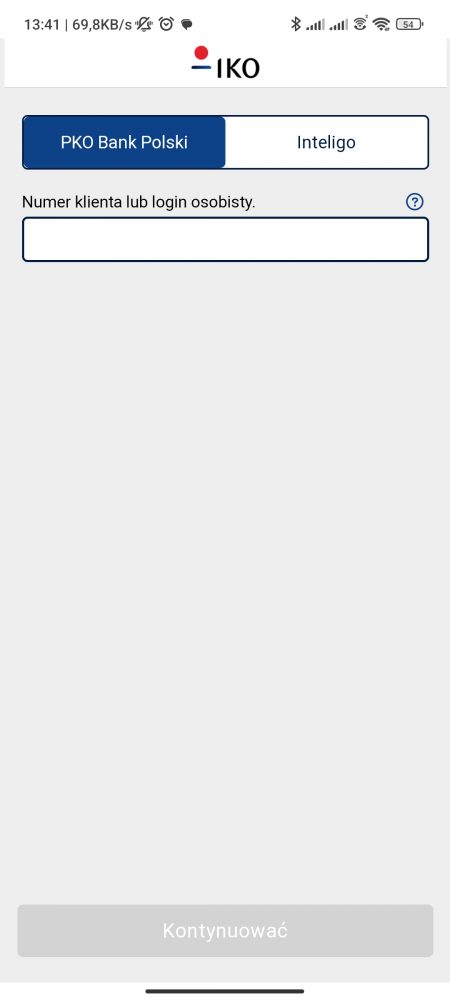

3. Jak już mamy zainstalowaną appkę (która tak naprawdę jest stroną webową), to jesteśmy proszeni o podanie naszego loginu / hasła / kodu logowania SMS / następnie kodów autoryzujących transakcje

4. Co ciekawe, ta niby-appka widoczna jest jako prawdziwa appka, zainstalowana z Google Play:

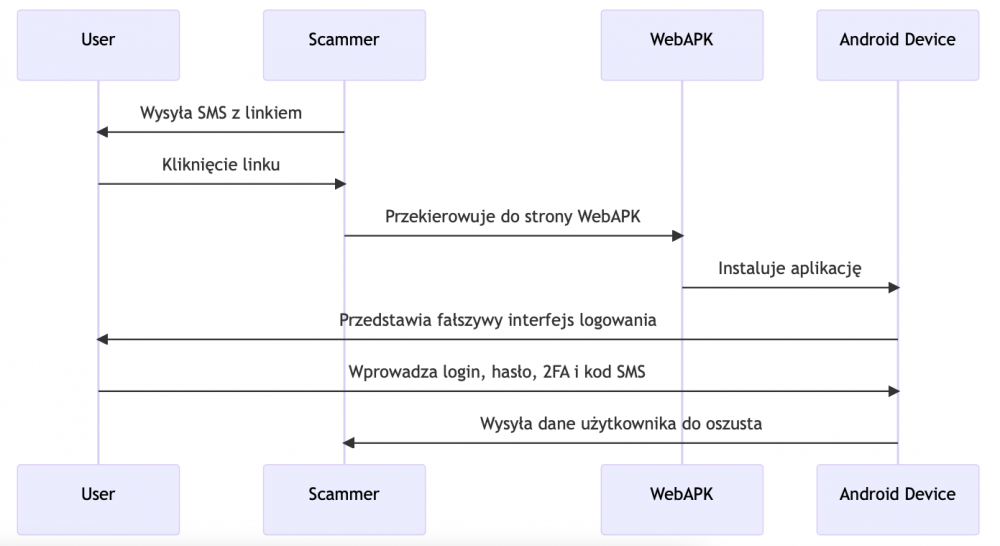

5. Cały schemat ataku wygląda następująco:

6. Uważajcie skąd pobieracie aplikacje – na pewno nie pobierajcie ich z linków z SMSów. Linki do oficjalnych (bezpiecznych) appek macie dostępne na stronie banku (w tym przypadku – tutaj)

7. Aktualizacja: KNF opublikował film pokazujący ten atak od samego początku:

~ms

Niby nie pobierać aplikacji z linków wysyłanych przez SMS, a czasami Banki do tego zmuszają, przykład BNP gdzie, żeby wziąć udział w promocji za założenie konta aplikacje trzeba zainstalować z linku, jak zainstaluje się bezpośrednio ze sklepu to z automatu jest się wykluczonym z promocji i nie dostanie się $$

Oczywiście link z BNP przekieruje do sklepu play i pobiera się oficjalną apkę, ale zmuszanie do instalacji apki z linku z sms to słaby pomysł :(

Zgodzę się, sam pracuje w banku i mamy dział który realizuje kampanie wychodzące do osób które nie mają aplikacji i celem ich jest Instalacja. Rozsyłamy linkami maile / SMS.

@Piotr

Niestety marketingowcy często wpadają na pomysły które przyzwyczajają użytkowników do niebezpiecznych zachowań. I rzeczywiście programy lojalnościowe czy zwrotowe chcą wchodzenia w różne miejsca przez dedykowane linki.

Tak to jest jak w korpo rządzi dział marketingu.

Bo akcję robi marketing a nie security :P A ich nie nauczysz

właśnie przeczytałem ten artykuł i muszę powiedzieć, że jestem zszokowany! 😲 Nie mam pojęcia o tych wszystkich technicznych rzeczach jak WebAPK, ale wiem na pewno, że nikt nie chce stracić swoich ciężko zarobionych pieniędzy przez jakieś dziwne oszustwa w internecie.

Moim zdaniem, jeśli dostaniesz SMSa o aktualizacji bankowej, to najpierw zadzwoń do banku albo idź osobiście, żeby się upewnić, że to na serio. Chyba że ktoś lubi żyć na krawędzi i chce stracić wszystko, co ma na koncie. 🙄

Niech wszyscy znajomi i rodzina wiedzą o tym, bo oszuści są sprytni i robią wszystko, żeby wyłudzić forsę od ludzi. Lepiej być trochę bardziej podejrzliwym i zabezpieczonym niż potem żałować! 💸 #UważajNaOszustwa #BezpiecznyBanking

Tylko KNF lub UOKiK walący kary może nauczyć działy marketingu omijania w Kampaniach działań niebezpiecznych dla klientów.