Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nieczyste zagrania w sporcie – jak zdalnie przewrócić cały peleton?

Kolarstwo to bardzo technologiczny sport. Profesjonalne rowery wyścigowe – np szosowe, mimo ograniczeń (np. wagowych nakładanych przez UCI) to efekty lat pracy inżynierów różnych dziedzin. Charakteryzują się minimalnymi oporami aerodynamicznymi, niską wagą i dużą sztywnością. Standardem w wyścigach tourowych są elektryczne grupy napędowe. Wbrew nazwie, nie są to napędy elektryczne, a jedynie zmiana biegów odbywa się z wykorzystaniem silników elektrycznych oraz elektroniki pozwalającej na błyskawiczne ustawienie łańcucha w odpowiedniej pozycji. Zapobiega to problemom wynikającym z zastosowania klasycznych grup napędowych takich jak zakleszczające się w pancerzach linki, rozregulowanie się przerzutek w wyniku nadmiernego naprężenia na wózku (a także wprowadza nowe takie jak wyczerpujące się baterie czy… możliwość zdalnej kontroli).

Na rynku dostępnych jest kilka rozwiązań wiodących firm takich jak chociażby Shimano (seria Di2) czy SRAM (E-TAP) – znajdzie się coś również dla fanów włoskiej klasyki – marka Campagnolo również oferuje elektryczne grupy (Super Record).

Rowery szosowe są rozpędzane do niebezpiecznie dużych prędkości, a kolarze chronieni są jedynie kawałkiem pianki na głowie. W przypadku finiszów sprinterskich, na korby przekładane są setki watów mocy, a zawodnicy ulegają widzeniu tunelowemu w pogoni za metą. Nie raz awaria napędu doprowadziła do kraksy, a przeskakujące biegi kosztowały cenne punkty lub medal.

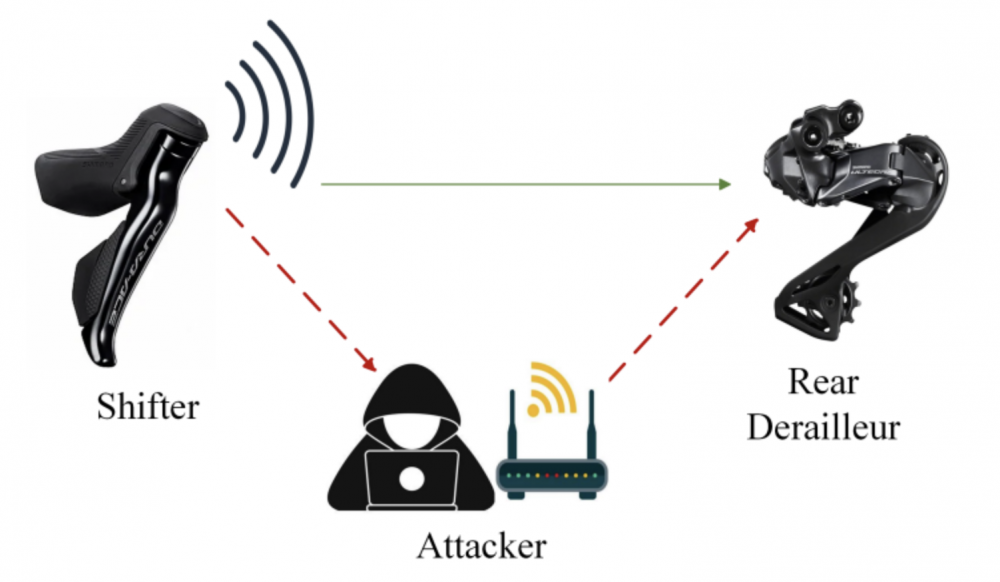

Badacze z bostońskiego uniwersytetu (Northeastern University) zaprezentowali serię prostych ataków na Shimano Di2, które mogą mieć wpływ nie tylko na wyniki ale także bezpieczeństwo sportu.

Grupy napędowe Shimano Di2 (zarówno testowane serie 105 oraz Dura Ace) wykorzystują między innymi znane protokoły Bluetooth Low Energy oraz ANT+. Ten pierwszy używany jest do konfiguracji urządzenia, można zaprogramować działanie przycisków na klamkomanetkach (np. MultiShift – zmianę wielu biegów jednym przyciśnięciem) i wiele innych aspektów, dopasowując sprzęt pod zawodnika. Wszelkich zmian dokonuje się z poziomu aplikacji na telefonie.

Innym protokołem wykorzystywanym szeroko w sporcie, a w szczególności przez badane urządzenia jest ANT+. Operuje on na częstotliwości od 2.400 GHz do 2.524 GHz. Normalnie ANT lub ANT+ spotkać można np. w sportowych smartwatchach czy też komputerach rowerowych oraz czujnikach, które raportują różne informacje (takie jak kadencja, tętno, poziom naładowania baterii czujnika czy generowana moc). Tak samo w tym przypadku, jest to protokół wykorzystywany do przesyłania telemetrii.

Shimano wykorzystuje też własnościowy protokół operujący na częstotliwości 2.478 GHz do sterowania przerzutkami. Specyfika tego protokołu nie została opublikowana więc badacze musieli dokonać analizy na podstawie np. obserwacji widma przy pomocy radia definiowanego programowo (SDR – software defined radio).

Udało się zidentyfikować wszystkie parametry transmisji a także odtworzyć i zdekodować dane przesyłane w ramach tej bezprzewodowej transmisji.

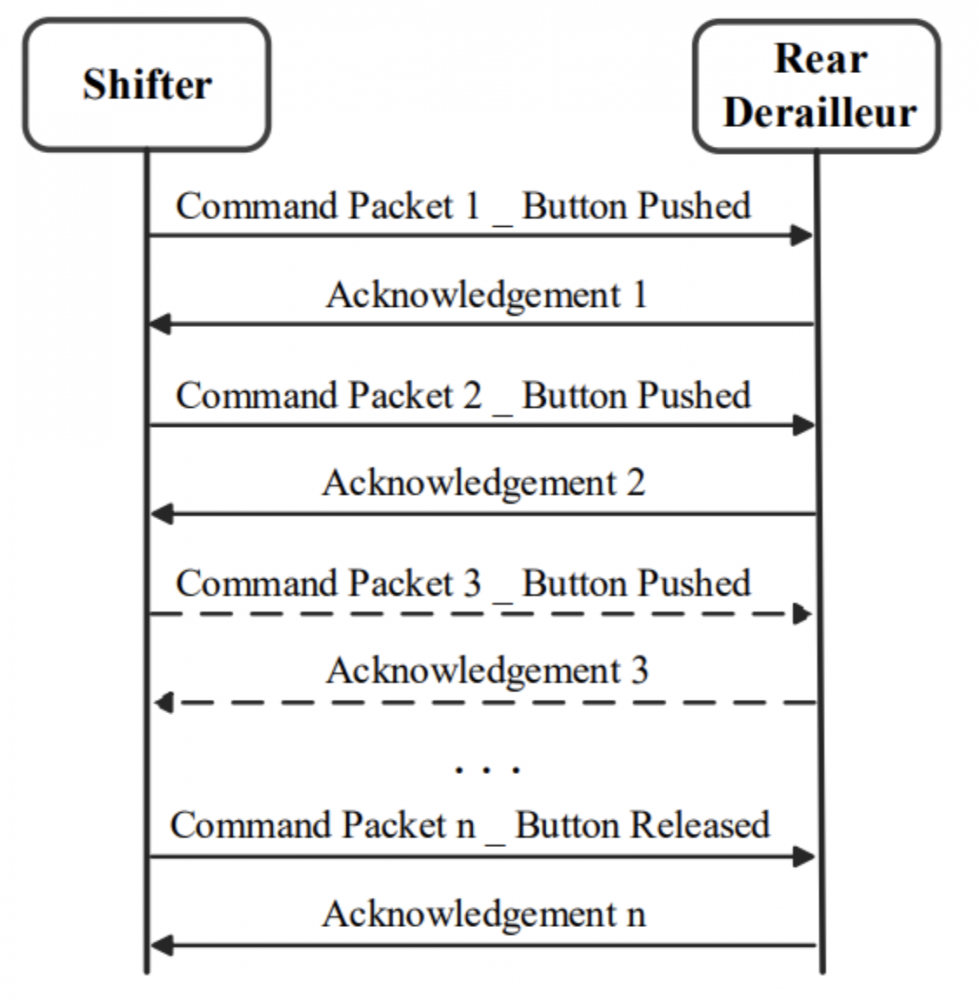

Rysunek 2. Struktura pakietów Command i Acknowledgment (źródło: [1])

Przeprowadzone badania wykazały serię podatności, które są możliwe do eksploitacji przy użyciu niezbyt wyszukanego ekwipunku. Wystarczy komputer oraz SDR z możliwością nadawania (czyli sam RTL-SDR nie wystarczy, ale np. HackRF już tak).

Badacze wskazują, że protokół oferuje pewnego rodzaju szyfrowanie jednak nie zabezpiecza urządzenia przed nawet najprostszymi atakami typu reply.

Jak zaznaczają autorzy, atakujący nie musi tworzyć od zera pakietów. Wystarczy, że odtworzy bez zmian przechwyconą transmisję. Wykorzystując podstawowego SDRa bez żadnych wzmacniaczy, udało się konsekwentnie przejmować kontrolę nad grupą napędową z odległości do 10m. Powyżej tego dystansu działanie atakującego nie miało powtarzalnego wyniku. Prostym zabezpieczeniem przed tego typu atakami byłoby dodanie timestampu do zaszyfrowanego pakietu (oczywiście z uwzględnieniem np. odporności szyfrowania na losowe zmiany bitów).

Z drugiej strony, wykorzystywana technologia jest podatna na zagłuszenia. Przeprowadzone testy pokazują, że jamming częstotliwości 2.478 GH, skutecznie blokuje możliwość zmiany biegów we wszystkich urządzeniach w zasięgu.

Oprócz tego zademonstrowano, że wykorzystywany protokół ANT+, używany do wymiany danych z komputerem rowerowym (taki bardziej rozbudowany licznik z GPSem etc.) umożliwia podsłuchiwanie metadanych takich jak np. ustawiony bieg. To z jednej strony może ułatwić rozgryzienie zespołowej taktyki (ustawienie rowerów) jak i usprawnić atak polegający na zmianie biegów opisany wyżej.

Ataki zostały zademonstrowane również na filmie:

Reasumując, do ataków na samochody już się przyzwyczailiśmy. Skutery i hulajnogi elektryczne również korzystają z szyn CAN, a podpięte do nich elementy mogą być wykorzystane do przejęcia urządzenia. Natomiast świat sportu, elektronicznego osprzętu do rowerów, był do tej pory traktowany po macoszemu. Zarówno producenci takich urządzeń jak i użytkownicy, muszą być świadomi zagrożeń jakie niosą za sobą bezprzewodowe grupy napędowe. Tak samo jak w przypadku IoT, ten element wyposażenia musi jeszcze sporo nadrobić względem dojrzalszych dziedzin IT. Czasami można zobaczyć kolarzy podczas wyścigu ze słuchawką w uchu. Ciekawe jak realizowana jest komunikacja wewnątrz zespołu i czy konkurencyjne grupy nie wykorzystują skanerów do przechwycenia rozmów dotyczących defektów, taktyki i planowanych zagrań rywali…

Źródła:

[1] Motallebighomi, M., Fernandes, E., & Ranganathan, A. (2024). MakeShift: Security Analysis of Shimano Di2 Wireless Gear Shifting in Bicycles. In Proceedings of the 2024 USENIX Workshop on Offensive Technologies (WOOT ’24). USENIX Association. Retrieved from https://www.usenix.org/conference/woot24/presentation/motallebighomi

~fc

Ok, ale jakoś kolarze nie zakłócają się wzajemnie, czyli każda elektro-manetka ma nieco inny sygnał (adres?). Więc raczej nie da zmienić biegu wszystkim na raz.

Zakładam, że atakujący chciałby wyeliminować konkretnego przeciwnika, czyli musiałby najpierw precyzyjnie podsłuchać tylko jego.

Tak czy siak – atak dość ciekawy. Zastanawia mnie tylko jaki zysk ma kolarz z tej elektroniki? Czy jest to tradycyjnie “kilka gramów mniej”? Bo wątpię żeby manetki na linki były zawodne czy wolne.

Chyba, że atakujący jest fotografem i chciałby zarejestrować efektowną kraksę w konkretnym miejscu :)

No nie zakłócają się wzajemnie, dlatego należałoby najpierw nagrać konkretnego zawodnika (w celu zmiany biegu) lub zakłócić całe pasmo (w celu DoSa). Pewnie dałoby się zbrutować (znając scheme szyfrowania, jeśli jest taka możliwość) całą przestrzeń i zmieniać biegi we wszystkich na raz.

Zalety zostały wymienione w tekście – szybsze działanie, bardziej bezawaryjna praca (sytuacje, które są “non-recoverable” w przypadku linek, jak np. rozciągnięcie się linki w wyniku dostania się np. patyka w okolice tylnego wózka – w przypadku mechanicznych przerzutek wymagają serwisu/zmiany roweru podczas wyścigu. Czasami (nie zawsze) elektryczne klamkomanetki dostosują się do sytuacji i napęd będzie działał poprawnie/pozwoli dokończyć wyścig)

Nawet taki laik jak ja widzi kilka zalet: wspomniane w tekście przeskoczenie kilku przerzutek na raz, większe możliwości dostosowania do indywidualnego kolarza przy podobnym sprzęcie (jak masz drużynę kilkunastu kolarzy to lepiej mieć taki moduł do przerzutek niż każdemu cudować z indywidualnym ustawieniem, kilku stażystów z laptopem vs. Cenny czas mechanika rowerowego i ludzi od grzebania w rowerze). Największym argumentem jest pewnie to że masz kolejne morze danych z którego możesz łowić jakieś ułamki sekund, ale pewnie kończy się to kilkoma tabelkami w excelu.

Zysk ma producent, peleton zawodowy jest dobrym nośnikiem reklamowym nowych technologii.

Od końca: zysk z przerzutki elektronicznej jest taki, że mechanizm działa dużo precyzyjniej, linka jest podatna na rozciągnięcie, mechanika potrafi się rozregulować, a przy nowoczesnych przerzutkach z 12 koronkami w kasecie margines błędu jest dużo mniejszy niż przy starszych/prostszych grupach napędowych (kaseta jest tej samej szerokości, ale jest na niej 30% więcej koronek, więc mechanizm przerzutki musi dużo precyzyjniej trafiać w poszczególne biegi). Wyregulowanie 12 rzędowej mechanicznej przerzutki wymaga dużo precyzji, a 9 rzędową jesteś w stanie wyregulować na poboczu na słuch.

A po drugie, w przypadku gdy w peletonie kolarze jadą praktycznie koło w koło, w okolicach 45kph nagły upadek jednego potrafi wyeliminować większość zawodników jadących za nim. Teoretycznie wystarczyłoby gdyby ktoś na czas wykorzystanie exploitu zaatakował i utrzymał się kilka sekund na czele peletonu.

Tak, mechaniczne grupy napędowe (na linki) są zawodne, manipulacje klamkami na dłuższych dystansach częsty powoduje spore nadwyrężenie stawów, mięśni, ścięgien dłoni.

W elektronicznych to muśnięcie palcem po klamce.

Ponadto precyzja i szybkość zmiany przełożeń tak nas kasecie jak i blatach nie ma porównania z mechaniką.

Ba, w trakcie jazdy samodzielnie można wykonać mikroregulacje ustawienia łańcucha na kasecie.

To tak z grubsza ;)

Prywatnie przesiadłem się na grupę elektryczną srama. Największym plusem jest to że po naciśnięciu przycisku masz pewność że bieg wejdzie idealnie. Super jesteś regulacja biegów którą można wykonać do mikrometra. Więc sama zmiana biegów działa 01 koło nie trochę nie może nie jeszcze nie do końca ale mam bieg zrzucam na wyższy wrzuca na większy i tyle

Jako rowerzysta amator i do tego szosowiec jestem pod ogromnym i pozytywnym wrażeniem znajomości tematu pod względem sportowym, w tym wykorzystania prawidłowych pojęć z dziedziny kolarstwa. Gratuluję autorowi tekstu.

Co do samego problemu z tekstu, to o tyle pocieszające jest dla amatorów, że tego typu napędy są drogie i raczej posiada ich mniejsza ilość kolarzy niż większa.

W profesjonalnych wyścigach, to chyba bez poprawy zasięgu ataku, nie da się tego wykorzystać w praktyce.

Trochę jeżdżę ;) thx

Autorzy w badaniu zaznaczyli, że nie używali zadnych wzmacniaczy i że moce nadajników w SDRach nie należą do dużych. Więc oczywiście da się poprawić zasięg.

> Badacze wskazują, że protokół oferuje pewnego rodzaju szyfrowanie jednak nie zabezpiecza urządzenia przed nawet najprostszymi atakami typu reply.

Podejrzewam, że chodzi o atak typu repeat?

podatność załatana w fw 4.2.3.

Dlatego elektryczne tak, ale wire by wire i problem z SDR rozwiązany.

Nie trzeba stosować takich finezyjnych metod.

Wystarczy zakłócić pasmo ISM na którym działają przerzutki jammerem aby osiągnąć podobny efekt ;-)

Cześć

Jako kolarz amator, również jestem pod wrażeniem znajomości tematu, jaką wykazał się autor.

Co do zalet elektroniki. Używam na codzień od kilku lat. Powtórzę za przedmówcą: precyzja i niezawodność. Moje Di2 jest całkowicie bezobsługowe, automatycznie kompensuje położenie łańcucha na przedniej przerzutce po zmianie biegu na tylnej itp. Brak zgrzytania, szurania, regulacji i smarowania linek, wydłubywania końcówki urwanej linki z klamkomanetki itp. Poza ceną, nie widzę słabych punktów.

Cześć

Dodam swoje dwa grosze w kwestii użyteczności i bezpieczeństwa stosowania elektronicznych przerzutek , których sam używam już kilka lat. Dodam że jeżdżę amatorsko , niemniej to o czym zostało wspomniane przez autora jak również w komentarzach , to wszystko się zgadza. Dla mnie jest ważne aby biegi pracowały precyzyjnie bo ma to największy wpływ na bezpieczeństwo. Podam przykład kiedy podjazd jedziesz na przedniej małej tarczy i w momencie kończeni podjazdu musisz szybko zareagować i wrzucić bieg tak aby łańcuch znalazł się na dużej. W przypadku przerzutek mechanicznych linkowych ten manewr wymagał większej uwagi , włożeni więcej energii i często kończyło się to stratą sekund. Przy zastosowaniu elektryki , nie ma tu takiego problemu. I teraz najważniejsze , zazwyczaj podjazd kończysz na bardzo wysokim tętnie co powoduje brak koncentracji i w rezultacie może dojść do niebezpiecznej sytuacji w peletonie.

Uważam ze jest to wielki przeskok technologiczny w kolarstwie na plus. A z punktu widzenia bezpieczeństwa transmisji przesyłania danych , każdy system ma swoje słabe strony. Producenci dbają również o to , pojawiają się kolejne aktualizacje oprogramowania które je eliminują. Niemniej dla chcącego nic trudnego, zawsze znajdzie się jakaś luka.

Ciekaw jestem kiedy zagłuszacze działania przerzutek zostaną zminiaturyzowane i zaczną być wykorzystywane przez rywali :) akurat na szosie to nikt się nie patyczkuje