Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

(Nie)bezpieczeństwo danych w firmie – czyli po co mi ISO 27000 – część 3

Przed wami trzecia (i ostatnia) część opisu mechanizmów zabezpieczeń informacji w firmie, które przeglądamy biorąc jako bazę normę ISO/IEC 27001. Dla osób, które nie czytały pierwszej części serii (lub czytały ją już jakiś czas temu) przypominam, że norma ta służy nam tylko jako pewnego rodzaju „spis treści” czy wskazówki, bo nie chodzi o to, aby „mieć ISO”, ale żeby podnieść poziom bezpieczeństwa.

W tej części sprawdzimy czy posiadamy odpowiedni poziom zabezpieczeń fizycznych i procedury bezpiecznej komunikacji oraz jak zarządzamy posiadanymi i wytwarzanymi systemami. Poruszymy także kwestie postępowania w kontaktach z dostawcami i reagowania na incydenty.

Bezpieczeństwo fizyczne i środowiskowe

Kiedy widzimy sytuację rodem z filmu „Sąsiedzi”, gdzie postawiona jest tylko brama wjazdowa, natomiast nie ma reszty płotu, wydaje się nam to komiczną pomyłką. Tak samo w sferze bezpieczeństwa danych musimy pamiętać, aby oprócz zabezpieczeń hasłami i kartami dostępu, zorganizować także bezpieczne pomieszczenia do pracy ważnych urządzeń przetwarzających dane firmowe. Im ważniejsze dane są przetwarzane, tym lepsze powinny być także ich zabezpieczenia fizyczne – ściany, podłogi, sufity oraz infrastruktura wspomagająca, taka jak zasilanie i klimatyzacja, a także wszelkiego rodzaju systemu alarmowe i dozór osób odpowiedzialnych za ochronę fizyczną.

Przykład dobrych zabezpieczeń dostępu bez zapewnienia bezpiecznego otoczenia, czyli brama bez płotu. :)

Bezpieczeństwo fizyczne

Przeszkolenie osób chroniących budynek musi być wykonane tak, aby jak najwięcej scenariuszy możliwego ataku było opisane i przećwiczone. Należy kłaść duży nacisk na utrzymywanie zamkniętości wszelkich drzwi i bram, weryfikację osób wchodzących do krytycznych obszarów budynków, konieczność zapewnienia „obstawy” dla osób, co do których nie mamy pełnego zaufania, a także uczulić na próby przełamania zabezpieczeń fizycznych budynku (np. próby wejścia „na doczepkę”, tzw. „tailgating”).

Zasady zabezpieczania fizycznych punktów dostępu są niemal takie same jak w przypadku systemów informatycznych: należy zawsze weryfikować wchodzącego (uwierzytelnianie i autoryzacja, wszystkich bez wyjątku, czyli np. „wpuśćcie tylko mojego szwagra, który wpadnie jedynie coś wziąć”), monitorować wejścia i wyjścia przy pomocy kamer telewizji przemysłowej (logowanie) oraz analizować te dane jeśli wydarzy się jakiś incydent. Jeśli w miejscu o krytycznym znaczeniu pojawi się osoba bez widocznego identyfikatora, należy sprawdzić czy na pewno powinna się ona tam znajdować.

Informacje o położeniu najbardziej krytycznych pomieszczeń w budynkach powinny być udostępnianie tylko osobom z nich korzystającym – zbyt szerokie „chwalenie się” takim rozmieszczeniem powoduje narażenie ich na bezpośredni atak.

Bezpieczeństwo środowiskowe

Osobnym tematem w kwestii zabezpieczeń fizycznych jest ochrona elektromagnetyczna, czyli zabezpieczenie przed podsłuchaniem informacji o najwyższych poziomach poufności. W tym celu pomieszczenia przetwarzające takie dane powinny być odpowiednio rozmieszczone na terytorium firmy, aby jak najbardziej oddalić je od miejsc publicznie dostępnych. Używanie sprzętu o obniżonym poziomie emisji elektromagnetycznej (czyli np. sprzętu klasy TEMPEST) jest jednym z zabezpieczeń przed podsłuchami. W internecie można znaleźć filmy dotyczące sposobów podsłuchania komunikacji klawiatura-komputer czy komputer-monitor (np. tu).

Zabezpieczenie sprzętu

W celu zapewnienia jak największej niezawodności najważniejszego sprzętu należy pamiętać o ciągłym monitorowaniu infrastruktury wspomagającej (klimatyzacja, wentylacja), a także zasilającej i sieci danych. Jeśli rozszerzamy naszą infrastrukturę, to najpierw powinniśmy się upewnić czy nasze systemy na pewno są wystarczające do zapewnienia jej odpowiednich warunków pracy. W momencie projektowania i budowy kluczowych obiektów, które będą używane do przetwarzania ważnych danych, należy zadbać o odpowiednie ułożenie przewodów zasilających i komunikacyjnych, aby uniemożliwić ich przypadkowe zniszczenie (lub utrudnić celowe). Warto też rozważyć użycie światłowodów w celu obniżenia emisji elektromagnetycznej i zabezpieczenia przed zakłóceniami, a także oznaczanie przewodów w celu ich późniejszej łatwej identyfikacji.

W przypadku wykonywania napraw przez zewnętrzny personel konieczne jest wcześniejsze usunięcie danych z urządzenia, aby nikt niepowołany nie miał do nich dostępu. Warto zapisywać który sprzęt i kiedy był serwisowany oraz jakie w związku z tym poniesiono koszty – w celu późniejszej analizy, gdyż może się okazać, że dalsze serwisowanie jest dużo droższe od zakupienia nowego sprzętu. W przypadku kiedy firma chce mieć zawsze kontrolę nad sprzętem znajdującym się poza siedzibą firmy, może rozważyć np. wdrożenie oprogramowania umożliwiającego śledzenie pozycji urządzenia i możliwość jego zdalnego wyczyszczenia w przypadku zgubienia lub kradzieży (wiele z obecnie sprzedawanych programów antywirusowych oferuje takie funkcje).

Czyste biurko, czysty ekran i nie tylko

Zasady „czystego biurka” i „czystego ekranu” dotyczą zachowania ostrożności w przypadku posiadania w miejscu pracy poufnych danych – należy je zawsze zabezpieczać wychodząc z biura choćby na chwilę, ponieważ ktoś może pod naszą nieobecność przejrzeć, skopiować lub zniszczyć te dokumenty. Kiedy opuszczamy miejsce pracy na koniec dnia, wszystkie dokumenty powinny być schowane w zamykanych szafach lub szufladach. Tłumaczenie się, że „przecież wychodzę ostatni i zamykam biuro, a jutro przyjdę pierwszy” może nie być wystarczająco dobrym zabezpieczeniem, gdyż np. w przypadku chęci zdobycia danych dużo łatwiejsze i tańsze niż przekupienie urzędnika, jest przekupienie personelu sprzątającego, który może mieć dostęp do pomieszczeń po godzinach normalnej pracy. Warto stosować także zasady „czystej tablicy” (patrz: zdjęcie w poprzedniej części artykułu) oraz „czystego śmietnika”. Natomiast zasada „czystej drukarki” przedstawiona została w dostępnej w sieci, lekko przekoloryzowanej, ale i tak edukacyjnej reklamie o tytule „The Wolf”.

Bezpieczna eksploatacja

Udokumentowanie działań takich jak: tworzenie kopii bezpieczeństwa danych, zakres i sposoby dzielenia się informacjami, harmonogramy wybranych czynności i stworzenie z nich bazy wiedzy ma na celu usprawnienie procesu wymiany informacji w przypadku np. rotacji kadry. Wiedza ta musi być komunikowana pracownikom i przez cały czas aktualizowana. Stworzenie takiego kompendium i nieinformowanie o nim zniweczy cały trud włożony w jego wykonanie.

Zarządzanie zmianami

Zmiany zamierzone, jak np. wdrożenie nowej technologii w przechowywaniu lub transmisji danych, należy odpowiednio wcześniej planować i przygotowywać się do ich wprowadzenia, wykonując wcześniej testy w odizolowanym środowisku. To zapewni nam większą pewność, że jej wprowadzenie będzie kontrolowane, a ewentualne błędy „wieku dziecięcego” poprawione. Jednak zdarzają się także zmiany niezamierzone, którymi jesteśmy zaskakiwani. W takim wypadku musimy być przygotowani jak najlepiej na stawienie im czoła – np. musimy mieć procedury postępowania w przypadku wykrycia złośliwego oprogramowania w sieci lub kradzieży danych.

Jedną ze „zmian”, które mogą nas zaskoczyć, jest nagłe wyczerpanie się zasobów, czy to dyskowych, czy np. pasma transmisyjnego. Na tę okoliczność musimy być przygotowani, weryfikując cały czas czy mamy odpowiednią ilość przestrzeni dyskowej dla logów, kopii bezpieczeństwa itp., czy wykupiony u operatora sieci komórkowej pakiet danych dla pracowników nie skończy się w krytycznym momencie.

Backupy raz jeszcze

Tematyka tworzenia kopii bezpieczeństwa wymaga wspomnienia jeszcze o dwóch kwestiach. Po pierwsze należy utrzymywać i monitorować możliwość nie tylko tworzenia backupów, ale także ich odtwarzania. W tym celu ważne jest testowanie stworzonych kopii i monitorowanie infrastruktury odpowiedzialnej za ich przetwarzanie. Po drugie, kopie bezpieczeństwa powinny być uzależnione od poufności i ważności informacji, które zawierają. Im ważniejsze dane, tym kopie powinny być tworzone częściej i lepiej zabezpieczane. Aby zabezpieczyć się jeszcze bardziej przed utratą kopii zapasowych, warto rozważyć możliwość przechowywania ich w różnych miejscach, co uodporni je na zniszczenia związane np. z pożarem lub powodzią w jednej z lokalizacji.

Oddzielenie środowiska testowego od produkcyjnego

Aby nie doprowadzić do sytuacji, w której podczas wytwarzania nowego oprogramowania lub testowania go zostanie ono przypadkiem włączone w środowisko produkcyjne, co może spowodować awarię, należy oddzielić środowiska rozwojowe, testowe i produkcyjne. Osoby zajmujące się wytwarzaniem i testowaniem ponadto nie zawsze powinny mieć dostęp do systemów produkcyjnych ze względu na poufność danych w nich zawartych. Należy o tym pamiętać szczególnie wtedy, kiedy tworzymy system w wersji testowej, który jest kopią z systemu produkcyjnego. Jeśli konieczne jest wykonanie testów na „żywym” systemie, należy wykonywać to na jak najmniejszą skalę i z jak największą ostrożnością. Przykład z początku tego roku, kiedy pracownik centrum kryzysowego na Hawajach omyłkowo wysłał prawdziwy sygnał alarmowy do mieszkańców wyspy zamiast sygnału testowego, czym spowodował niemałą panikę, pokazuje jak może skończyć się połączenie środowiska testowego z produkcyjnym.

Monitorowanie aktywności użytkowników

W celu umożliwienia weryfikacji aktywności użytkowników w systemach konieczne jest gromadzenie logów związanych z dostępem do danych, uruchamianiem programów, zmiany konfiguracji systemów itp., celem znalezienia ewentualnych anomalii wskazujących na możliwe problemy. Oczywiście logi same w sobie muszą być zabezpieczone przed nieuprawnioną ich modyfikacją i zniszczeniem. Nawet działania administratorów, którzy mają teoretycznie możliwość zniszczenia i modyfikacji logów, powinny monitorowane.

Gdy przeglądamy zdarzenia i porównujemy między sobą zapisy z kilku systemów (np. z logowania na komputerze i zapis wideo z telewizji przemysłowej), bardzo ważną kwestią jest synchronizacja tych zdarzeń, aby jednoznacznie stwierdzić, czy osoba widoczna na filmie to ta sama, która w danym momencie się logowała. Dlatego też wszystkie systemy powinny mieć zsynchronizowany czas, najlepiej z użyciem jednego źródła czasu – do tego celu można wykorzystać serwery NTP.

Zapobieganie wykorzystywaniu podatności

Jednym z zagrożeń dla przetwarzania informacji może być posiadanie niezaktualizowanego oprogramowania w systemie, jak i jego zbyt wczesna aktualizacja – gdy nie wiemy jeszcze, czy nie przysporzy nam ona więcej szkód niż pożytku. Dlatego przed każdą aktualizacją oprogramowania, tym bardziej w środowisku produkcyjnym, należy przeprowadzić testy, które zweryfikują czy poprzez instalację nowego oprogramowania nie stworzymy zagrożenia dla całego systemu. Tak jak już to było powiedziane wcześniej, w celu ochrony przed nieautoryzowaną instalacją nowych i niesprawdzonych programów przez pracowników, czynności te powinny być wykonywane jedynie przez uprawnione do tego osoby.

Aby możliwie jak najbardziej uodpornić się na ataki z wykorzystaniem podatności sprzętu lub oprogramowania, należy monitorować źródła informacji o nowych podatnościach i wprowadzać poprawki najszybciej jak to tylko możliwe. Podczas instalacji aktualizacji aplikacji należy też upewnić się, czy eliminując jedną podatność, nie wprowadzamy jednocześnie innej.

Bezpieczeństwo komunikacji

Jeśli korzystamy z usług dostępu do sieci, ważne jest upewnienie się, że dają nam one odpowiedni poziom bezpieczeństwa. Dotyczy to sieci przewodowych, bezprzewodowych, stosowanych rozwiązań typu VPN czy sposobu szyfrowania danych i komunikacji. Może się jednak zdarzyć, że będziemy musieli operować w środowisku niezapewniającym nam pożądanego poziomu zabezpieczeń. Musimy być wtedy tego świadomi i dostosować swoje działania do potencjalnych zagrożeń z tego faktu wynikających (np. lepsze szyfrowanie danych, przesyłanie tylko mniej poufnych informacji itp.).

Rozdzielenie sieci

Tak jak to zostało określone już wcześniej, w temacie infrastruktury, warto podzielić sieć na segmenty, aby odizolować środowiska, w których pracuje się na różnych klauzulach poufności danych (np. rzadko którzy pracownicy powinni mieć dostęp do segmentu, w którym przetwarza się dane finansowe). Goście firmowi powinni mieć dostęp tylko do niezbędnych dla nich danych (jeśli w ogóle) – sugerowane jest tutaj odseparowanie ich od wewnętrznej sieci firmowej, aby uniknąć ujawnienia poufnych informacji poprzez przypadkowy lub celowy dostęp osób z zewnątrz.

Zasady przesyłania informacji

Podczas przesyłania informacji powinno się postępować według wcześniej ustalonych procedur, aby zminimalizować podatność na ataki w celu przechwycenia, zdeformowania lub zniszczenia wiadomości. Stwierdzenie „przesyłanie informacji” odnosi się do wszelkich form tego typu działań, od e-maili, poprzez komunikatory i rozmowy telefoniczne, na werbalnej komunikacji skończywszy. Poczta przychodząca do firmy powinna być skanowana na obecność złośliwego oprogramowania (lub ataków phishingowych). Także poczta wychodząca powinna być weryfikowana, aby wyłapać ewentualne próby rozsyłania spamu lub malware’u z naszych kont mailowych po ich wcześniejszym przejęciu.

Jeśli istnieje separacja komunikacji wewnętrznej od poczty wychodzącej na zewnątrz firmy, należy pamiętać o tym, że za odrębnością tych form komunikacji stoi konkretny powód i, co za tym idzie, informacje z wewnętrznych komunikatorów nie powinny być przesyłane na zewnątrz (lub przechodzić wcześniej autoryzację i zostać zabezpieczone). Dotyczy to nie tylko tego samego kanału komunikacji, ale także kanałów zupełnie niepowiązanych – napisanie o czymś, o czym rozmawiało się w firmie (nawet nieformalnie), na Facebooku lub Twitterze może narazić firmę na straty, jeśli informacja taka nie była przeznaczona do ujawnienia albo została niepoprawnie zinterpretowana lub zapisana. Pracownicy powinni być świadomi zagrożeń, jakie mogą wynikać z publikowania wiadomości firmowych w sieciach społecznościowych. Z problemów wynikających z ujawniania wrażliwych danych wynika chociażby coraz szerszy zakaz posiadania kont w mediach społecznościowych przez żołnierzy.

Zachowanie poufności przez pracowników

Kolejnym zagadnieniem w ramach zabezpieczeń komunikacji są umowy o zachowaniu poufności, zawierane aby zapewnić, że obie strony będą zasad tej poufności przestrzegać, mówiące o terminach obowiązywania zachowania poufności, odpowiedzialności służbowej lub karnej w przypadku ujawnienia informacji i innych elementach współpracy w tym zakresie. Im dokładniejsza umowa, tym mniejsze niebezpieczeństwo, że jakiś aspekt zostanie pominięty lub niedostatecznie wyjaśniony. Warto też „trzymać rękę na pulsie” i przeglądać umowy cyklicznie, aby upewnić się, czy nic się nie zmieniło w zakresie umowy lub zasadach współpracy.

Pozyskiwanie, rozwój i utrzymanie systemów

Wszystkie nowe systemy pojawiające się w firmie muszą być zgodne z wcześniej opracowanymi wymaganiami bezpieczeństwa, np. w zakresie wydajności lub zabezpieczeń. Poziom wymagań dla każdego systemu może (i pewnie będzie) inny, w zależności od poziomu poufności informacji, jakie będzie przetwarzał, poziomu zagrożeń, na które będzie narażony i dodatkowych wytycznych odnoszących się do organizacji (np. regulacji prawnych). Jeśli system jest dopiero projektowany, to wcześniej opracowane wymagania bezpieczeństwa powinny być wplatane w proces projektowania od samego początku – należy tu wziąć pod uwagę wymagania dotyczące sposobu uwierzytelniania użytkowników, kontroli dostępu, zabezpieczenia danych i logowania.

Bezpieczeństwo przede wszystkim

Jak już było to wcześniej wspomniane, bezpieczeństwo powinno być jednym z wymagań systemu od samego początku jego rozwoju, aby żaden projektant nie „przypomniał sobie” o tych kwestiach, kiedy wprowadzenie ich będzie nie tylko czasochłonne i kosztowne, ale także będzie obarczone ryzykiem pominięcia niektórych kwestii (np. kiedy jakiś element już został zakończony i zapomnimy, że w nim także trzeba wdrożyć zabezpieczenia).

W ramach ogólnie rozumianego „bezpiecznego sposobu projektowania aplikacji” należy pamiętać o takich aspektach jak: zapewnienie autoryzacji i rozliczalności dla systemu kontroli wersji, wprowadzenie procedur czyszczenia kodu i usuwania kodu debugerskiego, kontroli dostępu do fizycznych elementów platformy wytwórczej czy zawarcia wymagań bezpieczeństwa w umowach na projektowanie i rozwój oprogramowania. Wszystkie pozostawione archiwalne pliki czy dodatkowy kod do debugu zwiększa szanse, że nasze aplikacje staną się łatwym łupem dla hakerów.

Jeśli w zakresie projektowania i rozwoju korzystamy z outsourcingu kadr, powinniśmy także mieć w pamięci kwestie monitorowania takich zespołów pod kątem zachowania poufności oraz konieczności wewnętrznego testowania dostarczanego kodu na podatności i zawartość złośliwego kodu.

Testowanie systemów

Testy oprogramowania, niezależnie czy wytwarzane jest wewnątrz firmy, czy przez podwykonawców, powinny być zawsze przeprowadzane także pod kątem bezpieczeństwa danych. W tym celu testerzy muszą być świadomi kryteriów bezpieczeństwa i oczekiwanych wyników. Dobrym sprawdzianem będzie tu test symulowanego ataku, wykonywany przez zespół testowy bądź niezależną firmę zewnętrzną. Zakres takich testów powinien być dobrany do środowiska działania systemu i wymaganego poziomu poufności.

Same dane testowe powinny być także zabezpieczone przed nieuprawnionym dostępem, tym bardziej jeśli do testów wykorzystujemy np. zrzuty z bazy danych z prawdziwego systemu. W takim przypadku dane po zakończeniu testów powinny zostać usunięte, a taka operacja zanotowana. Nie wolno także używać realnych danych do tworzenia zrzutów ekranów, które później znajdą się w instrukcjach dla użytkowników systemu, ponieważ może to wiązać się z ujawnieniem informacji osobowych lub po prostu ułatwieniem wykonania bardziej nakierowanego ataku. Najprostszą zasadą dla zabezpieczeń danych testowych opartych na danych operacyjnych jest przyjęcie takich samych zabezpieczeń dla systemu testowego, co dla systemu produkcyjnego.

Relacje z dostawcami

W celu zapewnienia, że relacje z naszymi dostawcami nie wprowadzą niepotrzebnych luk w zabezpieczeniach, pracownicy naszej firmy powinni być świadomi tego, do czego mają dostęp dostawcy, a do czego nie – także w aspekcie udzielanych im informacji.

Im bardziej krytyczne produkty dostarczane są przez danego dostawcę lub im ma dostęp do bardziej poufnych informacji, tym wnikliwiej powinien on być przez nas monitorowany. Warto wcześniej wykonać analizę ryzyka dla całego łańcucha dostaw, aby określić miejsca i firmy, którym powinniśmy się baczniej przyglądać. To oznacza także inspekcje wyrobów dostarczanych przez dostawców, aby upewnić się, że nie ma tam żadnego niepożądanego elementu. Chociaż wykrycie takiego „konia trojańskiego” nie zawsze może okazać się wykonalne – vide: sprawa z chińskim szpiegowskim chipem w urządzeniach zamawianych m.in. przez rząd USA, który przez długi czas pozostawał niewykryty.

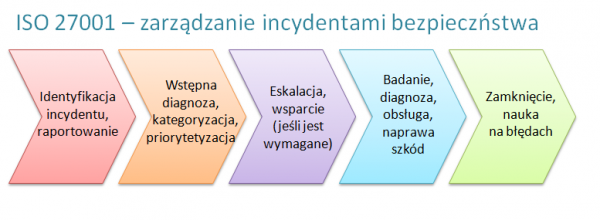

Zarządzanie incydentami związanymi z bezpieczeństwem informacji

Kiedy już zdarzy się sytuacja, w której zabezpieczenia zawiodą i wydarzy się incydent dotyczący zapewnienia bezpieczeństwa informacji, musimy wiedzieć, jak w takiej sytuacji postępować, aby jak najszybciej i najefektywniej doprowadzić znowu do stanu „stabilnego”. Bez określenia procedur i wyznaczenia odpowiedzialności w takich sytuacjach może się okazać, że nieodpowiednie działania po incydencie doprowadzą do jeszcze gorszego stanu.

Zgłaszanie zdarzeń i podatności

Automatyczne narzędzia do wykrywania incydentów lub wykonywanie co jakiś czas aktywnego poszukiwania podatności jest dobrym rozwiązaniem, niemniej przeszkoleni i świadomi pracownicy zawsze będą najlepszym źródłem wiedzy o stanie systemu. W zakres zgłaszanych incydentów mogą wchodzić np. nieprawidłowe lub nieoczekiwane działanie systemów, nieautoryzowane wejścia do pomieszczeń, zauważone ujawnienie informacji lub jej modyfikacja, łamanie procedur, a także przypadkowe błędy mogące wprowadzać zagrożenia. Świadomość kadry powinna także obejmować sposób zgłaszania incydentu oraz odpowiedzialność karną w przypadku, kiedy ktoś zostanie przyłapany na tworzeniu zagrożenia dla bezpieczeństwa informacji. I tutaj pojawia się ważna kwestia: polityka źle rozumianego „donosicielstwa” i karanie pracowników za ich przypadkowe błędy jest złym pomysłem i prędzej czy później doprowadzi do obniżenia poziomu bezpieczeństwa.

Reagowanie na incydenty i wyciąganie wniosków

Proces reagowania na zaistniały incydent musi być dobrze zaplanowany, uwzględniający zabezpieczenie śladów i dowodów oraz ich analizę, w celu ustalenia przyczyny źródłowej wystąpienia danego problemu. Jeśli zidentyfikowane zostaną czynniki, które doprowadziły do incydentu, należy poinformować osoby narażone na podobne zdarzenia (i tylko te osoby – zasada „need to know” cały czas obowiązuje) o tym fakcie i wskazać czego w przyszłości należy unikać lub co robić, aby incydent nie wystąpił ponownie. Przy okazji warto wskazać, że w przypadku znalezienia problemu bezpieczeństwa nie należy go exploitować, a jedynie jak najszybciej zgłosić odpowiednim osobom.

Zebrane podczas analiz, dochodzeń i audytów dowody warto zapisywać, aby uczyć się, ale także aby móc pociągnąć do odpowiedzialności osoby, którym zostanie udowodnione celowe działanie na niekorzyść bezpieczeństwa informacji. Najlepszym rozwiązaniem w temacie „kolekcjonowania” dowodów będzie wprowadzenie procedury mówiącej jakie dane zapisywać, gdzie, kto jest za to odpowiedzialny i w jaki sposób cały ten proces będzie dokumentowany. I po raz kolejny – dowody jako informacje także muszą być chronione przed zniszczeniem lub modyfikacją, gdyż może się okazać, że pozbycie się ich będzie bardzo na rękę osobom, przeciw którym mają zostać użyte.

Aspekty bezpieczeństwa informacji w zarządzaniu ciągłością działania

Jeśli dopiero wdrażamy ochronę informacji, musimy upewnić się wcześniej, że mamy do tego zabezpieczone wystarczające środki i odpowiednio wykwalifikowany personel. W trakcie działania systemu, należy go cyklicznie monitorować, aby mieć pewność, że nasze zabezpieczenia są nadal aktualne pod kątem zagrożeń, technologii, kontraktów itp. Jeśli okaże się, że podejście do zabezpieczenia informacji należy zaktualizować, trzeba najpierw upewnić się, że jesteśmy w stanie tego dokonać zarówno w zakresie kosztów, jak i zapewnienia ciągłości działania. Także uprawnienia i kompetencje pracowników muszą być w tym względzie zweryfikowane.

Nadmiarowość

Jednym ze sposobów zapewnienia ciągłości działania, szczególnie w przypadku krytycznych systemów, jest stosowanie podejścia z nadmiarowym sprzętem, łączami, zabezpieczeniami i personelem, ponieważ w przypadku ataku lub awarii jednego z elementów systemu, jego rolę będzie mógł przejąć inny i ciągłość działania nie będzie zagrożona. Scenariusz taki najprościej zobrazować na przykładzie firmy obsługującej centrum danych (data center) – taka firma musi mieć łącza od kilku operatorów i zasilanie z kilku źródeł, aby w przypadku ataku lub awarii móc błyskawicznie przełączyć się na kanał niezależny. Oczywiście każdy nadmiarowy sprzęt, łącze itp., musi być poddane takim samym regułom zabezpieczeń jak element podstawowy.

Zgodność

Wszystkie zabezpieczenia dotyczące ochrony informacji powinny być cyklicznie sprawdzane, przez firmę zewnętrzną lub kadrę wewnętrzną, jednak z zastrzeżeniem, że osoby sprawdzające powinny mieć wystarczający poziom niezależności i możliwości wykonania pełnej weryfikacji i przedstawienia rezultatów wraz z sugestiami poprawy.

Kierownictwo firmy może decydować jakie zabezpieczenia wprowadzić w jakich komórkach, jednak musi także pamiętać, aby wszystkie wprowadzone metody ochrony były ze sobą zgodne. Do zadań dotyczących zabezpieczeń może być oddelegowany przez kierownictwo odpowiednio przeszkolony i kompetentny personel, który będzie np. wykonywał przeglądy, zgodnie ze standardami przyjętymi w danej firmie. W przypadku zlecania testów bezpieczeństwa firmie zewnętrznej należy zadbać o umieszczenie w umowie zapisów, które będą chroniły poufność uzyskanych podczas testów danych firmowych.

Podsumowanie

Czytając zagadnienia zawarte w normach należy pamiętać, że ani te dokumenty same w sobie, ani nawet certyfikat zgodności nie są w stanie zapewnić bezpieczeństwa i potrzebne jest tutaj współdziałanie kompetentnych osób w celu opracowania najlepszych rozwiązań bezpieczeństwa dla danej firmy. Dlatego przed ewentualnym wdrożeniem ochrony informacji w oparciu o te normy, warto najpierw zaznajomić się z nimi, zrozumieć mechanizmy ich działania, zastanowić się nad sposobem i sensownością ich wdrożenia, a dopiero później przygotowywać konkretne procedury i wytyczne. Normy wskazują kierunek, nie są celem samym w sobie.

Podczas wdrażania mechanizmów zabezpieczeń należy także przede wszystkim zachować zdrowy rozsądek i umiar. Każda wytyczna powinna być skonsultowana z osobami na co dzień wykonującymi dane czynności, a nie narzucona z góry bez zastanowienia. Bardzo restrykcyjne wymagania mogą się wydawać korzystne z punktu widzenia bezpieczeństwa, jednak każde ograniczenie spowoduje utrudnienie dla pracowników, ich większą frustrację, wydłużenie czasu wykonywania tych samych czynności służbowych i, co gorsza, próbę „obchodzenia” zabezpieczeń. Dlatego ważne jest wypośrodkowanie pomiędzy koniecznymi zabezpieczeniami a ergonomią pracy, jak również szkolenie pracowników, pokazujące jakie są niebezpieczeństwa wynikające z braku zabezpieczeń i czym może skończyć się ich nieprzestrzeganie. Jednocześnie każdy głos mówiący o utrudnieniach wynikających ze stosowania polityk bezpieczeństwa powinien być brany pod uwagę pod kątem ich usprawniania.

– KW