Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

(Nie)bezpieczeństwo danych w firmie – czyli po co mi ISO 27000 – część 1

W obecnych czasach prowadzenie jakiegokolwiek biznesu wiąże się z przetwarzaniem informacji. Im większa organizacja (czyli np. firma, urząd lub szpital), tym więcej informacji, a więc większe ryzyko, że jeśli nie zapewnimy odpowiedniego poziomu bezpieczeństwa przetwarzanych danych, mogą one zostać ujawnione przypadkowo (poprzez niewiedzę lub lekkomyślność personelu albo przez podatności w infrastrukturze) lub celowo. Prędzej czy później brak zapewnienia ochrony informacji zemści się na nas (czy to finansowo, czy wizerunkowo). Warto więc zastanowić się nad wdrożeniem odpowiednich mechanizmów zabezpieczeń, szczególnie jeśli chcemy zapewnić naszych kontrahentów, że jesteśmy pod tym względem godni zaufania.

Trudno znaleźć kompleksowe opracowanie dotyczące wdrażania zabezpieczeń informacji w organizacjach, dlatego też postanowiliśmy zaprezentować na Sekuraku cykl artykułów dotyczących praktycznego zapewnienia bezpieczeństwa danych. W pierwszej części przyjrzymy się podstawom wprowadzania systemu zarządzania bezpieczeństwem informacji, szczególnie w odniesieniu do procedur i zasobów ludzkich. W kolejnych częściach, które będą się sukcesywnie ukazywały na Sekuraku, zajmiemy się m.in. zabezpieczaniem i kontrolą dostępu do informacji, fizyczną ochroną aktywów i bezpieczeństwem komunikacji oraz sposobami bezpiecznego wytwarzania oprogramowania, relacjami z innymi podmiotami oraz reakcją na incydenty.

Pierwsze “R” – reguły (i od razu wyjątek)

Aby zagwarantować jednakowe rozumienie tego, co kryje się pod pojęciem bezpieczeństwa informacji, warto skorzystać z norm ISO/IEC serii 27000. Składają się one z kilkudziesięciu dokumentów pokrywających różne obszary tej tematyki, od wskazówek dla systemów zarządzania bezpieczeństwem informacji, poprzez wskazówki dotyczące bezpieczeństwa sieci i aplikacji, zapobiegania włamaniom i zabezpieczania danych w chmurze, a na ochronie danych dotyczących stanu zdrowia pacjentów skończywszy. Jednak w tym tekście chciałbym się skupić jedynie na spojrzeniu na poziom bezpieczeństwa danych firmowych przez pryzmat pierwszych dwóch dokumentów z serii – ISO/IEC 27001 i ISO/IEC 27002.

Na pierwszy rzut oka mogą one wydawać się tożsame – pierwszy zawiera wymagania dla Systemów Zarządzania Bezpieczeństwem Informacji (zwanych w skrócie SZBI, natomiast w angielskiej wersji ISMS – Information Security Management Systems), drugi natomiast zawiera praktyczne zasady zabezpieczania informacji w SZBI. Czym więc różnią się te dwa dokumenty? Podczas gdy treść samej normy ISO/IEC 27001 jest dość ogólna (dla osób zaznajomionych z normą jakościową ISO 9001:2015 może nawet okazać się dziwnie znajoma), to jej Załącznik A zawiera już dość konkretne informacje dotyczące zabezpieczeń.

W ramach wprowadzania wymagań normy ISO/IEC 27001 organizacja zobowiązana jest do wykonania Deklaracji Stosowalności (ang. SoA – Statement of Applicability), która określa jakie zabezpieczenia z zakresu Załącznika A tej normy zostaną wprowadzone w organizacji oraz dlaczego nie są wprowadzane zabezpieczenia, które organizacja uzna za niekonieczne. Norma ISO/IEC 27002 jest natomiast zbiorem tzw. „dobrych praktyk” przy wdrażaniu i utrzymywaniu SZBI. Podobnie jak kodeks Piratów z Karaibów – „to bardziej jak wskazówki”, a nie sztywne reguły. Norma ta jest następcą normy ISO/IEC 17799, która z kolei wywodzi się z brytyjskiego standardu BS 7799 z połowy lat 90. Pod względem układu ISO/IEC 27002 jest w pełni zgodna z układem Załącznika A normy ISO/IEC 27001, przez co dużo łatwiejsze jest opracowanie Deklaracji Stosowalności i wdrożenie zabezpieczeń dla potrzeb późniejszej certyfikacji.

Drugie “R” – ryzyko

Wybór i wprowadzanie zabezpieczeń musi być oparte na analizie ryzyka – w tym zakresie kierować się można normą ISO 31000, określającą zasady dotyczące postępowania z ryzykiem w organizacji. Jeśli taka norma jest już w danej organizacji stosowana, podejście do tematu będzie na pewno łatwiejsze. Jeśli chcemy podejść bardziej szczegółowo do zarządzania ryzykiem w bezpieczeństwie informacji, warto skorzystać z innej normy z serii 27000 – ISO/IEC 27005.

Trzecie “R” – RODO

Norma ISO/IEC 27001 zyskała “drugą młodość” ze względu na wprowadzenie rozporządzenia UE dotyczącego ochrony danych osobowych (czyli powszechnie znanego i lubianego RODO). Jeśli organizacja ma wprowadzony system zapewnienia bezpieczeństwa informacji zgodny z ISO/IEC 27001, dużo łatwiej jest udowodnić, że wymagania RODO są w danej organizacji spełnione.

Czwarte “R” – realia

Teoria teorią, jednak jeśli zamierzamy faktycznie zadbać o bezpieczeństwo informacji w firmie, nie wystarczy jedynie opracowanie suchych dokumentów, ale przede wszystkim należy budować świadomość osób pracujących ze wszelkiego rodzaju informacjami, tak by zdawali sobie sprawę z tego, że zapewnienie bezpieczeństwa danych jest w obecnych czasach sprawą kluczową i mogącą decydować o „być lub nie być” danej organizacji.

Poniżej zajmiemy się analizą tego, co właściwie należy wykonać w organizacji, aby zgodnie z zakresami określonymi przez ISO/IEC 27001 i uszczegółowionymi przez ISO/IEC 27002 faktycznie zapewnić bezpieczeństwo przetwarzanych przez nią informacji. Kolejne 14 punktów odnosi się bezpośrednio do mechanizmów kontroli z punktów od 5 do 18 normy ISO/IEC 27002, które razem wyróżniają 35 kategorii zabezpieczeń, zawierających w sumie aż 114 zabezpieczeń (ang. controls).

Polityki bezpieczeństwa informacji

Pierwszym krokiem do stworzenia polityk bezpieczeństwa informacji jest stworzenie przez tzw. najwyższe kierownictwo (czyli po prostu przez te osoby, które decydują o kluczowych aspektach działania danej organizacji) polityki ogólnej, uwzględniającej środowisko, w jakim funkcjonuje dana firma, obowiązujące ją zapisy prawne i przyjętą strategię działania. Dokument ten musi na dość wysokim poziomie ogólności definiować podejście organizacji do ochrony informacji. Oczywiście oprócz dokumentu ogólnego muszą istnieć także dokumenty bardziej szczegółowe, opisujące techniczne aspekty bezpieczeństwa informacji, np. w obszarach kontroli dostępu lub kopii zapasowych, a także zdefiniowane role w odniesieniu do zapewnienia bezpieczeństwa informacji oraz procedury postępowania w przypadku napotkania tematu nieujętego w politykach. Małe organizacje będą rzecz jasna wymagały mniejszej ilości polityk niż duże.

Przygotowanie tych dokumentów i włożenie ich do szuflady nic jednak nie zmieni. Następnym krokiem jest więc zakomunikowanie zawartych w nich informacji pracownikom i zaplanowanie cyklicznego odświeżania tej wiedzy. Wszyscy muszą być świadomi tego, że dane powinny być chronione, a także po co takie regulacje są wprowadzane oraz jakie odpowiedzialności ciążą na jakich osobach.

Określenie ról w organizacji

Jeśli chodzi o role, to zaleca się możliwie jak największe oddzielenie osób weryfikujących dany aspekt ochrony informacji od osób z nim związanych, czyli np. administrator sieci nie powinien być osobą odpowiedzialną za weryfikowanie poprawności tworzenia backupów. Ma to zapewnić jak największą bezstronność przy sprawdzaniu, czy na pewno ochrona działa jak należy (w końcu zależy nam, żeby bezpieczeństwo faktycznie było na odpowiednim poziomie). Zadanie to może być trudne do wykonania w mniejszych firmach, gdzie może zdarzyć się sytuacja, że każdy ma po trochu styczność ze wszystkimi obszarami działania, ale w każdym przypadku należy dążyć do zapewnienia jak najwyższego poziomu niezależności. Ważną kwestią jest też upewnienie się, żeby w przypadku udostępniania polityk na zewnątrz żadne wrażliwe dane zawarte w politykach (np. informacje o infrastrukturze i sposobie backupowania danych) nie zostały udostępnione. Wszystkie polityki powinny być oczywiście przeglądane i aktualizowane przez odpowiedzialne za to osoby, gdyż zarówno wewnątrz każdej organizacji, jak i w jej otoczeniu cały czas zachodzą zmiany mogące mieć wpływ na aktualność polityk.

Więcej szczegółów na temat tworzenia polityki bezpieczeństwa można znaleźć tutaj.

Organizacja bezpieczeństwa informacji

Wiemy już, że do zapewnienia bezpieczeństwa informacji musimy wyznaczyć osoby i przydzielić im odpowiednie role oraz zapewnić ich niezależność. Wybór takich osób musi być poprzedzony sprawdzeniem ich wiarygodności i kompetencji w tym zakresie – wszak bezpieczeństwo naszych danych będzie w ich rękach. Jeśli dana organizacja nie jest wystarczająco duża, by zapewnić pełne oddzielenie obowiązków związanych z bezpieczeństwem od codziennych zadań danych pracowników, wyniki pracy takich osób należy monitorować, aby upewnić się, że wykonują swoje oni obowiązki poprawnie i systematycznie.

Kontaktowanie się z organami władzy i specjalistami dziedzinowymi

Poruszony jest tu aspekt kontaktowania się z zewnętrznymi podmiotami i służbami oraz utrzymywania tych kontaktów. Można by pomyśleć – po co do zapewnienia bezpieczeństwa informacji wymagane są kontakty z policją, energetyką lub kimkolwiek innym? Sprawa jest bardzo prosta. Jeśli u nas zdarzy się incydent, powinniśmy wiedzieć, że w takim przypadku kontaktujemy się z przedstawicielem policji. Z kolei jeśli np. policja będzie wiedziała o niebezpieczeństwie włamania lub zakład energetyczny uprzedzi nas o wyłączeniu prądu, może nam to zaoszczędzić problemów z tymi faktami związanych, jeśli odpowiednio wcześnie na nie zareagujemy.

Ale nie tylko kontakt ze służbami jest ważny. Liczą się także wszystkie kontakty z grupami społecznymi zajmującymi się np. technologią. Zakładając, że nasz administrator śledzi grupy, fora lub strony o tematyce bezpieczeństwa (ot, choćby Sekuraka), będzie mógł szybciej zareagować na nowo powstałe zagrożenia, zanim zostaną one wykorzystane do zagrożenia naszej organizacji. Tutaj jednak należy pamiętać o jednej ważnej zasadzie: jeśli w ramach tych kontaktów szukamy choćby wsparcia na internetowym forum w temacie bezpieczeństwa, to nie wolno nam zdradzać informacji, które mogą zostać wykorzystane przeciwko nam (jeśli nasze systemy antywłamaniowe wyłączają się codziennie o północy na godzinę, to nie możemy zadać pytania o przyczynę takiego stanu rzeczy, a już szczególnie podając adres, bo narazimy się na wykorzystanie tej “podatności” przez osoby mogące nam zaszkodzić).

Prowadzenie projektów

W rozdziale tym zawarte są też wskazówki dotyczące prowadzenia projektów w kontekście bezpieczeństwa informacji. Przy rozpoczynaniu każdego nowego projektu należy zawrzeć w nim mechanizmy zapewniające bezpieczeństwo danych. Podczas początkowej analizy ryzyka mogą ukazać się nam nowe zagrożenia, których wcześniej nie zauważaliśmy lub które wcześniej nie występowały, a teraz muszą zostać “obsłużone”. To ważne, aby podczas rozdzielania odpowiedzialności w nowym projekcie od razu pomyśleć o rolach dotyczących zapewnienia bezpieczeństwa odpowiednim dla tego zadania osobom i zapewnić im na to odpowiednie możliwości czasowe i techniczne.

Zabezpieczanie pracy zdalnej i urządzeń mobilnych

Kolejną grupą zabezpieczeń występującą w tej części są zabezpieczenia dotyczące użycia mobilnych urządzeń i pracy zdalnej. Są to tematy bardzo aktualne, gdyż coraz więcej pracowników pracuje z domu lub w podróży. Konieczne jest więc określenie polityki bezpieczeństwa dla korzystania z urządzeń mobilnych, gdyż właśnie przez swoją mobilność są one narażone na wiele niebezpieczeństw, takich jak choćby zgubienie czy kradzież. Jeśli już do takiej sytuacji dojdzie, musimy mieć określone procedury dotyczące “unieszkodliwienia” takiego urządzenia, tzn. zablokowania dostępu do danych na nim zawartych, jak i dostępu poprzez nie do innych źródeł informacji firmowych. Musi także istnieć procedura backupowania danych z urządzeń mobilnych pracowników, aby zminimalizować czas potrzebny na odtworzenie wyników pracy w przypadku utraty urządzenia.

Niezależnie od tego, czy pracownicy wykorzystują swoje prywatne czy firmowe komórki lub laptopy, powinno być wymuszone instalowanie na nich najnowszych dostępnych aktualizacji systemu oraz oprogramowania użytkowego i antywirusowego. W miarę możliwości należy pomyśleć o zabezpieczeniu fizycznego środowiska pracy zdalnej, chociaż nie zawsze jest to możliwe – praca zdalna na tym właśnie polega, że można ją wykonywać z każdego miejsca. Można jednak uczulić pracowników, aby nie korzystali z otwartych sieci WiFi czy też zaopatrzyć ich w specjalne naklejki na monitory, umożliwiające zobaczenie tego, co jest wyświetlane na ekranie, tylko pod określonym, małym kątem.

Warto tutaj także wspomnieć o tematach praw do wyników pracy wykonywanej na urządzeniach prywatnych, jeśli pracownicy z takich mogą korzystać. W takich wypadkach najczęściej spisywane umowy pomiędzy firmą a pracownikiem mówią dokładnie kto jest właścicielem wyników pracy wykonywanej na sprzęcie prywatnym i poza siedzibą organizacji, a także zapewniają możliwość dostępu do urządzeń pracownika w przypadku zaistnienia uzasadnionych wątpliwości organizacji wobec pracownika.

Bezpieczeństwo zasobów ludzkich

Rekonesans

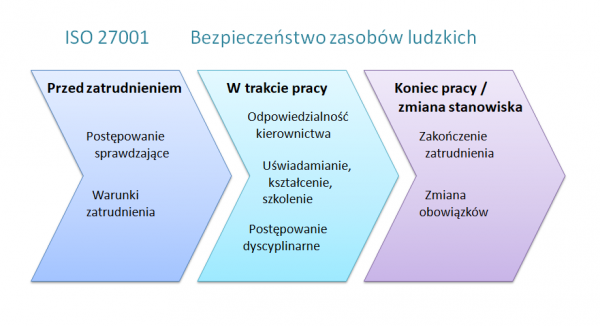

Ten zbiór reguł i wskazówek dotyczących zapewnienia bezpieczeństwa informacji w firmie odnosi się do tworzenia odpowiednich zasad i procedur dotyczących spraw HR-owych. Już od etapu rozważania zatrudnienia danej osoby zalecane jest sprawdzanie kandydatów pod kątem ich umiejętności i wiarygodności. Nie dotyczy to oczywiście wszystkich kandydatów, bo byłby to przerost formy nad treścią, ale im bardziej odpowiedzialne stanowisko chcemy obsadzić (a więc obarczone większym ryzykiem w przypadku zatrudnienia niekompetentnej osoby), tym bardziej musimy postarać się “zinwigilować” daną osobę (rzecz jasna nie naruszając przy tym jej prywatności). Można do tego użyć wielu sposobów – przy obecnym poziomie przenikania się życia prywatnego społeczeństwa z internetem znalezienie szczegółów dotyczących kandydatów jest dużo prostsze – wystarczy użyć odpowiednich wyszukań w Google, na Facebooku, Instagramie, Twitterze i w innych źródłach. Jeśli samo wprowadzenie imienia i nazwiska osoby w Google ujawni nam np. jej zdjęcia przed firmowym monitorem (zwróconym przodem do obiektywu) – powinno nam to dać do myślenia w kwestii przezorności tego kandydata.

Weryfikacja pracowników niekiedy realizowana jest nie tylko przez nowego pracodawcę, ale także już po zatrudnieniu, przez odpowiednie służby ochrony państwa. Taka sytuacja ma miejsce, jeśli chcemy upoważnić pracownika do dostępu do informacji niejawnych (w myśl Ustawy o ochronie informacji niejawnych). Dla klauzuli “zastrzeżone” – najniższej – wystarczy upoważnienie kierownika jednostki organizacyjnej, czyli pracodawcy, a dla klauzuli “poufne” – drugiej w kolejności – weryfikacji danej osoby musi dokonać pełnomocnik do spraw informacji niejawnych. Dostęp do klauzuli “tajne” i “ściśle tajne” wiąże się już z procedurą sprawdzającą dokonywaną przez odpowiednie służby: ABW lub SKW.

Szkolenie, kształcenie i uświadamianie pracowników

Na etapie zatrudniania nowy pracownik musi być oczywiście zaznajomiony z zasadami zachowania poufności informacji, do których będzie miał dostęp w związku z wykonywaniem swoich obowiązków służbowych, a także z konsekwencjami ujawnienia takich danych, czy to przypadkowo, czy celowo. Odpowiednie kroki dyscyplinarne muszą zostać określone i zakomunikowane, aby uniknąć później tłumaczeń, że ktoś ujawnił dane “przez przypadek”, “omyłkowo” lub “przez niewiedzę”. Dobrą gwarancją utrzymania odpowiedniego poziomu bezpieczeństwa informacji przez pracownika będzie podpisanie przez niego odpowiedniej klauzuli podczas zatrudnienia. To samo tyczy się innych firm, z którymi współpracujemy i wymieniamy się kluczowymi danymi.

Pamięć ludzka jest jednak ulotna, więc cykliczne szkolenia i sprawdziany wiedzy powinny być przeprowadzane w celu utrwalenia posiadanych informacji o procedurach i zasadach postępowania. Istotny jest też tutaj fakt dawania przez kierownictwo dobrego przykładu postępowania według zasad i ich świadomości, aby pracownicy nie czuli, że tylko oni są do czegoś zobowiązani. W ramach sprawdzania i uczenia dobrych zachowań odnośnie bezpieczeństwa warto przypominać o odpowiednich procedurach backupowania danych, tworzenia i przechowywania haseł, komunikacji, zgłaszania incydentów itp. Osobne szkolenia dla osób zajmujących się typowo bezpieczeństwem informacji w organizacji (administratorzy, inspektorzy) powinny być wykonywane na wyższym poziomie “wtajemniczenia”.

Jeśli jednak “mleko się rozleje” i zdarzy się jakiś incydent bezpieczeństwa, powinien istnieć anonimowy kanał komunikacji, za pomocą którego pracownicy mogliby poinformować odpowiednie osoby o zaistniałej sytuacji. Każde zgłoszenie musi zostać przeanalizowane pod wieloma kątami: kto je spowodował, czy zrobił to umyślnie czy przez przypadek lub brak wiedzy, czy nie zdarza się to danej osobie zbyt często, jakie straty zostały poniesione i co w przyszłości możemy zrobić, aby tego typu incydentów uniknąć. Powinno się także zachęcać do zgłaszania potencjalnych niebezpieczeństw, które mogą wystąpić, a nawet nagradzać je i promować – nie po to, aby zachęcać do donosicielstwa, ale by pokazać, że każdy pracownik powinien dbać jak najlepiej o tematy bezpieczeństwa.

Zmiana stanowiska lub pracodawcy

W przypadku kiedy jakaś osoba w firmie zmienia swoje stanowisko, a co za tym idzie, zmienia poziom dostępu do informacji, powinien istnieć “wyzwalacz”, który sprawi, że takie wydarzenie nie zostanie przegapione przez osoby odpowiedzialne za nadawanie i odbieranie praw dostępu do informacji. W tym temacie działy HR i IT powinny ze sobą ściśle współpracować. Do czasu objęcia nowych obowiązków pracownik powinien zachować dotychczasowy poziom dostępu do informacji. To samo tyczy się osób na okresie wypowiedzenia, chociaż w tym przypadku warto zwrócić większą uwagę na to, czy dana osoba na pewno w tym czasie nadal wymaga dostępu do wszystkich informacji i czy fakt jej zwolnienia nie spowoduje u niej chęci wyrządzenia szkody organizacji. Słyszy się czasami o przypadkach, kiedy po zwolnieniu administratora następnego dnia firma obudziła się z wyczyszczonymi serwerami.

Podsumowanie

W tej części poruszone zostały pierwsze trzy grupy zabezpieczeń, które pokazują jak planować bezpieczeństwo informacji w organizacji od strony zasobów ludzkich. Pierwszym krokiem jest świadomość i chęć najwyższego kierownictwa do wdrożenia zabezpieczeń i wspierania zmian, które muszą zajść, aby zapewnić odpowiedni poziom bezpieczeństwa oraz określenie uprawnień i obowiązków podległej kadry. W kolejnej części skupimy się na dalszych, technicznych aspektach zabezpieczeń.

– KW

Z tym RODO to nie do końca trafiona uwaga.

Zwykle SZBI wdrażamy w celu ochrony biznesu (bo tak naprawdę nie chronimy informacji, tylko chronimy organizację przed stratami poniesionymi w związku z naruszeniem bezpieczeństwa informacji), a w wypadku ROOD chronimy prawa i wolności osób (znowu – w związku z przetwarzaniem danych osobowych).

Co więcej ochrona danych osobowych, to nie tylko ich bezpieczeństwo.

Dlatego, wdrożenie SZBI opartego na normie ISO27001 może w żaden sposób nie przełożyć się na ochronę danych osobowych.

Ten problem istniał od zawsze, bo też zawsze w Załączniku A był punkt o zgodności z prawem w zakresie ochrony danych osobowych. I jakoś zawsze był przez audytorów traktowany po macoszemu (a w zasadzie co audytor może tu zrobić więcej – w deklaracji stosowania odeślemy do dokumentacji systemu ochrony danych osobowych i SZBI będzie już z normą zgodny)

Ooo zaczyna się, humaniści przyszli do IT. Będą lać wodę wokół każdego konkretnego tematu do czasu, wciągnięcia kolejnego ziomala aby to wszystko móc ogarnąć. Tacy spece jak w warszafce – każdy wyłączy SeLinuxa a pisemek do ochrony dupy nagromadzone w tysiącach. Może w następnym razem napiszecie jak biurokracja wpływa na otępienie rozwoju i jak to się przekłada na poziom bezpieczeństwa.

@www

W przemyśle osiąganie zgodności z normami czy branżowymi standardami, uzyskiwanie certyfikatów itp. nie jest żadną nowością i nie ma nic wspólnego z przychodzeniem gdziekolwiek humanistów :)

To raczej IT jest relatywnie młodym przemysłem, gdzie wciąż (szczególnie w firmach pracujących dla małych klientów) dużo jest podejścia “artystycznego” (improwizującego) w porównaniu z twardymi realiami innych branż.

To jest zupełnie inna skala problemu.

Twarde branże da się zabezpieczyć, software nigdy.

No wlasnie. Zgadzam sie calkowicie z kolega. Produkcja instrukcji, przepisów, regulaminow ruszyla pelna para. Nie ma to jak opływać w papierki i śliczną nowomowę.

Poprzez dziwne kierunki w rodzaju “reklama i marketing” czy też “zarządzanie informacją”, namnożyło się nam różnego typu “dyrektorów i dyrektyw”. Idzie tak absolwent do roboty po uczelni,

i co robi? Ano żeby wykazać się “przydatnością” wprost produkuje normy, i inne “papierki. Informatycy na to patzrą i powiem wprost, zbiera im się na wymioty.

Zamiast lepszego oprogramowania, lepszego hardware otrzymują do przetrawienia koleiną porcję przysłowiowej “chały”.

No ale przecież, produkcja dokumentów kosztuje znacznie mniej niż zakup odpowiedniej klasy sprzętu, a przy okazji można pokazać tym “napuszonym informatyką” kto tu rządzi. No i najważniejsze zapewnić robotę tej miłej koleżance Basi od prezesa.

dokladnie jak powyzej, wiekszosc biurokracji nie ma nic do czynienia z IT lub nawet nie jest blisko logiki

co do ISO, wdzialem kilka razy w uzyciu, za pierwszy razem jak dana firma go przyjmowala, pozniej ten certyfikat nie jest warty papieru na ktorym go drukuja

Jeśli podejście do ISO jest właśnie takie, że jest to tylko papierek i trzeba przygotować inne papierki, żeby go mieć i się nim chwalić, to się nie dziwię, że ISO nie pomaga.

Niestety w wielu firmach widziałem takie właśnie podejście. A że to nie firma jest dla normy tylko norma dla firmy i że to są tylko wskazówki (patrz: screen na początku) żeby się doskonalić to już mało kto osób pamięta.

Wszystko to jest KOMUNIZM.

W normalnym świecie słaby upada, w komunizmie nie.

Musi żyć bo jest za duży żeby zdechnąć.

Obecnie cały system finansowy, a za nim cały świat jest jednym KOMUNIZMEM.

Chwyciles ten problem za jaja. Wiele tekstu i tresci a tak naprawde nie zostalo wprowadzone nic. Nic tylko wata slowna humanow, ktorzy potrzebuja informatyka zeby posta do cmsa dodac, akapit z dokumentem wytycznych it na wysokim szczeblu to zas absolutne jaja, 99% kierownictwa nie pojecia jak to dziala… Word i @ to max kompetencji i rozeznania w temacie. Tragiczy art jak na sekuraka.

Zastanawiam się, skąd biorą się osoby przypisujące jedną z podstawowych kompetencji technicznych; normalizację, humanistom :o

Chyba to jest wynik zaniku średniego szkolnictwa technicznego. I dwóch rzeczy z tego wynikających:

1) nierozumienia kompletnych podstaw komunikacji między inżynierami różnych branż (a propos, czy rysunek techniczny także jest dla Was czarną magią?)

2) złych doświadczeń z pseudowdrażaniem norm przez osoby niekompetentne, prawdopodobnie wręcz zatrudniania do wdrażania norm osób niekompetentnych.

Poczytajcie sobie, Koledzy, choćby w wikipedii-en temat “Standarization”, bo to wstyd się tak kompromitować.

Ręcę mi opadły.

Procedury bezpieczeństwa określają tylko w jaki sposób są zabezpieczone informacje (czyli głównie czy są szyfrowane, czy uzytkownicy mają stałe hasła, czy się zmieniają, czy mają dwuskładnikowe uwierzytelnienie i czy każdy użytkownik ma odpowiednio odseparowane dostępy do zbiorów) oraz kto ma dostęp do jakich informacji (które stanowisko, do których zbiorów), no i na końcu – kto ten system nadzoruje (administratorzy od utrzymania i od zabezpieczeń).

Oczywiście logi dostępowe też są ważne. Ktoś mi wyjaśni, co to za filozofia, że robią do tego normy ISO? Rozumiem, że są rzeczy łatwe i trudne, ale no cholera jasna… Ostatnio widzę znajomość ISO zastępuję powoli zdrowy rozsądek i logikę. Po co myśleć, jak można ctrl+c/ctrl+v za 4 koła/mc i jeszcze tytuł “Specjalisty ISO”.

Żeby te procedury napisać sensownie, potrzeba trochę doświadczenia i interdyscyplinarnej wiedzy – samo przeklejenie normy nic nie da.

Dodatkowo jest potrzebny ktoś, kto wie jak zapewnić, że te procedury będą stosowane.

Z doświadczenia (konsultant security) widzę, że niestety duża część firm wygląda tak jak piszesz – dokumenty ściągnięte z Internetu żeby mieć papier na wypadek kontroli czy audytu.

Dlatego taka jest w Polsce opinia o normach ISO – bo niewiele osób wie, jak korzystać z ISO, ITIL, COBIT i innych w praktyce, a tym samym IT i biznes nie widzą w nich korzyści.

Uwierz, że to jest trudna rzecz. Polskie działy IT o procesach zarządzania bezpieczeństwem mają bardzo marne pojęcie, nie mówiąc już o znajomości dobrych praktyk w tym zakresie. Widać to po komentarzach. Jak ktoś nie wdrożył nigdy bezpieczeństwa w oparciu o normy ISO (nie mówię o przepisaniu normy i gotowcach z Internetu) to wiadomo, że nie będzie widział korzyści ich stosowania.

@Kuba

Zgadzam się z tym co piszesz, natomiast obserwuję stopniowy wzrost świadomości w branży, szczególnie widać to w ogłoszeniach o pracę dużych firm związanych nie tylko z produkcją softu ale i infrastrukturą.

Nie da się skodyfikować czegoś tak płynnego.

Czytałem ISO i natychmiast zapomniałem.

to proponuję jeszcze raz, tym razem ze zrozumieniem :)

@jozek

OK, spróbuję wyjaśnić. Normy są po to, że jeśli firma chce podnieść swoją wiarygodność w oczach kontrahentów (a tym samym konkurencyjność), to stara się uzyskać zgodność z normą (albo – standardem, albo – wymaganiami certyfikatu). To pewnego rodzaju checklista minimalnych wymagań, znacznie ukonkretniająca komunikację z klientem, podwykonawcą, czy innym interesariuszem.

Najłatwiej zrozumieć to, wyobrażając sobie siebie w roli klienta.

Na przykład: klient chce w miarę wodoodpornego smartfona. Może przeanalizować każdy deklarowany przez producenta model na rynku, albo wpisać w wyszukiwarkę “smartfon IP68”, czyli wyszukać modele zgodne z konkretnym certyfikatem.

Obczaj np ISO 22000 czyli HACCP, dotyczącą bezpieczeństwa żywności. Miło wiedzieć, że firmy łańcucha żywnościowego mają obowiązek dbać o to, żeby nie doszło do skażenia na etapie produkcji, pakowania, dystrybucji, itd., prawda? Oczywiście nie ustrzega to od wszystkich incydentów, ale stopniowo tworzy z nich raczej wyjątki niż regułę. A historia HACCP zaczęła się od tego, że NASA potrzebowała jak najbezpieczniejszego jedzenia dla astronautów.

Skoro zahaczamy o latanie (niekoniecznie w kosmos), zastanów się, na ile ufałbyś samolotom złożonym z części nie muszących spełniać norm, konserwowanym przez zespoły nie muszące przestrzegać procedur. Historia norm w lotnictwie jest długa, fascynująca i ściśle powiązana ze stopniowym wzrostem bezpieczeństwa.

Wracając do IT, wierz albo nie, ale istnieją firmy, w których kilka – kilkanaście osób używa tego samego hasła, nie ma żadnych procedur na nic, wszyscy mają dostęp do wszystkich danych, naprawia sprzęt kto chce, instalowane jest byle co, szef monitoruje kiedy mu się zawidzi, itd. Osiąganie zgodności z normą może pomóc takiej firmie się zreorganizować w kierunku bezpieczeństwa, wyznaczyć pewien kierunek myślenia.

A kontrahentom takiej firmy daje sygnał, że mogą się spodziewać jakiegoś przewidywalnego poziomu organizacji, a nie totalnego chaosu. Dla niektórych jest to ważne.

Oczywiście istnieją też firmy, które potrafią się zorganizować własnymi siłami, wręcz konkurować swoimi standardami wyższymi niż większość rynku. Ale dla nich wykazanie zgodności z normami w ogóle nie stanowi problemu, a po wypracowaniu mocnej marki czasem współtworzą standardy swojej branży. Ale tych firm jest nie tak wiele.

Ehhh… wszystko co napisałeś, nie ma zbytnio znaczenia dla INFORMATYKÓW.

Te “normy” to w zasadzie podstawowe reguły bezpieczeństwa, których uczy się już w technikum informatycznym.

Wiesz jak ja to widzę? Jako spis “zasad” dla ludzi, którzy nie mają bladego pojęcia o komputerach.

Jeżeli masz firmę, w której nie potrafią zachować podstawowych zasad bezpieczeństwa informatycznego, to znaczy, że masz pracowników na nieodpowiednich stanowiskach.

Jak już masz pracowników na nieodpowiednich stanowiskach, to najtaniej jest skopiować “certyfikat” z google, niż zmienić tych wszystkich kuzynów, synów, córeczki czy szwagrów. I tak wszyscy robią.

Mówisz, że “certyfikat” podnosi jakość firmy w oczach kontrahentów – to jest chory przykład biurokracji, w której PAPIER ma znaczenie większe, niż praktyka.

Czemu? Jestem Jozek, programista, wchodzę sobie na scrum.org, kupuje za 100$ certyfikat (zdam go na 100% bo jestem po latach mistrzem google’a), idę do pracodawcy, mówię mu, żeby mi wypisał w świadectwie pracy “project manager” i wychodzę jako certyfikowany SCRUM Master z 8 letnim stażem.

Czaisz? Podajesz normę IP86 od wodoodporności, ale wodoodporność sprawdzasz – wsadzasz telefon pod wodę, jeżeli przestanie działać, oddajesz go na gwarancję i dostajesz nowy.

Jakie gwarancje daje ci certyfikat ISO ds. bezpieczeństwa danych? Żadnych. Oprócz tego, że fizycznie istnieje papierek, który mówi, że ktoś kiedyś się tym zainteresował.

No ale tak:

1. Gościu, który tworzy normę ISO – ma pracę

2. Gościu, który uczy norm ISO – ma pracę

3. Kasa ze sprzedaży certyfikatu

4. Gość, który opracowuje ISO w firmie – ma pracę

5. Gość, który wprowadza i sprawdza stosowanie ISO w firmie – ma pracę

6. Gość, który reklamuje i sprzedaje ISO – ma pracę

Czyli w sumie, jest jakieś 5 humanistycznych odpadów piszących śmieszne papierki nad tym 1 biednym informatykiem siedzącym przed komputerem.

To jest właśnie BIUROKRACJA. I nie ma to żadnego fizycznego znaczenia, a jak podpisuje umowy z wykonawcami, to zawsze tak czy siak podpisuję klauzulę o ochronie przekazanych danych na wypadek jakby im się je “upubliczniło”, żeby mi oddawali grube hajsy (z reguły też przydaje się ubezpieczyciel) i w ogóle mnie nie interesuję, czy mają jakieś procedury, normy i inny syf.

W zeszłym tygodniu podpisywałem taki kontrakt z chmurą obliczeniową we Wrocławiu, przez 50 minut babka mi przekazywała jacy są cudowni, wspaniali jakie mają SLA, certyfikaty, sprzęt od tamtego i owego itd. prawie cała sala konferencyjna już usnęła, bo NIKOGO to nie obchodzi, ale widać babeczka bardzo zadowolona jest ze swojej pseudopracy i przynudzania pierdołami. W końcu każda blond-Kasia też musi mieć pracę, a do prostytucji nie każda się nadaje.

W mojej firmie kwestie bezpieczeństwa załatwiłem 2 świetnymi administratorami, wirtualizacją na każdym kompie z whitelistą, pendrive-kluczem, zewnętrznym mirrorem z pełnymi logami i DISCORDEM (tak, serwerem głosowym dla graczy)!

Jakbym sobie zatrudnił blond-Kasię żeby to ładnie opisała i zrobiła 20 stronnicowy dokument, plus zapłacił za zrobienie stronki informacyjnej, to mógłbym to eksportować jako własny certyfikat pt. “CYCKI, skalowalne rozwiązanie do zarządzania bezpieczeństwem informatycznym firmy 2 administratorami dla Kretyn&Idiots, wersja PRO za wyłącznie 199$” :3

Tylko żebyście mnie teraz źle nie zrozumieli. Ja dobrze rozumiem, że ISO to zwyczajnie hajs i dobry pomysł na biznes, ale nie będziecie mi tu siać tej biurokratycznej propagandy na specjalistycznym serwisie dla informatyków. Zapomnijcie sobie, jestem was wstanie wypunktować w każdym jednym miejscu, a jak zapłaciłbym Sekurakowi, to zrobili by wam “autoryzowane inaczej” testy bezpieczeństwa i pozbawiłbym was tych pięknych bezużytecznych certyfikatów na ścianie :3

Jeśli uważasz, że w każdej firmie jest taki świetny informatyk, który kompleksowo wdroży zabezpieczenia to obawiam się, że możesz się mocno zdziwić. Wiele firm nie ma bladego pojęcia o security i jeśli chociaż przeczytają sobie jakikolwiek zbiór zasad (niekoniecznie ISO), to już będzie dobrze.

Poza tym w artykule jest napisane jasno, że “warto skorzystać z norm”, a nie “kupcie normy, zapłaćcie za audyt/certyfikat, a wasze troski o bezpieczeństwo odejdą w niebyt”. ISO jest niepotrzebne jeśli masz dobrze zorganizowane bezpieczeństwo, ale jeśli nie masz bezpieczeństwa wcale, to zacznij choćby od tego.

Tą twoją codzienną praktykę informatyków widać zwłaszcza w trakcie audytów, gdzie niestety guru informatyk ma słabe pojęcie o bezpiece. Normy są wdrażane m.in. po to żeby informatycy działali wg. określonych zasad, a nie totalna samowola i ignorancja. Bezpieczeństwo to nie tylko informatyka. Szkoda że tego nie pojmujesz.

Józek, jestem z Tobą.

Dla mnie to KOMUNIZM.

Biurokracja jest jednym z elementów komunizmu.

Nikt za nic nie odpowiada jak jest papier.

I m.in. właśnie taaki “papierek” “mówi” kto za co odpowiada.

czyli inaczej :)

dzięki niemu wiadomo, że za ten syf :) odpowiadasz Ty w firmie.

jeżeli jest okey to masz uścisk ręki szefa, jeżeli nie to pytanie czy chciałeś coś z tym zrobić, ale szef Cię olał czy Ty olałeś temat albo nawet nie zauważyłeś i masz teraz przechlapane :)

“Znajomość ISO zastępuje zdrowy rozsądek i logikę” – zastanawiam się tylko czy zdrowy rozsądek i logika, która może w małej firmie IT funkcjonować całkiem nieźle bez ISO, zadziała tak samo dobrze w urzędzie, w szpitalu czy choćby w korpo, gdzie oprócz informatyków pracują także ci tak znienawidzeni “humaniści” spoza IT, którzy nie mają bladego pojęcia o robieniu backupów, niezapisywaniu haseł na monitorze czy logowaniu dwuskładnikowym. Za to znają się świetnie na różnych innych dziedzinach, o których IT może nie mieć większego pojęcia (np. prowadzenie negocjacji handlowych z chińskim kontrahentem).

Podaj listę Chińskich firm, które interesuje czy masz jakieś tam ISO ;o)

1. A w którym miejscu ja napisałem, że w kontraktach z chińskimi kontrahentami musi być ISO? :P

2. Jak już poruszyłeś temat ISO i Chin to tak ku większemu zdziwieniu: https://isotc.iso.org/livelink/livelink?func=ll&objId=18808772&objAction=browse&viewType=1

albo w lżejszej formie: http://www.iso27001security.com/assets/images/autogen/ISO-survey-2017-ISO27k-stats-per-region.jpg ;)

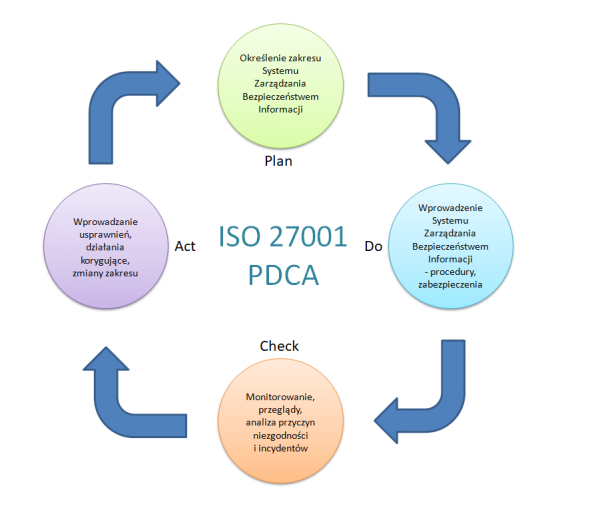

Artykuł rzetelny i solidny. Niestety, niektóre informacje wymagają aktualizacji – najnowsze ISO 27001:2014, prawie całkowicie odchodzi od PDCA na rzecz analizy ryzyka. Przeoczono również kwestie planowania oraz monitorowania, wyraźnie wskazane w normie – nie jako jeden z etapów PDCA, a konkretne wymaganie. Co do komentarzy – ISO zawsze kojarzyło się z procedurami, ale to nie do końca słuszne rozumowanie.

Analiza ryzyka jest oparta na bieżącym stanie wiedzy.

Czyli na człowieku który coś wie.

Przepisy mogą być na babę wielkanocną.

aktualnym stanie wiedzy, tak

dlatego PCDA dalej “działa” :)

szacowanie ryzyka i pcda to 2 “odrębne” sprawy, że tak się wyrażę:

jedno drugiemu nie przeszkadza a wręcz szacowanie ryzyka jest niejako w pcda

:)

Nic ciekawego się nie dowiedziałem, te same informacje co na szkoleniach tego typu powtarzane jak mantra. Ma być analiza ryzyka, ale jak ją wykonać? Konkretnie. Potem tworzy się papierologię gdzie 80-90% tekstu to ogólniki, żywcem przepisane z ISO formułki, regułki, że firma powinna to i tamto i koniec. Jak mają być zabezpieczenia to one są w praktyce wprowadzane i można ich dotknąć a wiekszość wytycznych dot. papierologii to papierologia gdzie do końca nie jest napisane jak tego dokonać itp.

Trudno stworzyć coś, co rozwiąże problemy wszystkich osób/firm, ISO to nie magiczna mikstura rozwiązująca wszystkie problemy.

Każda organizacja jest inna i każda musi inaczej podejść do wprowadzenia norm, analizy ryzyka itp. Dlatego też normy dają ogólny zarys, ale bez osób z doświadczeniem i wiedzą, a także umiejętnością ich dopasowania do specyfiki firmy, nie da się ISO dobrze wprowadzić i utrzymać.

Zgodzę się i nie zgodzę z komentarzami powyżej.

Z jednej strony jest tak, że to jest rzeczywiście papka humanistów zupełnie nieogarniętych w temacie. Większość będzie błądzić jak we mgle.

Ale z drugiej strony dla pracowników IT, którzy pracowali nad wdrożeniem ISO, to dobry i fajny sposób, żeby przeglądnąć swoje polityki bezpieczeństwa, procedury, pomyśleć nad ich ulepszeniem. Stworzenie nawet podstawowej dokumentacji (bo nie zawsze jakakolwiek jest) usprawni pracę, to raz. Dwa, że w razie nieobecności (chwilowej lub trwałej) “kluczowego” pracownika, jest gdzie sięgnąć by ogarnąć jego zadania, obowiązki. Myślę, że to szczególnie istotne dla małych i średnich firm, które nie miały wcześniej takich procedur.

No i takie ISO zmusza nas do przeglądu i aktualizacji tego wszystkiego.

Więc choć to w większości biurokracja, to przynajmniej ktoś, kto ma taki certyfikat i chce go utrzymać przy kolejnej certyfikacji będzie musiał przeglądać/aktualizować/ulepszać swoje systemy.

Warto chociażby po to.

Ok. od czegoś trzeba zacząć. Mogą być i normy.

Ale jeżeli się tylko na normach i certyfikacji kończy, to dla prawdziwego IT dramat.

Dla prawdziwych audytorów również, bo ich wejście do zaisowanych firmy jest traktowane, jako kolejny atak.

A świat pędzi do przodu i między papieryzacją, a światem machine learning, AI, IOT, cloud, Kubernetes/Docker, DevOps i innych opcji n∞ tworzy się rozstęp, jak między Rowem Mariańskim, a Everestem.

Ponadto to, co wkurza w ISO, to kosmetyczne zmiany w cyklu kilku lat wnoszące głównie jednostronną, kwotową wartość dodaną – dla sprzedającego. Kupującemu nic nie wzrośnie.

No sorry, ilość papieru na półce i kurzu.

Jest pewien plus…

Można straszyć kretynki z działu kadr, czy księgowe jakąś normą.

TAK TO JEST PLUS ISO.

:))

OMG