Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nasilenie ataków brute force przeciw urządzeniom sieciowym – nawet 2,8 mln zaangażowanych adresów IP

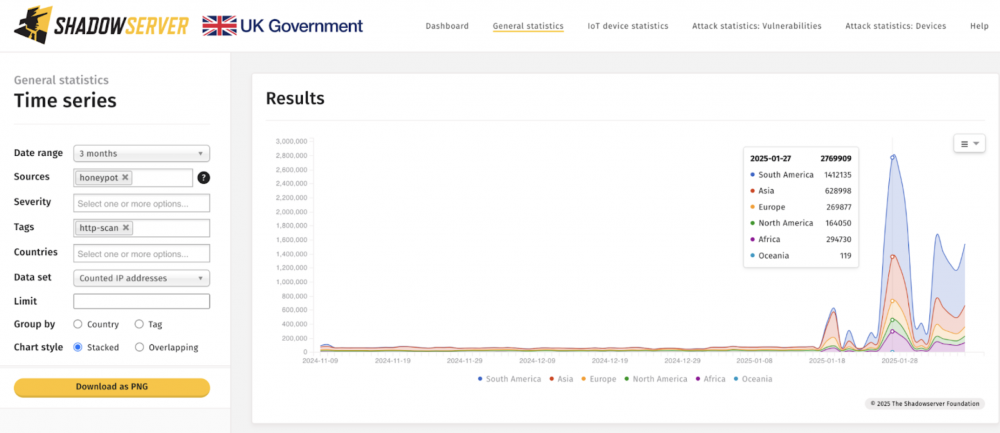

The Shadowserver Foundation informuje o ataku brute force wymierzonym przeciwko urządzeniom sieciowym, w szczególności urządzeniom VPN firm Palo Alto, Ivanti, SonicWall. Według danych pochodzących z systemów honeypot, prezentowanych przez ich platformę monitoringową, nasilenie ataków trwa od końca stycznia. Liczba adresów IP zaangażowanych w atak sięga w szczycie nawet 2,8 mln w ciągu doby. Adresy pochodzą z różnych krajów, ale w ataku dominują kraje Ameryki Południowej oraz Turcja i Rosja.

Tak duża liczba możliwa jest dzięki wykorzystaniu zarówno przejętych przez przestępców urządzeń wchodzących w skład botnetów, jak i tak zwanych residential proxies, czyli serwerów proxy umieszczonych na komputerach klienckich.

Te ostatnie mogą być uruchamiane za mniej lub bardziej świadomą zgodą jako programy na komputerach użytkowników. Dzięki wykorzystaniu tych samych adresów, na których działają użytkownicy, typowo służą one obchodzeniu restrykcji geograficznych, zabezpieczeń przed automatycznym pobieraniem treści. Jak widać, mogą być wykorzystywane także przez przestępców.

Tradycyjnie już, pierwszym krokiem zabezpieczenia urządzeń sieciowych, zarówno domowych, jak i firmowych, powinno być aktualizowanie oprogramowania. Jeśli to możliwe, nie należy udostępniać urządzenia w sieci Internet – w szczególności tyczy się to urządzeń domowych. Jeśli udostępnienie jest konieczne, warto ograniczyć zakres adresów IP, które mają dostęp do niego (np. tzw. whitelist, biała lista). W grę wchodzi tu zarówno zdefiniowanie konkretnych adresów IP, całych sieci lub wykorzystanie geolokalizacji. Nie zabezpieczy to w pełni przed atakiem, ale może go utrudnić. Ostatnim krokiem jest zmiana domyślnych haseł, stosowanie silnych, unikalnych haseł oraz – o ile to możliwe – stosowanie jakiejś formy uwierzytelniania wieloskładnikowego (MFA).

~Paweł Różański