Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Można było przejmować dowolną stronę na Facebooku. Nagroda za zgłoszenie buga: ~55 000 PLN

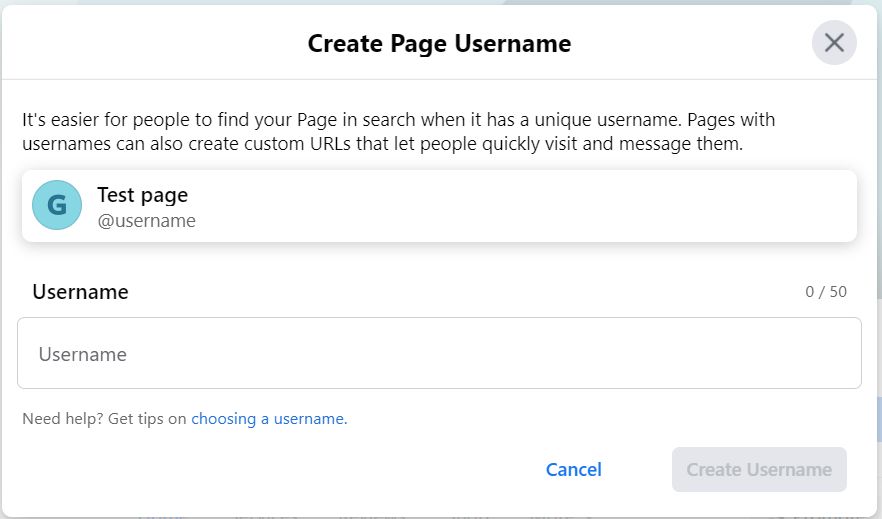

Pełen opis problemu możecie zobaczyć tutaj. Historia związana jest z nowym interfejsem Facebooka (tzw. FB5). Tutaj można było stworzyć nową (testową) stronę, a następnie utworzyć do niej użytkownika:

user

Na razie nie ma żadnej podatności, ale po kliknięciu przycisku Create Username można było przechwycić żądanie HTTP (np. w Burp Suite) i wpisać w wartość page_id, id-ka strony którą chcemy przechwycić. W tym momencie strona zamiast oryginalnego URL-a (np. facebook.com/sekurak) przekierowywana była do facebook/test123456, a adres facebook.com/sekurak pozostawał wolny do użycia:

POST /api/graphql/ HTTP/1.1

Host: facebook.com

fb_api_req_friendly_name=PagesCometAdminEditingUsernameMutation&doc_id=2886327251450197&variables={“input”:{“end_point”:”comet_left_nav_bar”,”entry_point”:”comet”,“page_id”:”0″,”skip_save_for_validation_only”:false,“username”:”TEST123456″,”actor_id”:”0″,”client_mutation_id”:”9″}}

Za znalezisko wypłacono badaczowi $15 000 a Facebook podsumował to tak:

Your report highlighted a scenario where, due to an incorrect GraphQL configuration, a malicious user could have changed a Page’s URL name. This would have allowed the user to then create a new Page using the original URL. We have investigated this vulnerability, and found no evidence of abuse.

–ms