Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mirai; restart; infect; repeat

Zarażenie samych urządzeń IoT szkodliwym oprogramowaniem, to tylko połowa sukcesu – poddane kontroli przez oprogramowanie botnetu, rządzą się też innymi prawami. Większość z nich, nie zawsze jest dostępna 24h/d; część z nich jest albo odłączana na noc w celu oszczędności energii, restartowana w przypadku zawieszenia lub chwilowego braku zasilania, czy wreszcie – wymieniana na inne modele (jeśli właściciele zainteresowali się ostatnimi wiadomościami ze świata IT), itp.

Dlatego, aby skala botnetu nie wygasła z tego typu czynnościami, jego autorzy muszą cały czas dbać, aby takie urządzenia były ponownie infekowane i dołączane do szkodliwej sieci. Jak szybko to się dzieje? Robert David Graham stworzył prosty honeypot dla usługi telnet, który zbiera dane w postaci: login, hasło oraz adres IP, z którego przyszło połączenie. Wystarczy około 10 minut, aby z 6 różnych adresów IP pojawiło się więcej niż 60 prób zalogowania.

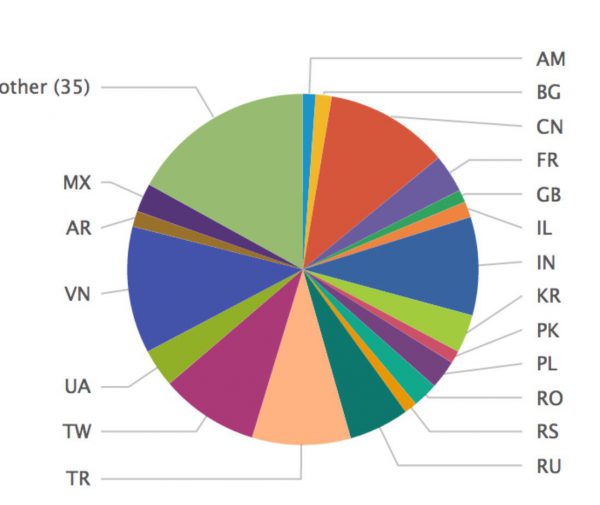

Malware Hunter Team wystawiło taki wabik na dwie godziny, zbierając tym samym trochę danych. Telnet Logger obsługuje zapis danych do plików .txt, ale również do formatu CSV, co daje nam możliwość szybszego wrzucenia danych do innych systemów w celu analizy. Jesteście ciekawi, czy skany docierają też do Waszych sieci? Spróbujcie sami zebrać trochę danych przekonując się, jak szybko ktoś zapuka.

Rys. Mirai; restart; infect; repeat; Źródło: https://twitter.com/tricaud

~ pki

Z 60 minut:

1 87.223.86.54

3 106.124.209.112

3 106.51.11.178

3 119.235.79.172

3 14.187.106.50

3 14.188.151.147

3 212.34.6.197

3 31.46.161.238

6 119.102.117.183

6 36.105.110.121

9 188.214.34.105

12 190.196.40.69

13 195.225.147.32

20 110.12.209.172

23 14.190.251.180

24 114.102.88.53

27 109.162.50.247

27 119.251.204.90

27 203.212.125.160

27 41.86.128.251

27 61.64.21.176

27 83.167.128.175

30 176.40.41.51

30 183.87.163.188

30 186.177.221.36

30 221.226.90.186

30 27.75.217.13

30 95.9.72.104

1 admin 1111111

1 admin 4321

1 admin 54321

1 admin 7ujMko0admin

1 admin admin1234

1 admin oelinux123

1 admin smcadmin

1 mother fucker

1 root 00000000

1 root 1234

1 root 666666

1 root klv123

1 root klv1234

1 root pass

1 root password

1 root root

1 root user

1 root Zte521

1 service service

1 supervisor supervisor

1 tech tech

2 666666 666666

2 888888 888888

2 admin 12345

2 admin meinsm

2 admin pass

2 admin password

2 realtek realtek

2 root 12345

2 root 123456

2 root 54321

2 root 7ujMko0admin

2 root 7ujMko0vizxv

2 root realtek

2 root system

2 root zlxx

2 ubnt ubnt

3 root anko

3 root dreambox

3 root hunt5759

4 root 888888

4 root GM8182

5 admin 1111

5 root default

5 support support

6 user user

7 root xc3511

8 root admin

8 root juantech

8 root xmhdipc

12 root hi3518

13 admin admin

19 root vizxv

Ja kiedyś sobie włączyłem logowanie połączeń ssh, icmp, www na swoim mikrotiku, powiem masakra, na dobę ok 40 połączeń głównie chiny, korea, rosja i usa.

Cały świat poza Polską ma drop na połączenia…

Godzina pracy na serwerze w europie:

==== COUNTRY OUTPUT =====

3 VN

3 RU

3 IN

2 US

2 UA

2 CN

2 BR

1 TW

1 TR

1 RS

1 RO

1 PL

1 MX

1 KR

1 ID

1 FR

1 BO

1 BG

1 AR

1 AM

==== CREDENTIALS OUTPUT =====

22 root xc3511

15 root admin

14 root vizxv

14 admin admin

11 root 54321

10 root 123456

9 root root

8 root juantech

8 root anko

8 root 888888

7 root 12345

6 root default

6 admin smcadmin

5 root xmhdipc

5 root 1111

4 user user

4 support support

4 admin password

4 admin admin1234

4 admin 1111

3 root realtek

3 root password

3 admin 1234

2 root jvbzd

2 root hi3518

Na Aruba była istna masakra w ciągu doby ponad 250 prób zalogowania.

Jaki to skaner? to jest ten honeypot? Jest cos podobnego na win?