Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Microsoft Teams – wykonanie kodu na komputerze ofiary po samym wejściu na chat #zerocklick

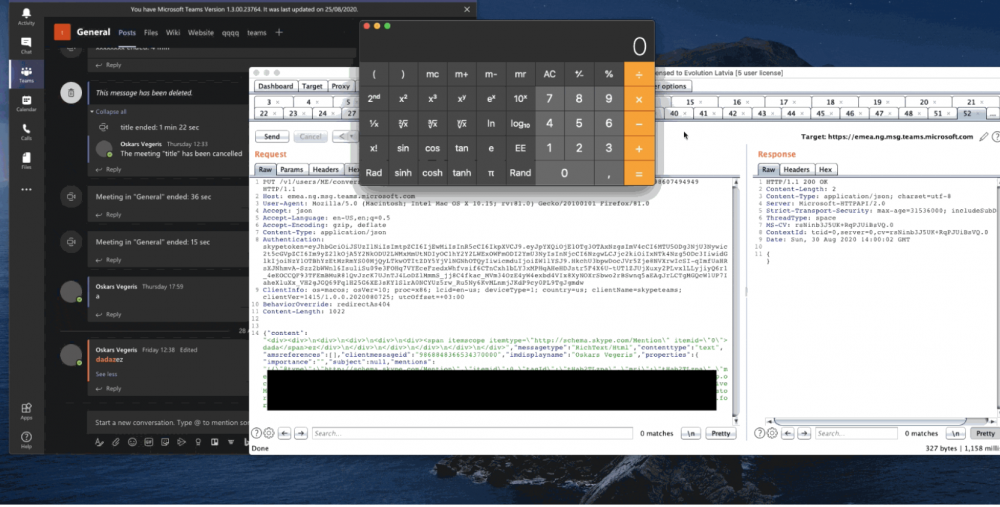

Opis niedawno załatanej podatności macie tutaj. W skrócie – można było wysłać odpowiednio spreparowaną wiadomość, a samo zobaczenie wiadomości (bez klikania) powodowało wykonanie kodu w systemie operacyjnym u ofiary.

Podatne były desktopowe wersje Teamsów na wszystkie platformy (Windows, Linux, Mac), a cała podatność sprowadzała się do:

- persistent XSSa (przez sprytne wstrzyknięcie do Angulara)

- wykonanie kodu w OS w ElectronJS (przy okazji ominięcie zabezpieczeń które skonfigurował Microsoft); więcej technicznych szczegółów we write-upie

Sam badacz niezbyt pochlebnie wypowiada się o Microsofcie, który wprawdzie przyjął zgłoszenie, ale zakwalifikował buga nie jako RCE, tylko Spoofing (o wiele mniejsza nagroda w bug bounty). Zaskakująco nie ma też przyznanego CVE dla buga, co Microsoft tłumaczy tak:

Microsoft does not give CVEs since Microsoft Teams auto-update

–ms

MS chyba załatał po stronie serwera – teraz serwer nie obsługuje metody PUT, wiadomość idzie POST i mimo podstawienia payload’u do request na podatnej appce nic się nie dzieje.. Moze ktoś jeszcze zweryfikować ?

Ciekawe czy jest to świadoma polityka mikrosoftu czy może za dużo ynżynieruf zatrudnili