Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Microsoft Teams jako wektor ataków phishingowych

Team AXON opublikował raport na temat możliwości wykorzystania Microsoft Teams, jako wektora ataku phishingowego i początkowego dostępu do organizacji. Główną ścieżką dostępu ma być funkcja komunikacji zewnętrznej, wykorzystywana przez atakujących do nawiązania bezpośredniego kontaktu z wybranymi ofiarami. Sprawę mocno ułatwia fakt, że ta opcja jest domyślnie włączona w tenantach Microsoft 365 Teams.

Do przeprowadzenia ataku używane są wcześniej przejęte konta użytkowników lub własne tenanty Entra ID. Według badaczy popularne jest użycie domen prawdziwych subdomen .onmicrosoft.com, które są domenami zapasowymi udostępnianymi przez Microsoft dla kont biznesowych lub szkolnych Microsoft 365.

Badacze Team AXON podkreślają, że wykorzystanie Microsoft Teams do uzyskania początkowego dostępu nie jest już tylko teoretycznym rozważaniem; zaobserwowano je w praktyce w ramach różnych ataków.

Przykładem może być kampania VEILDrive z listopada 2024 roku wymierzona w amerykańską firmę z sektora infrastruktury krytycznej, podczas której atakujący wykorzystał Microsoft Teams do wysłania wiadomości do czterech wybranych pracowników jednej z organizacji, którzy poza brakiem doświadczenia technicznego w swoich rolach nie mieli ze sobą widocznych powiązań. Cyberprzestępca podszył się pod członka zespołu IT i poprosił o dostęp do urządzenia każdego pracownika za pomocą narzędzia do pracy zdalnej QuickAssist, co poskutkowało pełnym dostępem do komputera ofiary.

Jakie są możliwe metody ataków?

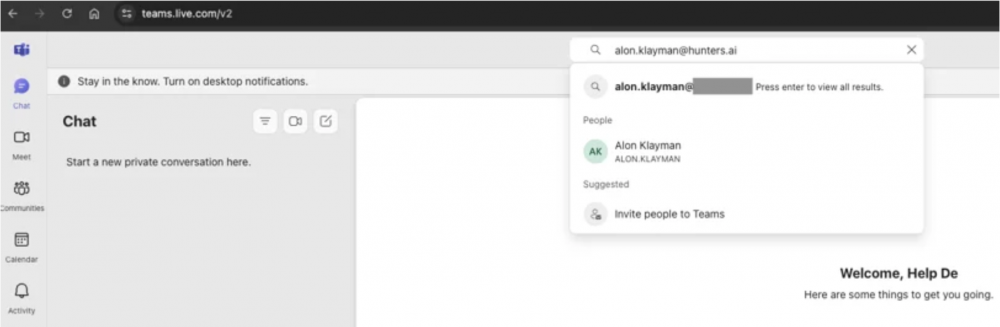

Phishing w czacie jeden na jeden (czyli spearphishing). Domyślną opcją Microsoft Teams wyszukiwanie użytkowników (również zewnętrznych) poprzez e-mail. Dzięki temu atakujący mogą jednoznacznie potwierdzić istnienie danej osoby oraz możliwość otrzymywania wiadomości od zewnętrznych tenantów. Jeżeli adres e-mail nie zostanie znaleziony, oznacza to, że albo nie istnieje, albo docelowa organizacja blokuje tego typu komunikację zewnętrzną.

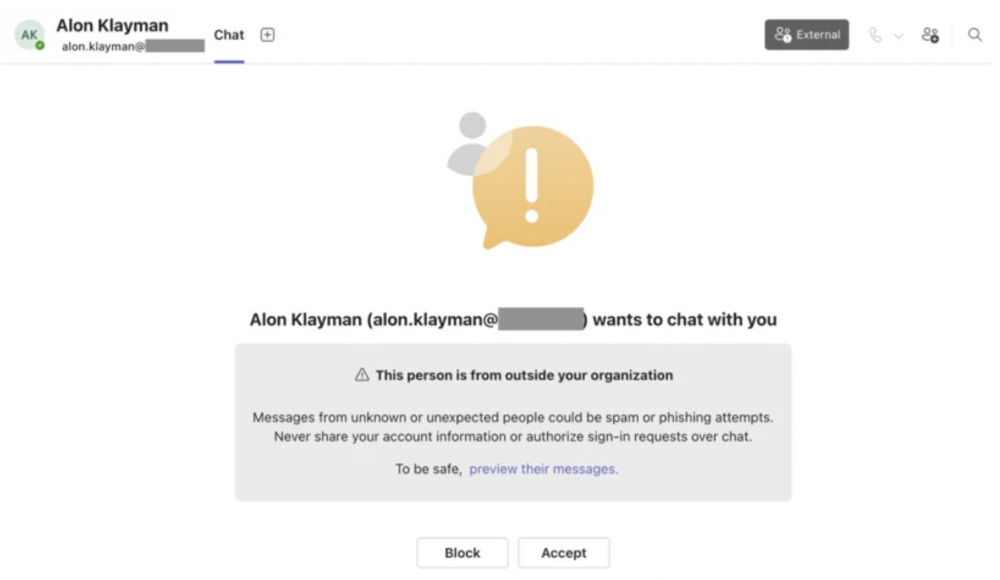

Microsoft wyświetla komunikaty ostrzegawcze o korespondencji zewnętrznej i potencjalnym phishingu ale atakujący nadal wykorzystują tę metodę podszywając się na przykład pod dział IT lub Help Desk.

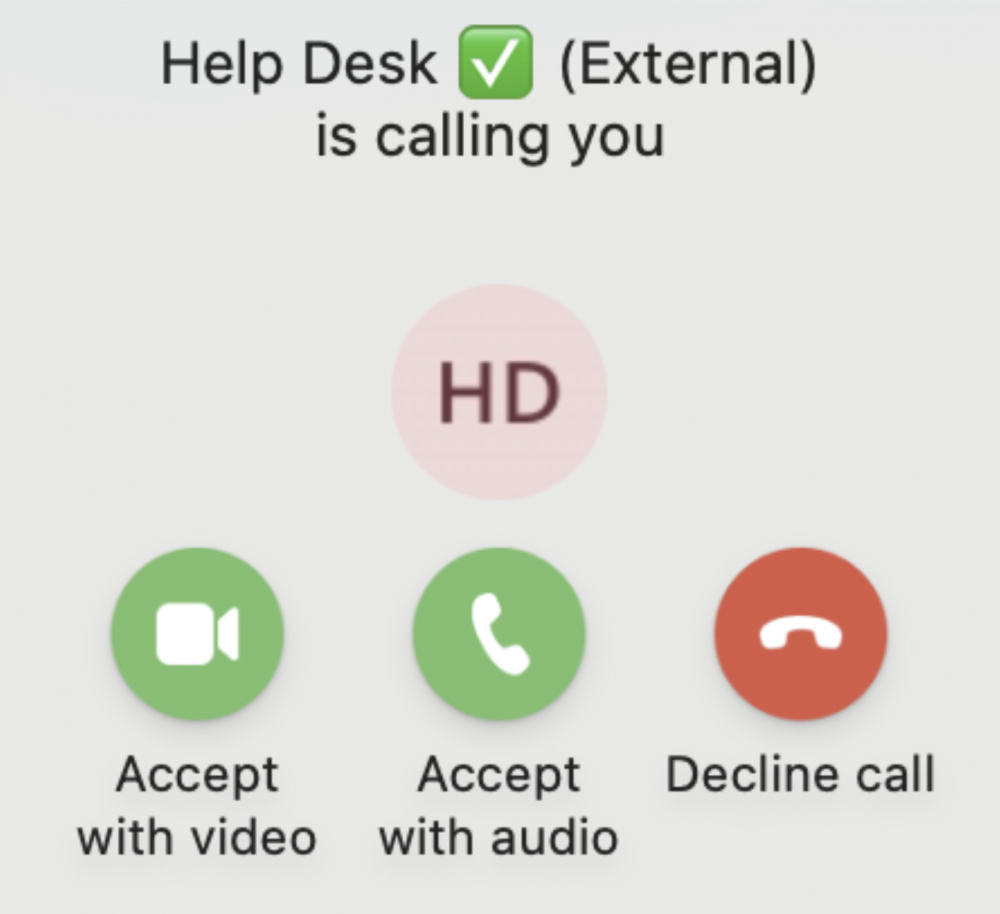

Vishing. Ustawienia domyślne pozwalają na wykonanie połączenia od zewnętrznego nadawcy do użytkownika organizacji bez wcześniejszego wysyłania wiadomości. Po stronie ofiary nie pojawia się wtedy żaden komunikat ostrzegawczy.

Spotkania jako potencjalne obejście zabezpieczeń. Jeśli ofiara odbierze połączenie z natychmiastowego spotkania utworzonego przez atakującego, późniejsza komunikacja tekstowa będzie dozwolona bez komunikatu ostrzegawczego.

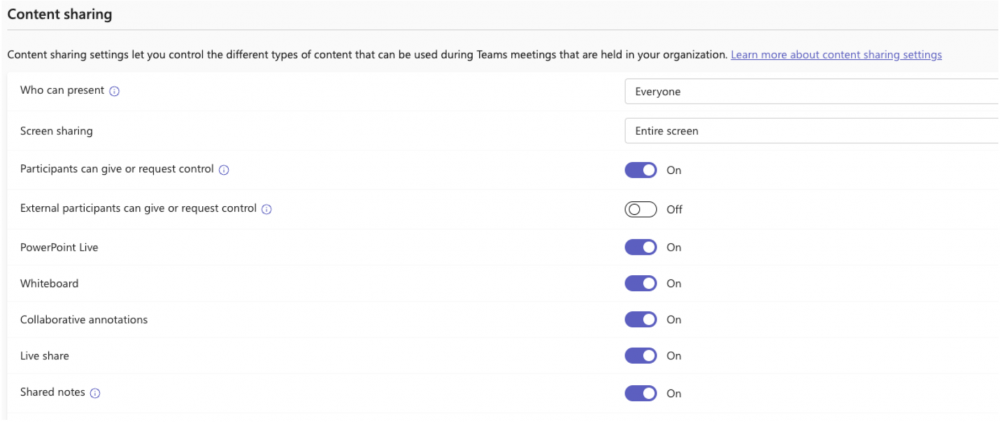

Udostępnianie ekranu i zdalny dostęp. Teoretycznie taki rodzaj ataku jest możliwy, ale wymaga zdobycia zaufania ofiary, np. poprzez rozmowę głosową oraz zmiany domyślnych ustawień Microsoftu, który wyłączył opcje “Daj kontrolę” i “Poproś o kontrolę dla użytkowników zewnętrznych”.

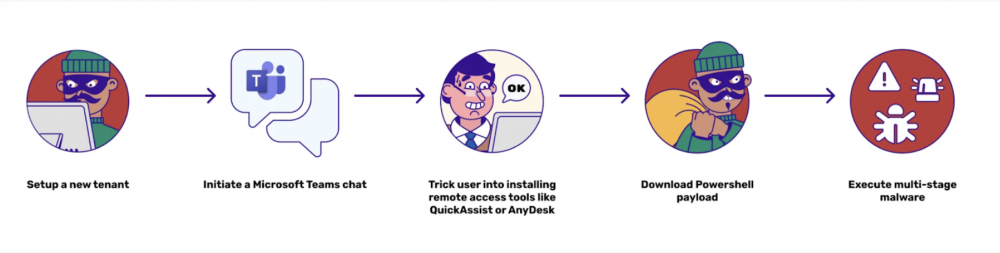

Dostarczanie złośliwego oprogramowania. Przypadki rozprzestrzeniania malware opartego na skryptach PowerShell zostały opisane zarówno przez Team AXON, jak i Permiso. Atak rozpoczyna się od bezpośredniej wiadomości lub połączenia z nowo utworzonego lub przejętego konta. Cyberzbóje używają nazw wyświetlanych tj. “IT SUPPORT” czy “Help Desk Specialist” podszywając się pod pracowników IT tłumaczą kontakt rutynowym problemem, np. koniecznością aktualizacji. Następnie namawiają ofiarę do zainstalowania narzędzi zdalnego dostępu, np. QuickAssist lub AnyDesk. Po uzyskaniu uprawnień atakujący uruchamiają komendę PowerShell pobierającą główny złośliwy payload. Skrypt może mieć funkcje kradzieży poświadczeń systemowych, utrzymywania trwałej obecności w systemie oraz zdalnego wykonywania kodu. Aby utrudnić wykrycie i usunięcie, malware potrafi oznaczyć własny proces jako “krytyczny”, co powoduje awarię systemu w przypadku jego zakończenia. Dodatkowo wykorzystuje okno logowania wyglądające jak prawdziwe z Windows, aby nakłonić użytkowników do wpisania hasła, które następnie trafia na serwer kontrolowany przez atakujących. Analiza kodu wykazała obecność zaszytych kluczy szyfrujących, łączących kampanię z grupą Water Gamayun (znaną też jako EncryptHub).

Jak się chronić?

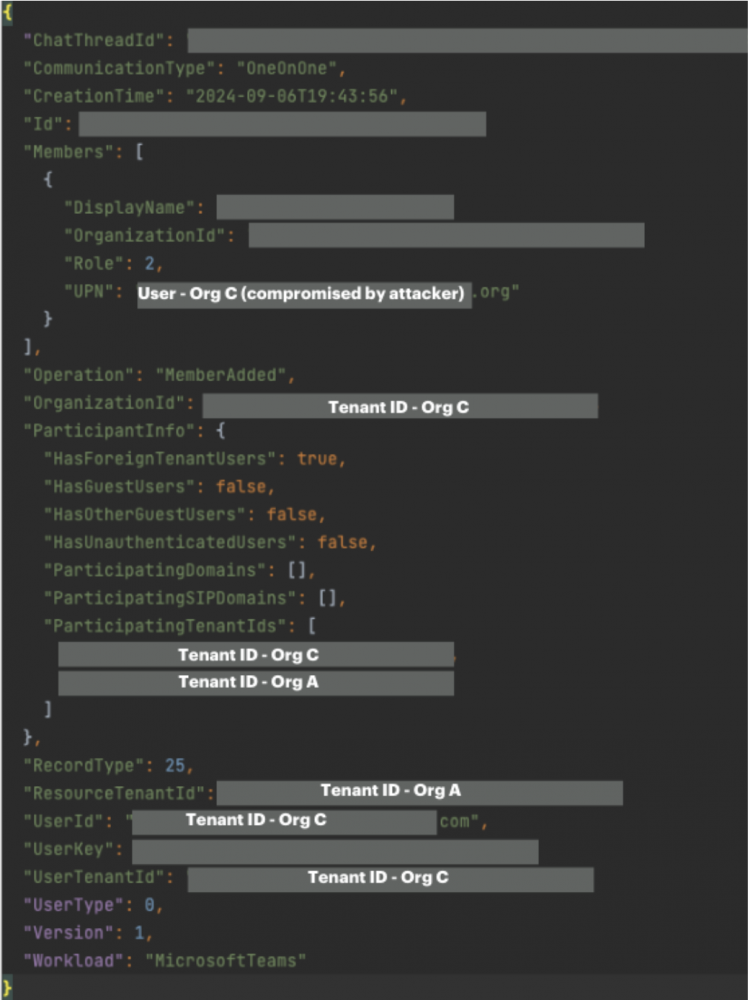

Zespoły ds. bezpieczeństwa mogą identyfikować te ataki poprzez konkretne wpisy w dziennikach audytu Microsoft 365. Najważniejsze logi to:

ChatCreated, informacja o rozmowie jeden na jeden między atakującymi a ofiarami, zawierające kluczowe metadane, w tym identyfikatory wątków czatu, wyświetlane nazwy nadawców, adresy e-mail oraz identyfikatory organizacji obu stron.

MessageSent dostarcza adresy IP nadawców i informacje o osadzonych adresach URL, choć sama treść wiadomości nie jest rejestrowana.

Dodatkowo zdarzenia UserAccepted, gdy ofiary klikają przyciski „Akceptuj” w wyskakujących okienkach od nadawców zewnętrznych, oraz zdarzenia TeamsImpersonationDetected, wywoływane przez algorytmy Microsoft wykrywające podszywanie się pod markę.

Zaawansowane poszukiwanie zagrożeń wymaga monitorowania specyficznych wzorców w dziennikach audytu M365, w tym operacji ChatCreated z parametrami participant_info:has_foreign_tenant_users = true i communication_type = "OneOnOne“.

Podsumowując, warto zadbać o kompleksowy monitoring dzienników audytu Teams, przegląd domyślnych ustawień, szczególnie w kontekście komunikacji z użytkownikami zewnętrznymi i edukację pracowników zanim zrobią to cyberzbóje.

~Natalia Idźkowska