Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Meetup – można było przejmować konta organizatorów. Powód? Dość niewinna podatność w API…

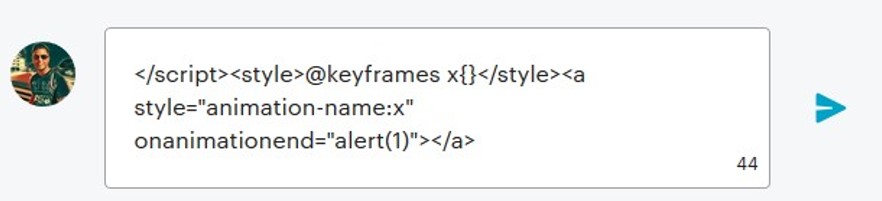

W skrócie – można było w “zwykłym” komentarzu dodać JavaScript, który następnie odpalał się w zalogowanej sesji ofiary (tzw. persistent XSS). No dobra, komentarz najprawdopodobniej nie był taki “zwykły”, ale dodany z wykorzystaniem API:

Oczywiście sam JavaScript musi być odpowiednio uzbrojony, więcej na filmiku:

https://www.youtube.com/watch?v=bgRCoKfXzfE&feature=youtu.be

A jeszcze więcej odnośnie tego typu historii – w naszej książce o bezpieczeństwie aplikacji WWW. Już zupełnie na sam koniec warto dodać że pełne załatanie tej luki zajęło Meetup-owi przeszło pół roku…

–Michał Sajdak

moglibyście poza embedami dorzucać po prostu linki? wtedy nie trzeba się bawić w odblokowywanie ani wyciąganie adresu ze źródła