Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Logowanie do konta Google: można używać iPhone jako sprzętowego klucza 2FA

To kolejny krok mający gdzieś wypośrodkować: bezpieczeństwo, wygodę i koszty. Google od jakiegoś czasu umożliwia logowanie swoim pracownikom z wykorzystaniem kluczy sprzętowych. Co więcej, zmniejszyło to liczbę skutecznych ataków phishingowych skutkujących przejęciem konta do 0 (zera!). Tego typu logowanie dostępne jest też dla klientów zewnętrznych, jednak część osób narzeka na koszty (ktoś musi kupić urządzenie) i ewentualnie wygodę (klucza nie można zgubić ;).

Z tego powodu jako alternatywa zostało zaproponowane jakiś czas temu wygodne 2FA z wykorzystaniem telefonu (Android), a obecnie jest też wspierany iPhone.

Jak to działa? Po podaniu loginu i hasła telefon dodatkowo prosi o proste zaakceptowanie czy to rzeczywiście my się logujemy (komunikacja pomiędzy telefonem a np. laptopem z którego się logujemy realizowana jest z wykorzystaniem Bluetooth).

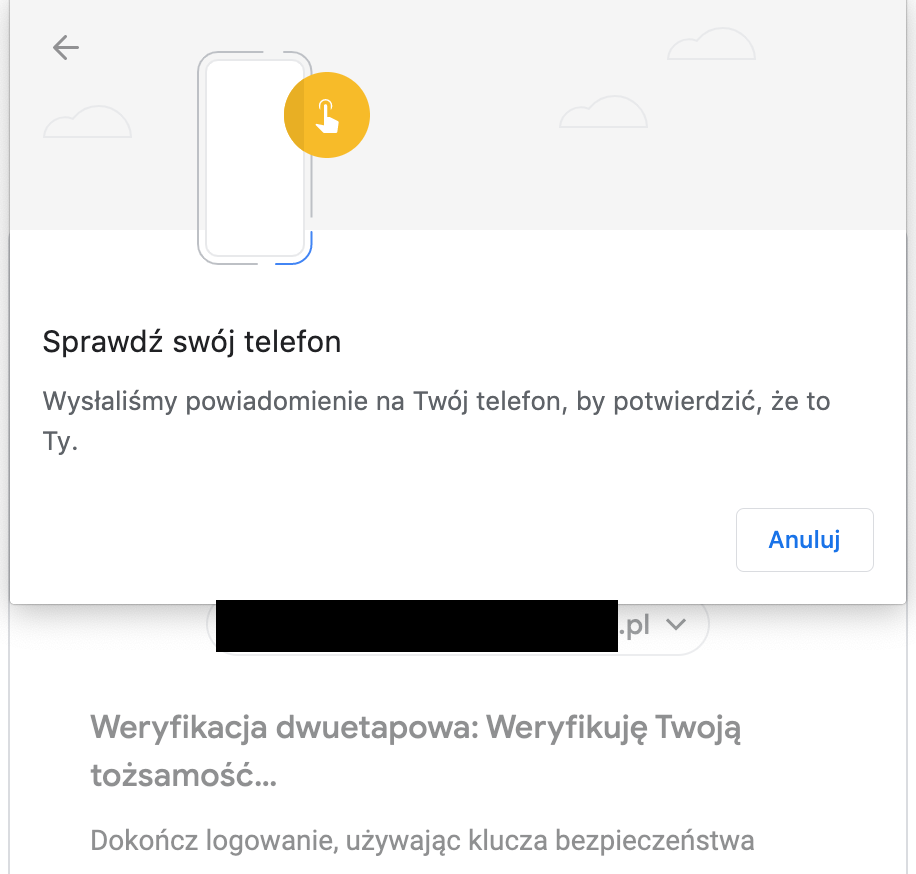

Od strony logowania w przeglądarce wygląda to tak:

Z kolei na telefonie – tak:

Jest też jedna gwiazdka – całość do działania wymaga instalacji aplikacji od Google: Smart Lock. Można się wiec zastanawiać – na ile jest to bezpieczniejsze od np. Google Authenticatora. Generalnie mamy większą odporność na phishing – w końcu nie przepisujemy żadnych kodów, które ktoś potencjalnie może poznać. Mechanizm jest również wygodniejszy – trochę podobnie jak w autoryzacji mobilnej oferowanej przez wiele banków – po prostu akceptujemy (bądź nie) – fakt logowania się. Sam mechanizm jest też oparty o standardy FIDO.

–ms

Faktycznie napisali że jest odporniejszy na phishing.

Chyba chodziło im o czas zadziałania, bo trzeba zbliżyć urządzenie na odległość Bluetooth.

Nie. W przypadku google authenticatora (ogólnie kodów OTP) możesz przez nieuwagę wprowadzić kod na phishingowej stronie razem z hasłem. W przypadku klucza FIDO tego niebezpieczeństwa nie ma – klucz nie zadziała na domenie innej niż oryginalna.